Воспользовавшись сбором комментариев по проектам документов, представляемых на XIV Национальном съезде партии, злоумышленники установили вредоносное программное обеспечение для осуществления диверсий и кражи информационных данных.

В ходе работы по выяснению ситуации Департамент кибербезопасности и предотвращения высокотехнологичных преступлений полиции города Ханоя обнаружил вредоносное ПО Valley RAT ссылается на адрес сервера управления (C2): 27.124.9.13, порт 5689, скрытый в файле с именем «DRAFT RESOLUTION CONGRESSION.exe». Субъекты используют сбор мнений по проектам документов, представленных в Конгресс, чтобы обманным путем заставить пользователей установить и выполнить опасные действия, такие как кража конфиденциальной информации, присвоение личных аккаунтов, кража документов и распространение вредоносного ПО на другие компьютеры.

Результаты анализа показывают, что вредоносное ПО, будучи установлено на компьютере пользователя, автоматически запускается при каждом запуске компьютера, подключаясь к удалённому серверу управления, контролируемому хакером, тем самым продолжая выполнять вышеуказанные опасные действия. Расширяя обзор, обнаруживаем другие вредоносные файлы, подключённые к командному серверу, которые хакер недавно распространил:

(1) ФИНАНСОВЫЙ ОТЧЕТ2.exe или ПЛАТЕЖ ПО СТРАХОВАНИЮ БИЗНЕСА.exe

(2) СРОЧНОЕ ОФИЦИАЛЬНОЕ ПРАВИТЕЛЬСТВЕННОЕ РАСПИСАНИЕ.exe

(3) ПОДДЕРЖКА НАЛОГОВОЙ ДЕКЛАРАЦИИ.exe

(4) ОФИЦИАЛЬНЫЙ ДОКУМЕНТ, ОЦЕНИВАЮЩИЙ ДЕЯТЕЛЬНОСТЬ СТОРОНЫ.exe или ФОРМА АВТОРИЗАЦИИ.exe

(5) ПРОТОКОЛ ОТЧЕТА ЗА ТРЕТИЙ КВАРТАЛ.exe

Для превентивного предотвращения преступлений Департамент кибербезопасности и предотвращения преступлений в сфере высоких технологий Полиция Ханоя рекомендовать людей:

- Будьте бдительны, не загружайте, не устанавливайте и не открывайте файлы неизвестного происхождения (особенно исполняемые файлы с расширениями .exe, .dll, .bat, .msi,...).

- Проверьте информационную систему подразделения и населённого пункта на наличие подозрительных файлов. В случае обнаружения инцидента изолируйте заражённое устройство, отключите интернет и обратитесь в Национальный центр кибербезопасности за помощью.

- Просканируйте всю систему с помощью новейшего антивирусного ПО (EDR/XDR), которое может обнаружить и удалить скрытые вредоносные программы. Рекомендуемое использование: Avast, AVG, Bitdefender (бесплатная версия) или последняя версия Защитника Windows.

Примечание: бесплатная версия Kaspersky пока не обнаружила эту вредоносную программу.

- Ручное сканирование:

+ Проверьте в Process Explorer, нет ли у процесса цифровой подписи или поддельное имя текстового файла.

+ Проверьте tcpview, чтобы увидеть сетевое подключение. Если обнаружено подключение к IP 27[.]124[.]9[.]13, его необходимо немедленно обработать.

- Администраторам необходимо срочно заблокировать на брандмауэре доступ к вредоносному IP-адресу 27.124.9.13.

Source: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Фото] Панорама финального тура конкурса Community Action Awards 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

![[Фото] Премьер-министр Фам Минь Чинь встречается с представителями выдающихся учителей](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

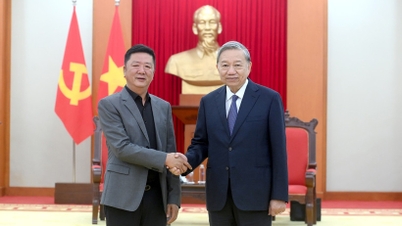

![[Фото] Генеральный секретарь То Лам встречает вице-президента Luxshare-ICT Group (Китай)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

Комментарий (0)