ทีม GReAT ค้นพบมัลแวร์ดังกล่าวระหว่างปฏิบัติการรับมือเหตุการณ์บนระบบ ของรัฐบาล ที่ใช้ Microsoft Exchange เชื่อกันว่า GhostContainer เป็นส่วนหนึ่งของแคมเปญภัยคุกคามขั้นสูงแบบต่อเนื่อง (APT) ที่ซับซ้อนและต่อเนื่อง ซึ่งมุ่งเป้าไปที่องค์กรสำคัญในภูมิภาคเอเชีย รวมถึงบริษัทเทคโนโลยีรายใหญ่

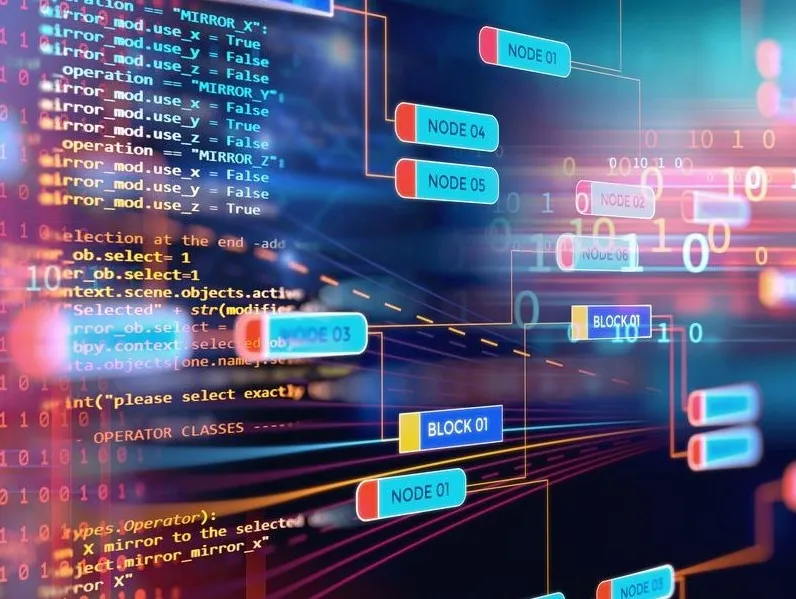

ไฟล์อันตรายที่ Kaspersky ค้นพบ ชื่อ App_Web_Container_1.dll จริงๆ แล้วเป็นแบ็กดอร์อเนกประสงค์ที่สามารถขยายได้โดยการดาวน์โหลดโมดูลเพิ่มเติมจากระยะไกล มัลแวร์นี้ใช้ประโยชน์จากโครงการโอเพนซอร์สมากมายและได้รับการปรับแต่งอย่างซับซ้อนเพื่อหลีกเลี่ยงการตรวจจับ

เมื่อติดตั้ง GhostContainer ลงในระบบเรียบร้อยแล้ว แฮกเกอร์จะสามารถควบคุมเซิร์ฟเวอร์ Exchange ได้อย่างง่ายดาย ซึ่งสามารถดำเนินการอันตรายต่างๆ ได้โดยที่ผู้ใช้ไม่รู้ตัว มัลแวร์นี้แฝงตัวอย่างแนบเนียนในฐานะส่วนประกอบที่ถูกต้องของเซิร์ฟเวอร์ และใช้เทคนิคการหลบเลี่ยงการเฝ้าระวังมากมายเพื่อหลีกเลี่ยงการตรวจจับโดยซอฟต์แวร์ป้องกันไวรัสและหลีกเลี่ยงระบบตรวจสอบความปลอดภัย

นอกจากนี้ มัลแวร์นี้ยังทำหน้าที่เป็นพร็อกซีเซิร์ฟเวอร์หรืออุโมงค์เข้ารหัส ซึ่งสร้างช่องโหว่ให้แฮกเกอร์เจาะระบบภายในหรือขโมยข้อมูลสำคัญ เมื่อพิจารณาจากวิธีการดำเนินการนี้ ผู้เชี่ยวชาญคาดว่าวัตถุประสงค์หลักของแคมเปญนี้น่าจะเป็นการจารกรรมทางไซเบอร์

“การวิเคราะห์เชิงลึกของเราแสดงให้เห็นว่าผู้ก่อเหตุมีความเชี่ยวชาญสูงในการเจาะระบบเซิร์ฟเวอร์ Microsoft Exchange พวกเขาใช้เครื่องมือโอเพนซอร์สที่หลากหลายเพื่อเจาะระบบ IIS และ Exchange และพัฒนาเครื่องมือสอดแนมที่ซับซ้อนโดยอาศัยโค้ดโอเพนซอร์สที่มีอยู่ เราจะติดตามกิจกรรมของกลุ่มนี้อย่างต่อเนื่อง รวมถึงขอบเขตและความรุนแรงของการโจมตี เพื่อให้เข้าใจภาพรวมของภัยคุกคามได้ดียิ่งขึ้น” เซอร์เกย์ โลซกิน หัวหน้าทีมวิจัยและวิเคราะห์ระดับโลก (GReAT) ประจำภูมิภาคเอเชียแปซิฟิก ตะวันออกกลาง และแอฟริกาของแคสเปอร์สกี้ กล่าว

GhostContainer ใช้โค้ดจากโครงการโอเพนซอร์สหลายโครงการ ทำให้ GhostContainer มีความเสี่ยงสูงต่อกลุ่มอาชญากรไซเบอร์หรือแคมเปญ APT ทั่ว โลก โดยเฉพาะอย่างยิ่ง ณ สิ้นปี 2567 มีการตรวจพบแพ็คเกจมัลแวร์ทั้งหมด 14,000 รายการในโครงการโอเพนซอร์ส ซึ่งเพิ่มขึ้น 48% จากสิ้นปี 2566 ตัวเลขนี้แสดงให้เห็นว่าระดับความเสี่ยงกำลังเพิ่มสูงขึ้นในภาคสนาม

ที่มา: https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

![[ภาพ] ดานัง: ประชาชนหลายร้อยคนร่วมแรงร่วมใจทำความสะอาดเส้นทางท่องเที่ยวสำคัญหลังพายุลูกที่ 13](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

การแสดงความคิดเห็น (0)