في عصرنا الرقمي، أصبحت الهجمات الإلكترونية أكثر تعقيدًا وخطورة من أي وقت مضى. مؤخرًا، اكتُشف هجوم إلكتروني معقد استهدف أجهزة كمبيوتر في أوكرانيا، بهدف نشر برمجية كوبالت سترايك الخبيثة والسيطرة على الخوادم المصابة. لم يقتصر هذا الهجوم على استخدام تقنيات متقدمة لاختراق النظام فحسب، بل استخدم أيضًا مجموعة متنوعة من أساليب التهرب لتجنب اكتشافها بواسطة برامج الأمان. في هذه المقالة، سنتناول بالتفصيل كيفية وقوع الهجوم، والتقنيات التي استخدمها المخترقون، والتدابير البسيطة التي يمكنك اتخاذها لحماية نفسك من تهديدات مماثلة.

الجزء الأول: تقنيات هجوم القراصنة المتطورة

الآن بعد أن فهمنا سياق وأهمية الكشف عن هذا الهجوم الإلكتروني المتطور، دعونا نتعمق في التفاصيل لمعرفة كيف نفذ المتسللون هذا الهجوم.

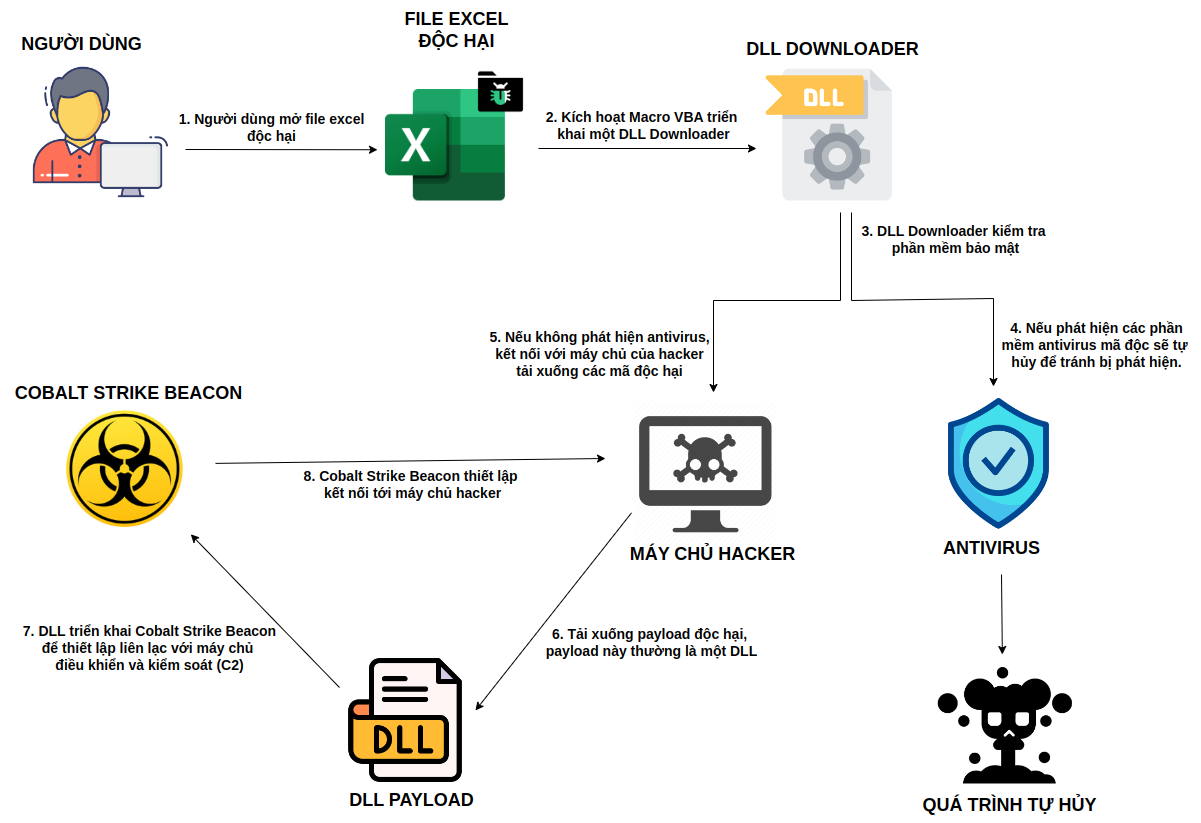

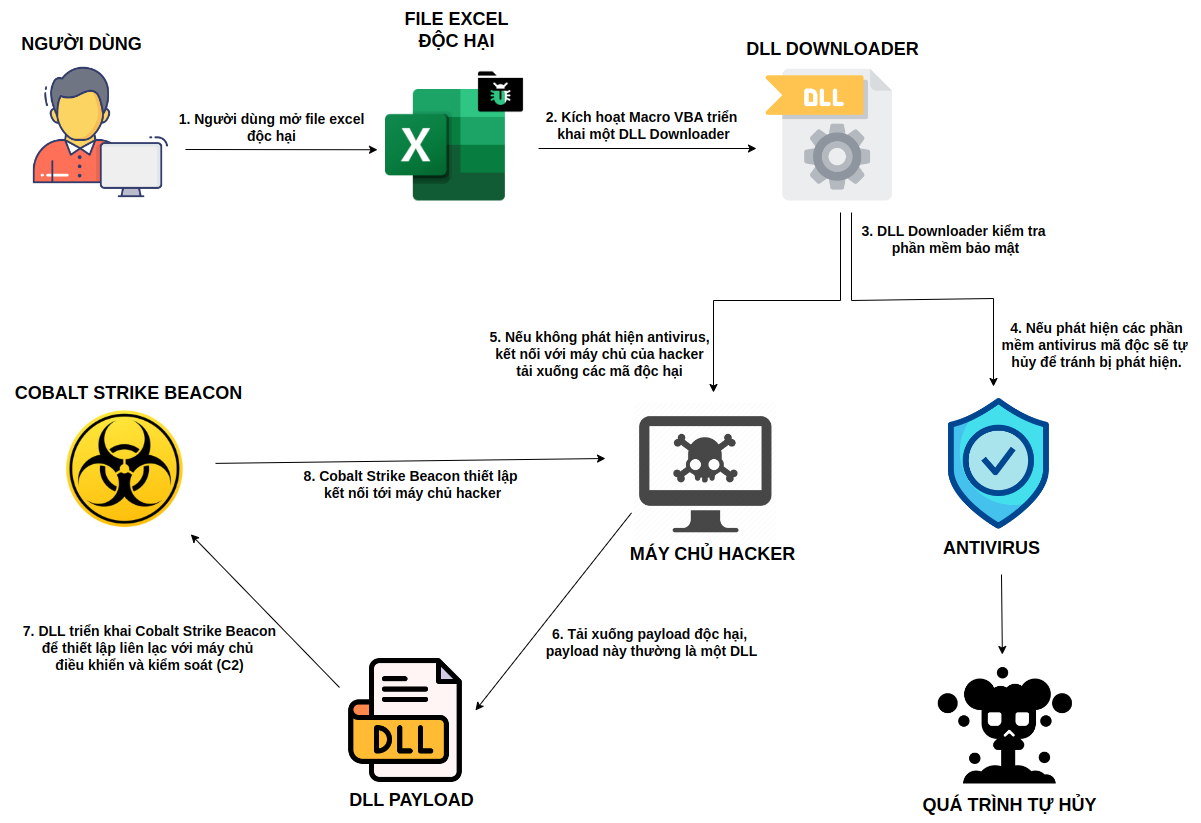

يتم تنفيذ الهجوم من خلال عملية أساسية مكونة من 8 خطوات على النحو التالي:

الخطوة 1: يفتح المستخدم ملف Excel ضارًا

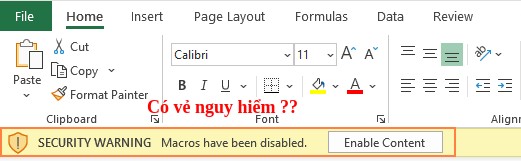

يرسل المخترقون ملف Excel ضارًا إلى الضحايا عبر البريد الإلكتروني أو وسائل أخرى. عند فتح الملف، يُطلب من المستخدمين تفعيل المحتوى لتفعيل وحدات الماكرو.

الخطوة 2: تمكين ماكرو VBA لنشر DLL Downloader

عندما يقوم المستخدم بتمكين الماكرو، يبدأ تنفيذ كود VBA المضمن في ملف Excel ويقوم بنشر DLL Downloader باستخدام أداة نظام خادم التسجيل (regsvr32).

الخطوة 3: يتحقق برنامج DLL Downloader من وجود برامج أمان

يتحقق برنامج DLL Downloader مما إذا كان برنامج الأمان مثل Avast Antivirus أو Process Hacker يعمل على النظام.

الخطوة 4: إذا تم اكتشاف برنامج مكافحة الفيروسات، فسوف يقوم البرنامج الضار بتدمير نفسه لتجنب اكتشافه.

إذا تم اكتشاف برنامج أمان، فسوف يقوم البرنامج الخبيث بتدمير نفسه لتجنب اكتشافه واحتوائه.

الخطوة 5: إذا لم يتم اكتشاف أي برنامج مكافحة فيروسات، فاتصل بخادم المخترق وقم بتنزيل الكود الضار

إذا لم يتم اكتشاف أي برنامج أمان، فسوف يتصل DLL Downloader بخادم الأوامر والتحكم (C2) الخاص بالمخترق لتنزيل حمولة التشفير للمرحلة التالية.

الخطوة 6: تنزيل الحمولة الضارة، والتي عادةً ما تكون ملف DLL

يتم تنزيل حمولة التشفير للمرحلة التالية، وهي عادةً ملف DLL. هذا الملف مسؤول عن بدء المرحلة التالية في سلسلة الهجوم.

الخطوة 7: يقوم DLL بنشر Cobalt Strike Beacon لإنشاء اتصال مع خادم القيادة والتحكم (C2)

سيقوم ملف DLL الذي تم تنزيله بنشر Cobalt Strike Beacon، وهو حمولة خاصة تستخدم لإنشاء اتصال مع خادم C2 الخاص بالمخترق.

الخطوة 8: يقوم Cobalt Strike Beacon بإنشاء اتصال بخادم المتسللين

يقوم Cobalt Strike Beacon بإنشاء اتصال مع خادم C2، مما يسمح للمتسللين بالسيطرة الكاملة على الكمبيوتر المصاب وإجراء أنشطة ضارة مثل سرقة البيانات والتحكم عن بعد والمراقبة.

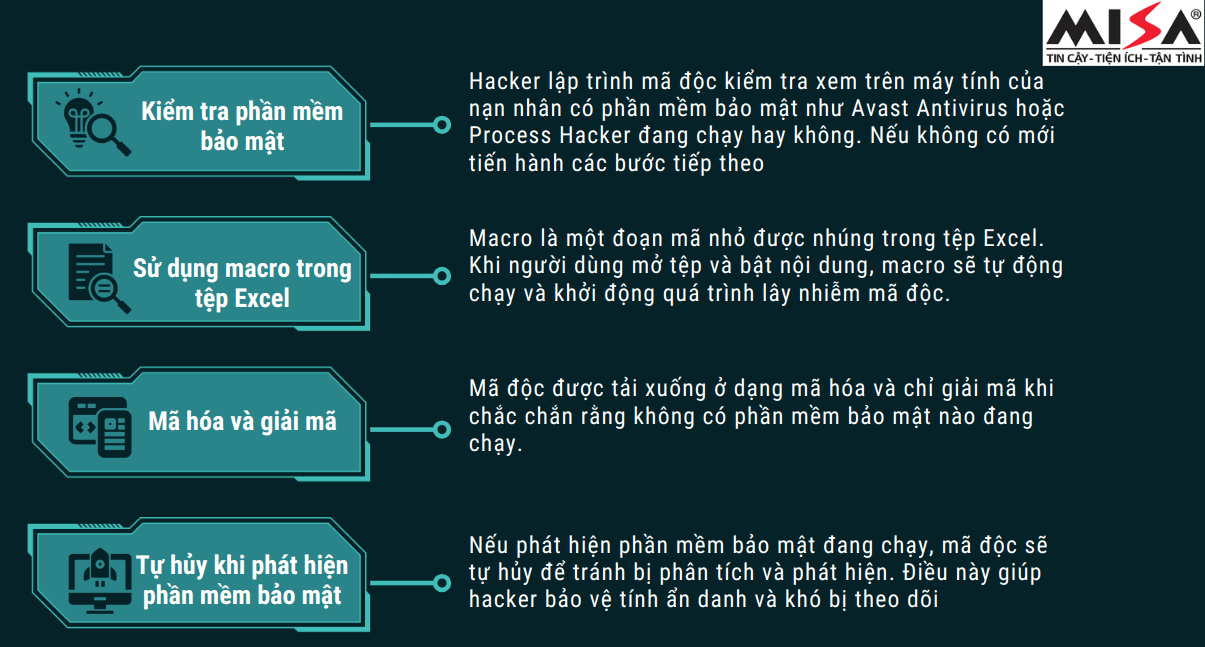

الجزء الثاني: أساليب التهرب المتطورة التي يستخدمها المتسللون

الآن بعد أن فهمنا كيفية عمل الهجوم، نحتاج إلى معرفة المزيد حول كيفية تجنب المخترق للكشف عنه ليكون ناجحًا في هذا الهجوم.

يستخدم المخترقون أساليب تهرب متطورة لضمان نجاح هجماتهم دون اكتشافها. يساعدنا فهم هذه الأساليب على فهم مخاطر الهجمات الإلكترونية الحالية بشكل أفضل، وبالتالي تطبيق تدابير الحماية المناسبة.

الجزء 3: أفضل تدابير الحماية للمستخدمين

مع تزايد الهجمات الإلكترونية المتطورة، أصبحت حماية أنظمتك وبياناتك أكثر أهمية من أي وقت مضى. إليك بعض النصائح المهمة لتعزيز أمنك الإلكتروني بفعالية:

مع تزايد الهجمات الإلكترونية المتطورة، من المهم حماية أنظمتك وبياناتك الشخصية. من خلال عدم تفعيل وحدات الماكرو من مصادر غير موثوقة، وتحديث برامجك باستمرار، واستخدام حلول أمنية فعّالة، وفحص الملفات باستخدام أدوات مثل VirusTotal، يمكنك تقليل خطر الإصابة بالبرامج الضارة. كن يقظًا واتبع إجراءات الأمان لحماية نفسك من التهديدات الإلكترونية.

[إعلان 2]

المصدر: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[أخبار الملاحة البحرية] أكثر من 80% من سعة شحن الحاويات العالمية في أيدي MSC وتحالفات الشحن الكبرى](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

تعليق (0)