دکتر وب اعلام کرد که هکرها از بدافزار Android.Vo1d برای نصب یک درب پشتی روی دستگاههای تلویزیون استفاده کردهاند که به آنها اجازه میدهد کنترل کامل دستگاه را در دست بگیرند و سپس برنامههای مخرب دیگری را دانلود و نصب کنند. این دستگاههای تلویزیون با سیستم عامل اندروید منسوخ شده اجرا میشوند.

نکته مهم این است که Vo1d برای دستگاههایی که از اندروید تیوی استفاده میکنند، در نظر گرفته نشده است، بلکه برای گیرندههای دیجیتال (ستاپ باکس) که از نسخههای قدیمیتر اندروید مبتنی بر پروژه متنباز اندروید استفاده میکنند، در نظر گرفته شده است. اندروید تیوی فقط برای تولیدکنندگان دارای مجوز دستگاه در دسترس است.

متخصصان دکتر وب هنوز مشخص نکردهاند که هکرها چگونه این در پشتی را روی جعبه تلویزیون نصب کردهاند. آنها حدس میزنند که ممکن است از یک واسطه بدافزار استفاده کرده باشند، از آسیبپذیریهای سیستم عامل برای کسب امتیاز سوءاستفاده کرده باشند، یا از میانافزار غیررسمی با بالاترین حقوق دسترسی (root) استفاده کرده باشند.

دلیل دیگر میتواند این باشد که دستگاه از یک سیستم عامل قدیمی استفاده میکند که در برابر آسیبپذیریهای قابل بهرهبرداری از راه دور آسیبپذیر است. به عنوان مثال، نسخههای ۷.۱، ۱۰.۱ و ۱۲.۱ در سالهای ۲۰۱۶، ۲۰۱۹ و ۲۰۲۲ منتشر شدهاند. برای تولیدکنندگان کممصرف، نصب یک سیستم عامل قدیمیتر روی جعبه تلویزیون و پنهان کردن آن به عنوان یک مدل مدرن برای جذب مشتری، امری غیرمعمول نیست.

علاوه بر این، هر تولیدکنندهای میتواند نسخههای متنباز را تغییر دهد و به دستگاهها اجازه دهد تا در زنجیره تأمین منبع به بدافزار آلوده شوند و قبل از رسیدن به دست مشتری، به خطر بیفتند.

یکی از نمایندگان گوگل تأیید کرد که دستگاههایی که این درِ پشتی روی آنها نصب شده، گواهینامهی Play Protect را ندارند. بنابراین، گوگل پروفایل امنیتی و نتایج آزمایشهای سازگار با آن را ندارد.

دستگاههای اندرویدی دارای گواهینامه Play Protect تحت آزمایشهای گستردهای قرار میگیرند تا کیفیت و ایمنی کاربر تضمین شود.

دکتر وب گفت دوازده نوع Vo1d وجود دارد که از کدهای مختلف استفاده میکنند و بدافزار را در قسمتهای مختلف ذخیرهسازی قرار میدهند، اما همه آنها نتیجه یکسانی دارند: اتصال دستگاه به سرور C&C هکر، نصب اجزایی برای نصب بدافزارهای اضافی در صورت دستور.

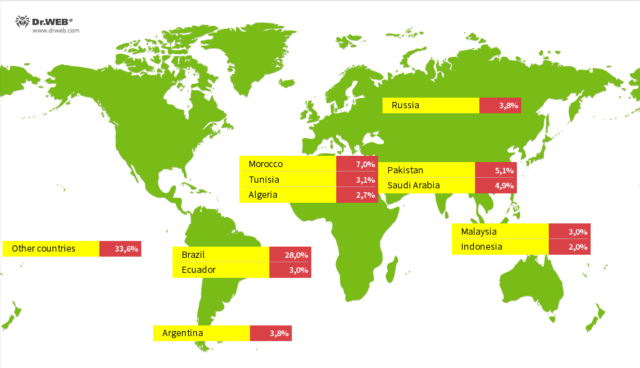

موارد ابتلا در سراسر جهان پراکنده است، اما بیشترین تمرکز در برزیل، مراکش، پاکستان، عربستان سعودی، روسیه، آرژانتین، اکوادور، تونس، مالزی، الجزایر و اندونزی است.

(طبق گزارش فوربس)

منبع: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[عکس] جشنواره پرشور اواسط پاییز در موزه مردمشناسی](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/da8d5927734d4ca58e3eced14bc435a3)

![[عکس] مراسم افتتاحیه رسمی هشتمین کنگره کمیته مرکزی حزب امنیت عمومی، دوره ۲۰۲۵-۲۰۳۰](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/f3b00fb779f44979809441a4dac5c7df)

![[عکس] دبیرکل تو لام در هشتمین کنگره کمیته مرکزی امنیت عمومی حزب شرکت میکند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/4/79fadf490f674dc483794f2d955f6045)

![[ویدئو] خلاصه مراسم پنجاهمین سالگرد پتروویتنام](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/10/4/abe133bdb8114793a16d4fe3e5bd0f12)

![[ویدئو] دبیرکل لام به پتروویتنام 8 کلمه طلایی اعطا میکند: «پیشگام - عالی - پایدار - جهانی»](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/23/c2fdb48863e846cfa9fb8e6ea9cf44e7)

نظر (0)