مانند هر حمله فیشینگ دیگری، دارکولا برای جمعآوری اطلاعات از کاربران، هویت افراد شناختهشده را جعل میکند. با این حال، روش حمله آن بسیار پیچیده است. در حالی که اکثر انواع حملات قبلی از طریق پیامک منتشر میشدند، دارکولا از استاندارد ارتباطی RCS استفاده میکند.

دارکولا توسط کلاهبرداران در بیش از ۱۰۰ کشور جهان در حال گسترش است.

این یک روش حمله غیرمعمول است که هم گوگل و هم اپل را با مشکل مواجه کرده است. دلیل این امر این است که هم پیامهای گوگل و هم iMessage از رمزگذاری سرتاسری برای پیامها استفاده میکنند. به دلیل این مکانیسم امنیتی، شرکتها نمیتوانند تهدید را بر اساس محتوای متنی آن مسدود کنند.

دارکولا اولین بار تابستان گذشته توسط کارشناس امنیتی اوشری کالفون کشف شد. با این حال، نتکرفت گزارش میدهد که این تهدید فیشینگ اخیراً شایعتر شده و در موارد قابل توجهی مورد استفاده قرار گرفته است.

روشهای مورد استفادهی دارکولا پیچیدهتر از حد معمول است، زیرا از فناوریهای مدرنی مانند جاوا اسکریپت، ریاکت، داکر و هاربر استفاده میکنند. آنها کتابخانهای با بیش از ۲۰۰ قالب وبسایت دارند که هویت برندها یا سازمانها را در بیش از ۱۰۰ کشور جعل میکنند. این قالبهای وبسایت جعلی، باکیفیت بالا و بسیار شبیه به وبسایتهای رسمی هستند.

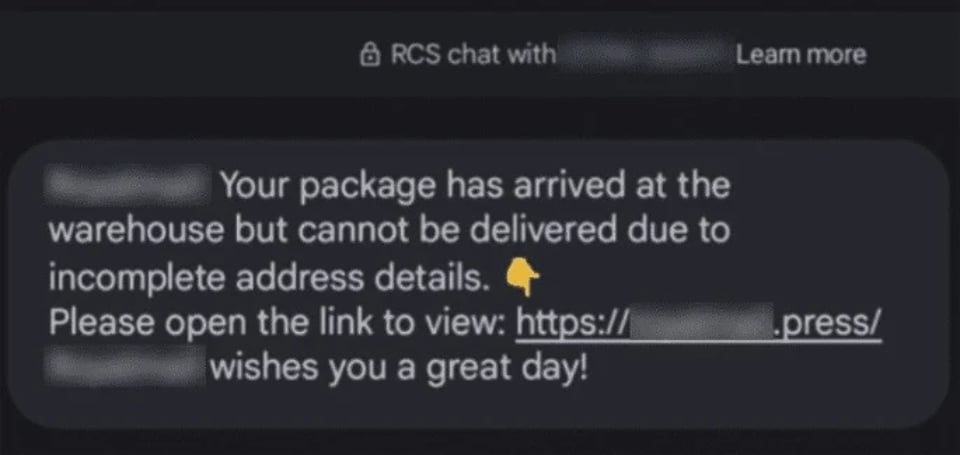

پیامی که توسط مهاجمان فیشینگ ایجاد شده است.

روش کار دارکولا شامل ارسال لینکی با محتوای پیام ناقص به قربانی و درخواست از گیرنده برای بازدید از صفحه آنها برای جزئیات بیشتر است. با توجه به وفاداری بالای این وبسایتهای فیشینگ، کاربران بیتجربه ممکن است دادههایی را در اختیار آنها قرار دهند که سپس برای اهداف ناشناخته استفاده میشود.

نتکرفت ادعا میکند که ۲۰،۰۰۰ نام دامنه Darcula را که به بیش از ۱۱،۰۰۰ آدرس IP منتقل شدهاند، شناسایی کرده است. این گزارش همچنین بیان میکند که روزانه ۱۲۰ نام دامنه جدید اضافه میشود که شناسایی را دشوارتر میکند.

با توجه به اتفاقات رخ داده، به کاربران توصیه میشود هنگام وارد کردن اطلاعات شخصی خود در منابعی که از طریق پیامک، تماسهای زنده و فرستندگان ناشناس ارائه میشوند، احتیاط بیشتری به خرج دهند.

لینک منبع

![OCOP در طول فصل تت: [بخش 3] کاغذ برنج فوق العاده نازک شروع به کنده شدن میکند.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F402x226%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F01%2F28%2F1769562783429_004-194121_651-081010.jpeg&w=3840&q=75)

نظر (0)