یک عملیات کلاهبرداری تبلیغاتی اندروید در مقیاس بزرگ با نام «SlopAds» پس از آنکه ۲۲۴ برنامه مخرب در گوگل پلی برای تولید ۲.۳ میلیارد درخواست تبلیغات در روز استفاده میشدند، مختل شد.

تیم هوش تهدید Satori از شرکت HUMAN این کمپین کلاهبرداری تبلیغاتی را کشف کرد. این تیم گزارش میدهد که این برنامهها بیش از ۳۸ میلیون بار دانلود شدهاند و از تکنیکهای مبهمسازی و مخفیکاری برای پنهان کردن رفتار مخرب خود از گوگل و ابزارهای امنیتی استفاده میکنند.

نزدیک به ۲۲۴ برنامه مخرب به کمپین کلاهبرداری تبلیغاتی SlopAds مرتبط هستند.

این کمپین در سطح جهانی اجرا شد و نصب اپلیکیشن از ۲۲۸ کشور و ترافیک SlopAds روزانه ۲.۳ میلیارد درخواست پیشنهاد قیمت را به خود اختصاص داد. بیشترین تمرکز نمایش تبلیغات از ایالات متحده (۳۰٪)، پس از آن هند (۱۰٪) و برزیل (۷٪) بود.

شرکت HUMAN توضیح داد: «محققان این عملیات را «SlopAds» نامیدند، زیرا برنامههای مرتبط با این تهدید ظاهری تولید انبوه دارند که شبیه «AI slop» است و به مجموعهای از برنامهها و سرویسهای با تم هوش مصنوعی که در سرور C2 عامل تهدید میزبانی میشوند، اشاره دارد.»

کلاهبرداری تبلیغاتی بسیار پیچیده

کلاهبرداری تبلیغاتی شامل چندین سطح از تاکتیکهای فرار برای جلوگیری از شناسایی توسط فرآیند بررسی برنامه گوگل و نرمافزار امنیتی آن است.

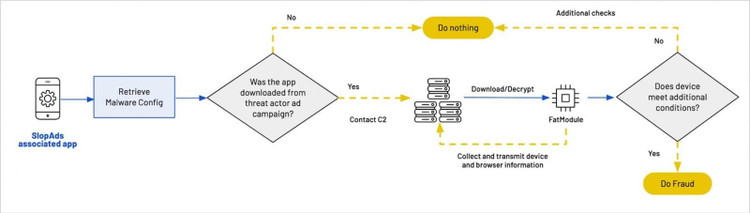

اگر کاربری اپلیکیشن SlopAd را به صورت ارگانیک از طریق پلی استور و نه از طریق یکی از تبلیغات این کمپین نصب کند، اپلیکیشن مانند یک اپلیکیشن معمولی رفتار خواهد کرد و عملکرد تبلیغشده را به طور عادی انجام میدهد.

با این حال، اگر تشخیص دهد که برنامه توسط کاربری که از طریق یکی از کمپینهای تبلیغاتی عامل تهدید روی لینک آن کلیک کرده، نصب شده است، نرمافزار از Firebase Remote Config برای دانلود یک فایل پیکربندی رمزگذاری شده حاوی URL مربوط به ماژول بدافزار کلاهبرداری تبلیغاتی، سرور cashout و فایل جاوا اسکریپت استفاده میکند.

سپس این برنامه به جای اینکه توسط یک محقق یا نرمافزار امنیتی تجزیه و تحلیل شود، تعیین میکند که آیا روی دستگاه یک کاربر قانونی نصب شده است یا خیر.

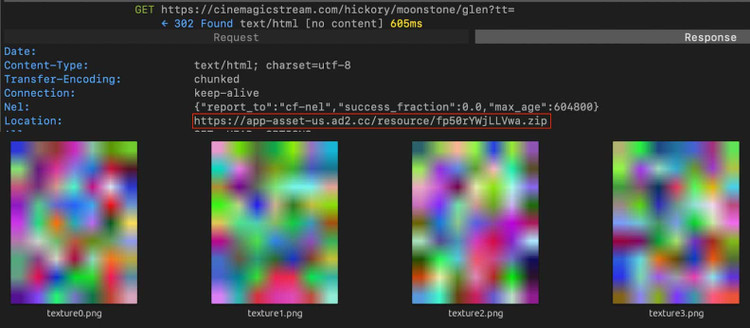

اگر برنامه از این بررسیها عبور کند، چهار تصویر PNG را دانلود میکند که از استگانوگرافی برای پنهان کردن بخشهایی از APK مخرب استفاده میکنند، که برای انجام خود کمپین کلاهبرداری تبلیغاتی استفاده میشوند.

پس از دانلود، تصویر رمزگشایی شده و دوباره روی دستگاه نصب میشود تا بدافزار کامل "FatModule" را تشکیل دهد که برای انجام کلاهبرداری تبلیغاتی استفاده میشود.

پس از فعال شدن FatModule، از یک WebView پنهان برای جمعآوری اطلاعات دستگاه و مرورگر استفاده میکند، سپس به دامنههای کلاهبرداری تبلیغاتی (پولشویی) که توسط مهاجم کنترل میشوند، هدایت میشود.

این باعث میشود دستگاه به طور مداوم منابعی از جمله ترافیک داده و همچنین عمر باتری و حافظه را برای دسترسی به سایتهای تبلیغاتی خاموش مصرف کند.

این دامنهها بازیها و وبسایتهای جدید را جعل میکنند و بهطور مداوم از طریق صفحات مخفی WebView تبلیغات نمایش میدهند تا روزانه بیش از ۲ میلیارد نمایش و کلیک تبلیغاتی جعلی ایجاد کنند و از این طریق برای مهاجمان درآمد ایجاد کنند.

شرکت HUMAN اعلام کرد که زیرساخت این کمپین شامل چندین سرور فرماندهی و کنترل و بیش از ۳۰۰ دامنه تبلیغاتی مرتبط بوده است، که نشان میدهد مهاجمان قصد داشتند دامنه نفوذ خود را فراتر از ۲۲۴ برنامه اولیه شناسایی شده گسترش دهند.

گوگل از آن زمان تمام برنامههای SlopAds را از فروشگاه Play حذف کرده است و Google Play Protect اندروید بهروزرسانی شده است تا به کاربران هشدار دهد که هرگونه برنامه موجود در دستگاههای خود را حذف کنند.

با این حال، HUMAN هشدار میدهد که پیچیدگی این کمپین کلاهبرداری تبلیغاتی نشان میدهد که مهاجم احتمالاً برنامه خود را برای تلاش مجدد در حملات آینده تطبیق خواهد داد.

اگر به طور تصادفی برنامهای را دانلود کردید، لازم نیست نگران ردیابی آن باشید. با این حال، کاربران باید به دستگاههای خود توجه کنند، سیستم یک اعلان ظاهر میکند و از آنها میخواهد که آن را حذف کنند.

دلیل این امر این است که گوگل برنامه امنیتی داخلی اندروید خود، Google Play Protect، را بهروزرسانی کرده است تا به کاربران هشدار دهد که هرگونه برنامه مخربی را که ممکن است در تلفنهای هوشمند یا تبلتهای خود داشته باشند، حذف کنند.

منبع: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[عکس] دبیرکل، تو لام، مدال درجه یک کارگری را به گروه ملی انرژی و صنعت ویتنام اهدا میکند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/21/0ad2d50e1c274a55a3736500c5f262e5)

![[عکس] دبیرکل تو لام در پنجاهمین سالگرد تأسیس گروه ملی صنعت و انرژی ویتنام شرکت میکند](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/21/bb0920727d8f437887016d196b350dbf)

نظر (0)