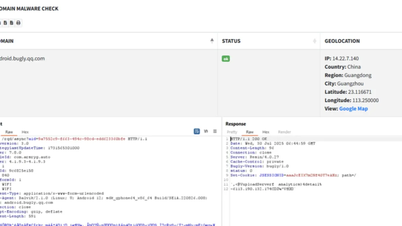

A Doctor Web szerint a hackerek az Android.Vo1d rosszindulatú programot használták egy hátsó ajtó telepítéséhez a tévékészülékekre, amely lehetővé tette számukra, hogy teljes mértékben átvegyék az eszköz irányítását, majd más rosszindulatú alkalmazásokat töltsenek le és telepítsenek. Ezek a tévékészülékek az elavult Android operációs rendszeren futnak.

Fontos kiemelni, hogy a Vo1d nem Android TV-t futtató eszközökre, hanem az Android Open Source Projecten alapuló régebbi Android-verziókat futtató set-top boxokra irányul. Az Android TV csak engedéllyel rendelkező eszközgyártók számára érhető el.

A Doctor Web szakértői egyelőre nem állapították meg, hogyan telepítették a hackerek a hátsó ajtót a tévékészülékre. Feltételezésük szerint esetleg egy rosszindulatú közvetítőt használtak, kihasználták az operációs rendszer sebezhetőségeit a jogosultságok megszerzéséhez, vagy nem hivatalos firmware-t használtak a legmagasabb hozzáférési jogokkal (root).

Egy másik ok az lehet, hogy az eszköz egy elavult operációs rendszert futtat, amely távolról is kihasználható sebezhetőségeknek van kitéve. Például a 7.1-es, 10.1-es és 12.1-es verziók 2016-ban, 2019-ben és 2022-ben jelentek meg. Nem ritka, hogy az alsó kategóriás gyártók egy régebbi operációs rendszert telepítenek egy tévékészülékre, de modern modellnek álcázzák azt, hogy vonzzák a vásárlókat.

Ezenkívül bármely gyártó módosíthatja a nyílt forráskódú verziókat, lehetővé téve, hogy az eszközöket a forrás-ellátási láncban megfertőzzék kártevőkkel, és még azelőtt veszélybe kerüljenek, hogy az a vásárlókhoz kerülne.

Egy Google-képviselő megerősítette, hogy a hátsó ajtóval ellátott eszközök nem rendelkeztek Play Protect tanúsítvánnyal. Ezért a Google nem rendelkezik biztonsági profillal és kompatibilis teszteredményekkel.

A Play Protect tanúsítvánnyal rendelkező Android-eszközök átfogó tesztelésen esnek át a minőség és a felhasználói biztonság biztosítása érdekében.

A Doctor Web szerint egy tucatnyi Vo1d variáns létezik, amelyek különböző kódokat használnak és különböző tárolóhelyekre ültetnek be rosszindulatú programokat, de mindegyiknek ugyanaz az eredménye: az eszköz csatlakozik a hacker C&C szerveréhez, és olyan összetevőket telepít, amelyek később parancsra további rosszindulatú programokat telepíthetnek.

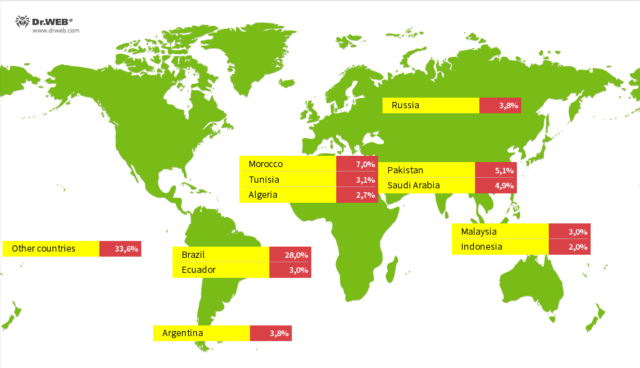

Az esetek világszerte elterjedtek, de a legnagyobb számban Brazíliában, Marokkóban, Pakisztánban, Szaúd-Arábiában, Oroszországban, Argentínában, Ecuadorban, Tunéziában, Malajziában, Algériában és Indonéziában fordulnak elő.

(A Forbes szerint)

[hirdetés_2]

Forrás: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[Fotó] A központi pártszervezetek küldötteinek első kongresszusának zárása](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/24/b419f67738854f85bad6dbefa40f3040)

![[Fotó] A Nhan Dan újság főszerkesztője, Le Quoc Minh fogadta a Pasaxon újság munkadelegációját](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/da79369d8d2849318c3fe8e792f4ce16)

![[Fotó] A Központi Pártügynökségek Pártküldötteinek I. Kongresszusának ünnepélyes megnyitója](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/9/24/82a89e250d4d43cbb6fcb312f21c5dd4)

Hozzászólás (0)