今日のデジタル時代において、サイバー攻撃はかつてないほど巧妙化し、危険性を増しています。最近、ウクライナのコンピューターを標的とした複雑なサイバー攻撃が確認されました。Cobalt Strikeマルウェアを拡散させ、感染したサーバーを乗っ取ることが目的でした。この攻撃は、システムへの侵入に高度な技術を駆使しただけでなく、セキュリティソフトウェアによる検出を回避するための様々な回避策も利用していました。この記事では、攻撃の実行方法、ハッカーが使用した手法、そして同様の脅威から身を守るための簡単な対策について詳しく解説します。

パート1:洗練されたハッカー攻撃手法

この高度なサイバー攻撃の背景と重要性を理解したところで、ハッカーがどのようにこの攻撃を実行したかを詳しく見ていきましょう。

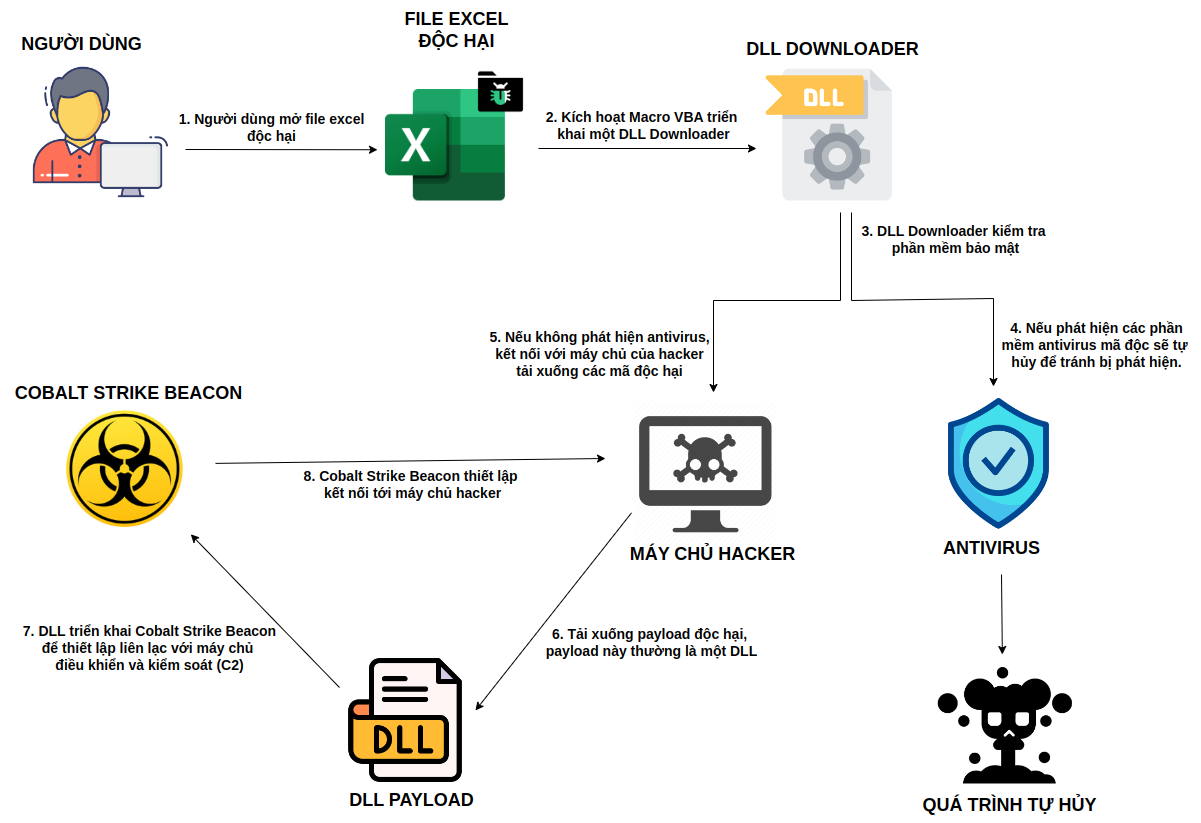

攻撃は、次の基本的な 8 段階のプロセスで実行されます。

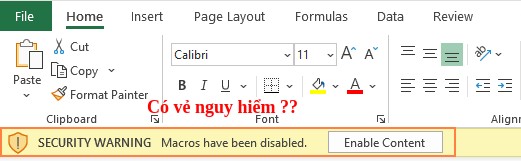

ステップ1: ユーザーが悪意のあるExcelファイルを開く

ハッカーは、メールなどの手段で悪意のあるExcelファイルを被害者に送信します。ユーザーがファイルを開くと、マクロを有効にするためにコンテンツを有効にするように求められます。

ステップ2: VBAマクロを有効にしてDLLダウンローダーを展開する

ユーザーがマクロを有効にすると、Excel ファイルに埋め込まれた VBA コードの実行が開始され、レジスタ サーバー システム ユーティリティ (regsvr32) を使用して DLL ダウンローダーが展開されます。

ステップ3: DLLダウンローダーがセキュリティソフトウェアをチェックする

DLL ダウンローダーは、Avast Antivirus や Process Hacker などのセキュリティ ソフトウェアがシステム上で実行されているかどうかを確認します。

ステップ 4: ウイルス対策ソフトウェアが検出されると、マルウェアは検出を避けるために自己破壊します。

セキュリティ ソフトウェアが検出されると、マルウェアは検出と封じ込めを回避するために自己破壊します。

ステップ5: ウイルス対策ソフトが検出されない場合は、ハッカーのサーバーに接続して悪意のあるコードをダウンロードします。

セキュリティ ソフトウェアが検出されない場合、DLL ダウンローダーはハッカーのコマンド アンド コントロール (C2) サーバーに接続し、次の段階の暗号化ペイロードをダウンロードします。

ステップ6: 悪意のあるペイロード(通常はDLL)をダウンロードする

次の段階の暗号化ペイロードがダウンロードされます。これは通常、DLLファイルです。このファイルは、攻撃チェーンの次のステップを開始する役割を担います。

ステップ7: DLLはCobalt Strike Beaconを展開し、コマンドアンドコントロール(C2)サーバーとの通信を確立します。

ダウンロードされた DLL ファイルは、ハッカーの C2 サーバーとの通信を確立するために使用される特別なペイロードである Cobalt Strike Beacon を展開します。

ステップ8: Cobalt Strike Beaconがハッカーサーバーへの接続を確立する

Cobalt Strike Beacon は C2 サーバーとの通信を確立し、ハッカーが感染したコンピューターを完全に制御して、データの盗難、リモート制御、監視などの悪意のある活動を実行できるようにします。

パート2:ハッカーの洗練された回避テクニック

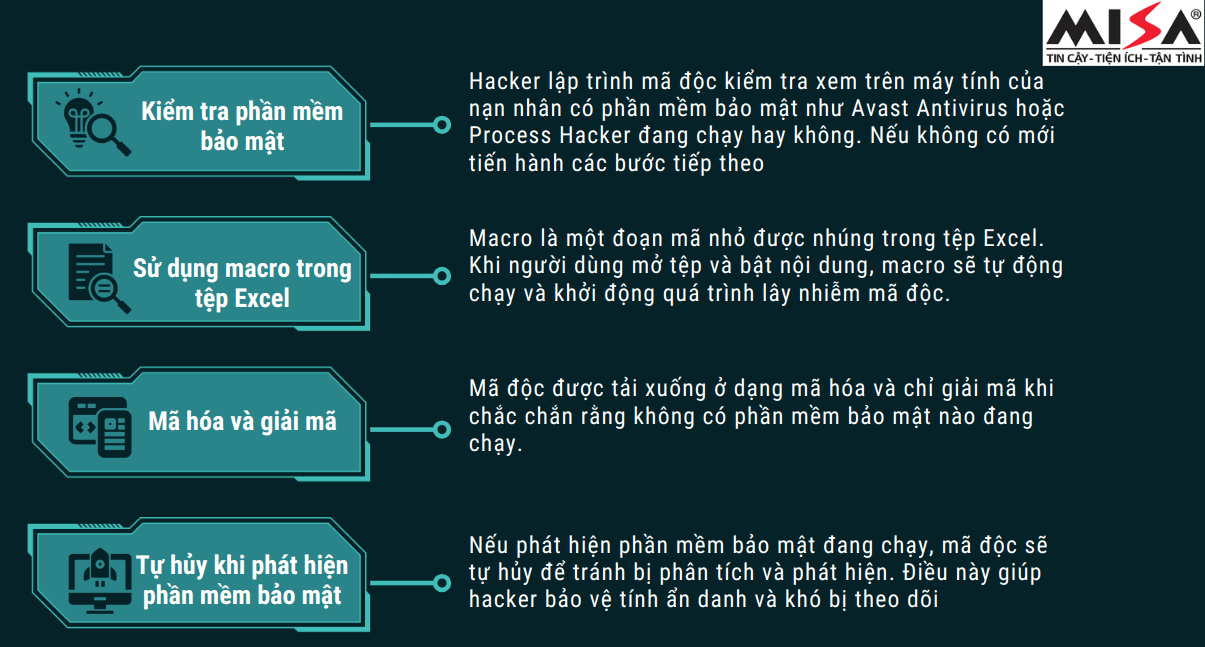

攻撃の仕組みがわかったので、次に、ハッカーがどのようにして検出を回避して攻撃を成功させるかについてさらに詳しく知る必要があります。

ハッカーは、検知されずに攻撃を成功させるために、高度な回避技術を駆使します。これらの技術を理解することで、今日のサイバー攻撃の危険性をより深く理解し、適切な保護対策を講じることができます。

パート3:ユーザーのための最善の保護対策

高度なサイバー攻撃の増加に伴い、システムとデータの保護はこれまで以上に重要になっています。サイバーセキュリティを効果的に強化するためのヒントをいくつかご紹介します。

高度なサイバー攻撃の増加に伴い、システムと個人データの保護が重要になっています。信頼できないソースからのマクロを有効化せず、ソフトウェアを最新の状態に保ち、強力なセキュリティソリューションを活用し、VirusTotalなどのツールでファイルをチェックすることで、マルウェア感染のリスクを最小限に抑えることができます。常に警戒を怠らず、セキュリティ対策を講じることで、サイバー脅威から身を守りましょう。

[広告2]

出典: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thaut-tan-cong-moi/

コメント (0)