|

មានយុទ្ធនាការវាយប្រហារតាមអ៊ីនធឺណិតថ្មីមួយ ដែលផ្តោតលើអាជីវកម្មក្នុងប្រទេសវៀតណាម។ រូបថតគំនូរ៖ Bloomberg ។ |

អ្នកស្រាវជ្រាវផ្នែកសន្តិសុខនៅ SEQRITE Labs បានរកឃើញយុទ្ធនាការវាយប្រហារតាមអ៊ីនធឺណិតដ៏ទំនើបមួយ។ ត្រូវបានគេដាក់ឈ្មោះថា “Operation Hanoi Thief” យុទ្ធនាការនេះផ្តោតលើនាយកដ្ឋាន IT និងភ្នាក់ងារជ្រើសរើសបុគ្គលិកនៅក្នុងប្រទេសវៀតណាម ដោយក្លែងបន្លំ CV ។

បានរកឃើញជាលើកដំបូងនៅថ្ងៃទី 3 ខែវិច្ឆិកា ពួក Hacker បានប្រើបច្ចេកទេសនៃការរីករាលដាលមេរោគដោយក្លែងខ្លួនវាជា CV កម្មវិធីការងារ។ គោលដៅរបស់អ្នកវាយប្រហារគឺដើម្បីជ្រៀតចូលបណ្តាញខាងក្នុង កាន់កាប់ប្រព័ន្ធ និងលួចទិន្នន័យអតិថិជន និងអាថ៌កំបាំងអាជីវកម្ម។

របៀបដែលមេរោគដំណើរការ

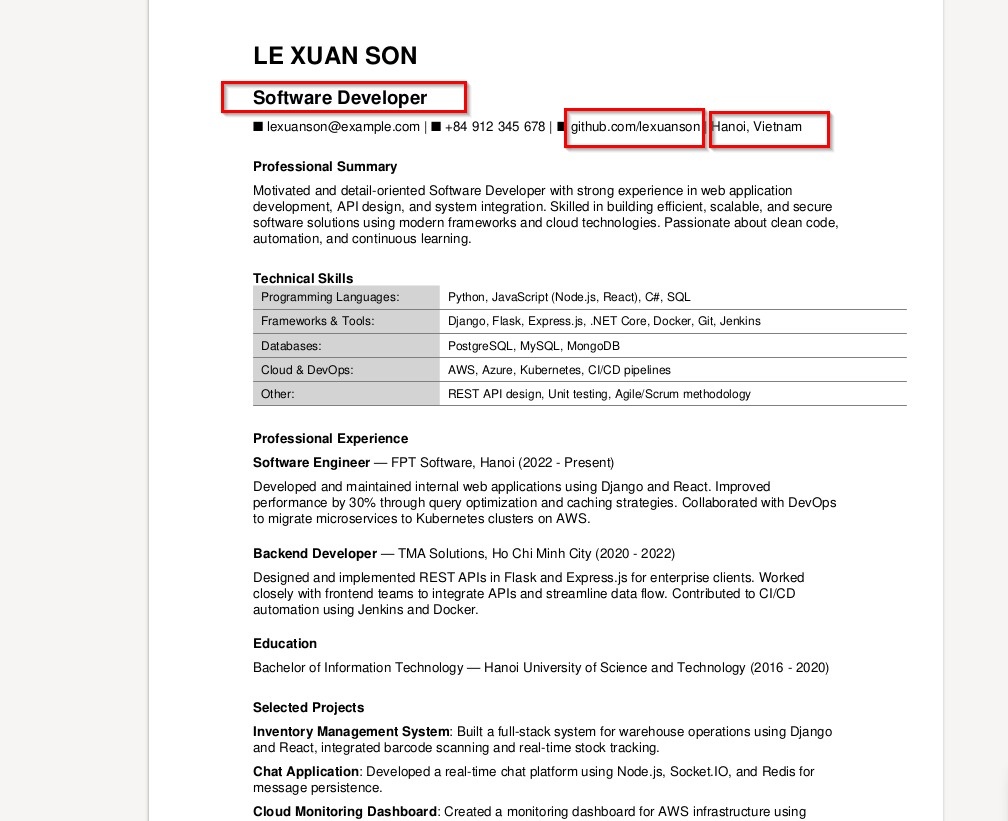

យោងតាមអ្នកជំនាញសន្តិសុខ អ្នកវាយប្រហារបានផ្ញើអ៊ីមែលជាបន្តបន្ទាប់ជាមួយនឹងពាក្យសុំការងារ ដោយភ្ជាប់ជាមួយឯកសារ “Le Xuan Son CV.zip”។ ពេលពន្លា វាមានឯកសារពីរ ដែលមួយដាក់ឈ្មោះ “CV.pdf.lnk” មួយទៀតដាក់ឈ្មោះ “offsec-certified-professional.png”។

ដោយសារតែវាត្រូវបានក្លែងធ្វើជារូប PDF និង PNG អ្នកប្រើប្រាស់អាចច្រឡំវាសម្រាប់ឯកសារ CV ធម្មតា។ នៅពេលចុច ឯកសារនឹងធ្វើឱ្យមេរោគ LOTUSHARVEST សកម្ម ដែលមានជំនាញក្នុងការប្រមូលព័ត៌មានពាក្យសម្ងាត់ ប្រវត្តិចូលប្រើ... ហើយបន្ទាប់មកផ្ញើវាទៅម៉ាស៊ីនមេរបស់អ្នកលួចចូល។

យោងតាម GBHackers CV ក្លែងក្លាយឈ្មោះ Le Xuan Son មកពី ទីក្រុងហាណូយ មានគណនី GitHub តាំងពីឆ្នាំ 2021។ ទោះបីជាយ៉ាងណាក៏ដោយ អ្នកស្រាវជ្រាវបានរកឃើញថាគណនីនេះមិនបានបង្ហោះព័ត៌មានណាមួយទេ ដែលភាគច្រើនទំនងជាគ្រាន់តែបម្រើយុទ្ធនាការវាយប្រហារប៉ុណ្ណោះ។

ការវាយប្រហារបន្តជាបីដំណាក់កាល។ បន្ទាប់ពីបើកឯកសារ LNK វាចាប់ផ្តើមពាក្យបញ្ជាពិសេសតាមរយៈឧបករណ៍ ftp.exe ដែលបានបង្កើតឡើងនៅក្នុង Windows ។ នេះជាបច្ចេកទេសចាស់ និងលែងប្រើហើយដែលអនុញ្ញាតឱ្យមេរោគឆ្លងកាត់ការគ្រប់គ្រងមូលដ្ឋាន។

|

ពួក Hacker បោកបញ្ឆោតអាជីវកម្មដោយផ្ញើ CV ក្រោមឈ្មោះ "Le Xuan Son" ។ រូបថត៖ SEQRITE ។ |

នៅដំណាក់កាលទី 2 ប្រព័ន្ធនៅតែបោកបញ្ឆោតក្នុងការគិតថានេះជាឯកសារ PDF ឬឯកសារអត្ថបទធម្មតា។ ទោះបីជាយ៉ាងណាក៏ដោយ តាមការវិភាគបន្ថែម អ្នកស្រាវជ្រាវបានរកឃើញថា កូដព្យាបាទត្រូវបានបញ្ចូលលាក់មុនពេលចាប់ផ្តើមឯកសារ PDF ។

មេរោគបានដំណើរការភ្លាមៗ ដោយប្តូរឈ្មោះឧបករណ៍ certutil.exe ដែលមាននៅក្នុង Windows ដើម្បីជៀសវាងការរកឃើញ និងទាញយកទិន្នន័យដែលមានកញ្ចប់ឯកសារព្យាបាទចុងក្រោយ។ បន្ទាត់ពាក្យបញ្ជាបានបន្តប្តូរឈ្មោះឯកសារទៅជា "CV-Nguyen-Van-A.pdf" ដើម្បីបន្លំប្រព័ន្ធ បន្ទាប់មកបានស្រង់ចេញ និងឌិគ្រីបឯកសារមួយដែលមានឈ្មោះថា "MsCtfMonitor.dll" ដោយដាក់វានៅក្នុងថត C:\ProgramData ។

ដោយការចម្លងឯកសារ ctfmon.exe ពី System32 ទៅកាន់ថតដូចគ្នា អ្នកវាយប្រហារបានកេងប្រវ័ញ្ចបច្ចេកទេសលួច DLL ដែលបណ្តាលឱ្យប្រព័ន្ធដំណើរការឯកសារព្យាបាទជំនួសឱ្យកម្មវិធីធម្មតា។

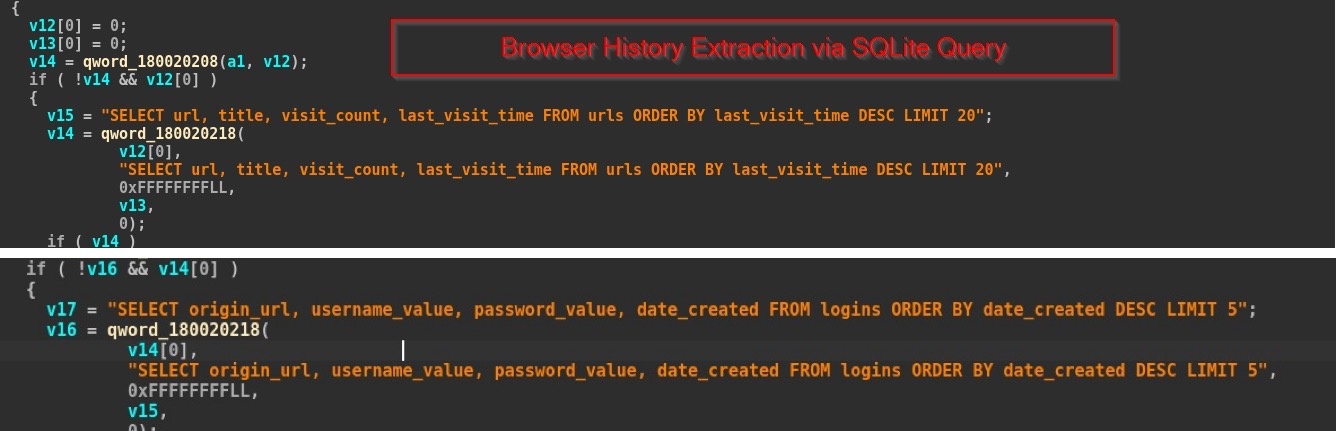

ទីបំផុតមេរោគ LOTUSHARVEST ត្រូវបានធ្វើឱ្យសកម្មដើម្បីលួចព័ត៌មាន។ ទិន្នន័យនេះរួមបញ្ចូលព័ត៌មានចូលនៅលើកម្មវិធីរុករក Chrome និង Edge រួមជាមួយនឹង 20 URLs ដែលបានចូលមើលថ្មីៗបំផុត រួមទាំងទិន្នន័យមេតាដែលពាក់ព័ន្ធផងដែរ។

ទិន្នន័យដែលត្រូវបានលួចត្រូវបានបញ្ជូនតាមរយៈ WinINet API របស់ Windows ទៅកាន់ហេដ្ឋារចនាសម្ព័ន្ធរបស់ពួក Hacker ។ កម្មវិធីក៏បន្ថែមឈ្មោះកុំព្យូទ័រ និងឈ្មោះអ្នកប្រើប្រាស់ដើម្បីបង្កើតទម្រង់អត្តសញ្ញាណនៅលើម៉ាស៊ីនមេ។

អាជីវកម្មវៀតណាមត្រូវពង្រឹងការការពារ

ចំណុចគួរឱ្យព្រួយបារម្ភនៅក្នុងយុទ្ធនាការវាយប្រហារគឺថា LOTUSHARVEST មានសមត្ថភាពលាក់ខ្លួន និងប្រតិបត្តិការដោយខ្លួនឯង។ មេរោគទាញយកអត្ថប្រយោជន៍ពីយន្តការផ្ទុកបណ្ណាល័យ ដើម្បីរក្សាការគ្រប់គ្រងរយៈពេលវែង និងចូលប្រើគណនី និងទិន្នន័យរសើប លើសពីការការពារវិធានការសុវត្ថិភាពធម្មតា។

យោងតាមការវាយតម្លៃ ទិន្នន័យដែលត្រូវបានលួចអាចក្លាយជា "គន្លឹះ" សម្រាប់ពួក Hacker ដើម្បីពង្រីកការជ្រៀតចូលរបស់ពួកគេ ប្រើប្រាស់ឧបករណ៍គ្រោះថ្នាក់ និងបង្វែរអាជីវកម្មទៅជាគោលដៅនៃការវាយប្រហារច្រើនស្រទាប់ ឬការជំរិតយកប្រាក់នៅដំណាក់កាលបន្ទាប់។

“រាល់ការចង្អុលបង្ហាញគឺថា យុទ្ធនាការចោរហាណូយត្រូវបានគ្រោងទុកយ៉ាងល្អិតល្អន់ ដោយផ្តោតលើអាជីវកម្មវៀតណាមដោយផ្ទាល់។

លោក Nguyen Dinh Thuy អ្នកជំនាញវិភាគមេរោគនៅ Bkav មានប្រសាសន៍ថា ឆ្លៀតយកប្រយោជន៍ពីនាយកដ្ឋានជ្រើសរើសបុគ្គលិកដែលទទួលពាក្យសុំពីខាងក្រៅជាប្រចាំ ប៉ុន្តែមិនមានបំពាក់ពេញលេញជាមួយនឹងការយល់ដឹងអំពីសុវត្ថិភាពតាមអ៊ីនធឺណិតទេនោះ ពួក Hacker ប្រើប្រាស់ឯកសារក្លែងក្លាយក្នុងទម្រង់ជា CV ឬឯកសារ ហើយអាចបន្តផ្លាស់ប្តូរទៅជាការប្រែប្រួលជាច្រើន ដែលធ្វើឲ្យហានិភ័យនៃការឆ្លងមេរោគមិនអាចទាយទុកជាមុនបាន»។

|

ស្គ្រីបទាញយកការចូល និងប្រវត្តិចូលប្រើរបស់មេរោគ។ រូបថត៖ SEQRITE ។ |

យោងតាម Bkav មានសហគ្រាសវៀតណាមដែលបានក្លាយជាជនរងគ្រោះនៃយុទ្ធនាការវាយប្រហារ។ ដោយសារតែធម្មជាតិដ៏គ្រោះថ្នាក់នៃ LOTUSHARVEST និងយុទ្ធនាការចោរហាណូយ អ្នកប្រើប្រាស់ចាំបាច់ត្រូវមានការប្រុងប្រយ័ត្នខ្ពស់ជាមួយនឹងឯកសារដែលទទួលបានតាមរយៈអ៊ីមែល។

ធុរកិច្ច និងអង្គការនានាត្រូវធ្វើការបណ្តុះបណ្តាលជាប្រចាំសម្រាប់បុគ្គលិក បង្កើនការយល់ដឹង និងការប្រុងប្រយ័ត្នប្រឆាំងនឹងល្បិចបោកប្រាស់តាមអ៊ីនធឺណិត។ ប្រព័ន្ធត្រួតពិនិត្យផ្ទៃក្នុងត្រូវតែពង្រឹង ត្រួតពិនិត្យបណ្ណាល័យមិនធម្មតា ឬឯកសារគួរឱ្យសង្ស័យ។

ឧបករណ៍លំនាំដើមនៅលើប្រព័ន្ធប្រតិបត្តិការគ្រាន់តែបំពេញតម្រូវការការពារជាមូលដ្ឋានប៉ុណ្ណោះ វាមិនគ្រប់គ្រាន់ក្នុងការប្រយុទ្ធប្រឆាំងនឹងមេរោគទំនើបៗ និងមេរោគដែលអាចលាក់ទុក អូសបន្លាយរយៈពេលយូរ និងជ្រាបចូលយ៉ាងជ្រៅទៅក្នុងប្រព័ន្ធ។ ដូច្នេះ ចាំបាច់ត្រូវដំឡើងប្រព័ន្ធត្រួតពិនិត្យអ៊ីមែល និងប្រើប្រាស់កម្មវិធីកម្ចាត់មេរោគដែលមានអាជ្ញាប័ណ្ណសម្រាប់ការការពារដ៏ល្អបំផុត។

ប្រភព៖ https://znews.vn/canh-giac-khi-mo-cv-xin-viec-cua-le-xuan-son-post1608612.html

![[រូបថត] ខួបលើកទី 60 នៃការបង្កើតសមាគមវិចិត្រករថតរូបវៀតណាម](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764935864512_a1-bnd-0841-9740-jpg.webp&w=3840&q=75)

![[រូបថត] ប្រធានរដ្ឋសភាលោក Tran Thanh Man ចូលរួមពិធីប្រគល់រង្វាន់ VinFuture 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F05%2F1764951162416_2628509768338816493-6995-jpg.webp&w=3840&q=75)

Kommentar (0)