다른 피싱 공격과 마찬가지로, Darcula는 공신력 있는 기관을 사칭하여 사용자 정보를 수집합니다. 하지만 Darcula의 공격 방식은 상당히 정교합니다. 기존의 공격 유형 대부분이 SMS를 통해 확산되었던 것과 달리, Darcula는 RCS 통신 표준을 사용합니다.

다르큘라는 100개국 이상에서 사기꾼들에 의해 유포되고 있습니다.

이는 구글과 애플 모두를 당황하게 만든 흔치 않은 공격 방식입니다. 구글 메시지와 아이메시지 모두 메시지 전송 시 종단간 암호화를 사용하기 때문입니다. 이러한 보안 메커니즘 덕분에 기업들은 메시지 내용만으로는 공격을 차단할 수 없습니다.

다르쿨라(Darcula)는 지난여름 보안 전문가 오슈리 칼폰(Oshri Kalfon)에 의해 처음 발견되었습니다. 하지만 넷크래프트(Netcraft)에 따르면 이 피싱 위협은 최근 더욱 만연해지고 있으며 주목할 만한 사건에도 사용되었습니다.

Darcula에서 사용하는 방법은 JavaScript, React, Docker, Harbor와 같은 최신 기술을 활용하기 때문에 일반적인 방법보다 더 복잡합니다. 100개국 이상의 브랜드나 조직을 사칭하는 200개 이상의 웹사이트 템플릿 라이브러리를 보유하고 있습니다. 이러한 사칭 웹사이트 템플릿은 고품질이며 공식 웹사이트와 매우 유사합니다.

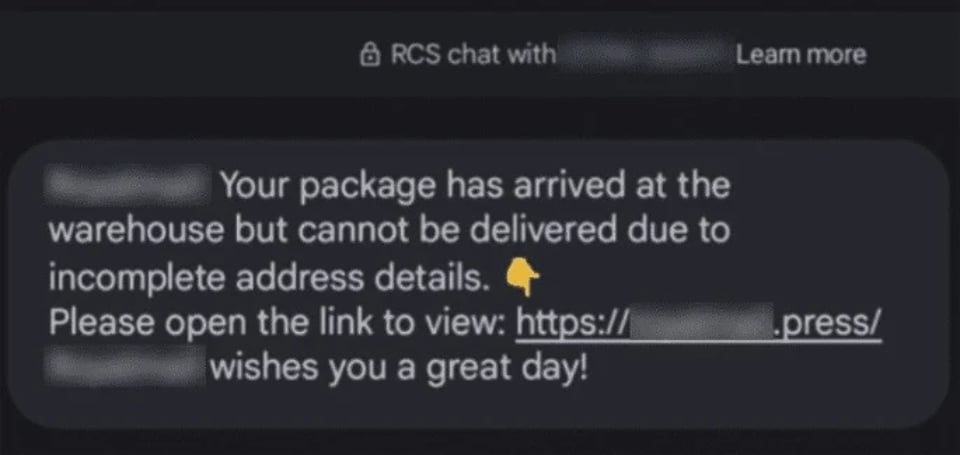

피싱 공격자가 만든 메시지입니다.

다르큘라(Darcula)는 피해자에게 불완전한 메시지 내용이 담긴 링크를 보내고, 더 자세한 정보를 확인하기 위해 해당 페이지를 방문하도록 유도하는 수법을 사용합니다. 이러한 피싱 웹사이트는 매우 정교하게 제작되어 있어 경험이 부족한 사용자는 개인 정보를 쉽게 제공할 수 있으며, 이렇게 수집된 정보는 알 수 없는 목적으로 사용됩니다.

넷크래프트는 2만 개의 다큘라 도메인 이름이 1만 1천 개 이상의 IP 주소로 이전된 것을 발견했다고 밝혔습니다. 또한 보고서에 따르면 매일 120개의 새로운 도메인 이름이 추가되어 식별이 더욱 어려워지고 있다고 합니다.

이번 사태를 고려하여, 사용자들은 문자 메시지, 실시간 통화, 그리고 알 수 없는 발신자를 통해 제공되는 정보에 개인 정보를 입력할 때 더욱 주의를 기울여야 합니다.

[광고_2]

출처 링크

![[사진] 다낭의 젊은이들이 전통 아오자이를 입고 봄의 기운을 한껏 발산하고 있다.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2026%2F02%2F05%2F1770283565383_ndo_br_d7fd33c1bcc2329c6bd3-3439-jpg.webp&w=3840&q=75)

댓글 (0)