ເມື່ອວັນທີ 26 ມິຖຸນາ, ຜູ້ຊ່ຽວຊານຈາກ Kaspersky ໄດ້ປະກາດວ່າພວກເຂົາໄດ້ຄົ້ນພົບ spyware ໃໝ່ທີ່ເອີ້ນວ່າ SparkKitty, ຖືກອອກແບບມາເພື່ອໂຈມຕີສະມາດໂຟນທີ່ໃຊ້ລະບົບປະຕິບັດການ iOS ແລະ Android, ຫຼັງຈາກນັ້ນສົ່ງຮູບພາບແລະຂໍ້ມູນອຸປະກອນຈາກໂທລະສັບທີ່ຕິດເຊື້ອໄປຫາເຄື່ອງແມ່ຂ່າຍຂອງຜູ້ໂຈມຕີ.

SparkKitty ໄດ້ຖືກຝັງຢູ່ໃນແອັບຯທີ່ມີເນື້ອຫາທີ່ກ່ຽວຂ້ອງກັບ cryptocurrencies, ການພະນັນ, ເຊັ່ນດຽວກັນກັບສະບັບປອມຂອງແອັບຯ TikTok. ແອັບເຫຼົ່ານີ້ຖືກແຈກຢາຍບໍ່ພຽງແຕ່ຜ່ານ App Store ແລະ Google Play, ແຕ່ຍັງຢູ່ໃນເວັບໄຊທ໌ທີ່ຫຼອກລວງ.

ອີງຕາມການວິເຄາະຂອງຜູ້ຊ່ຽວຊານ, ເປົ້າຫມາຍຂອງແຄມເປນນີ້ອາດຈະເປັນການລັກ cryptocurrency ຈາກຜູ້ໃຊ້ໃນອາຊີຕາເວັນອອກສຽງໃຕ້ແລະຈີນ. ຜູ້ໃຊ້ໃນຫວຽດນາມກໍມີຄວາມສ່ຽງທີ່ຈະປະເຊີນໜ້າກັບໄພຂົ່ມຂູ່ທີ່ຄ້າຍຄືກັນ.

Kaspersky ໄດ້ແຈ້ງໃຫ້ Google ແລະ Apple ດໍາເນີນການຕໍ່ກັບແອັບຯທີ່ເປັນອັນຕະລາຍ. ບາງລາຍລະອຽດດ້ານວິຊາການແນະນໍາວ່າແຄມເປນໃຫມ່ແມ່ນເຊື່ອມຕໍ່ກັບ SparkCat, Trojan ທີ່ຄົ້ນພົບກ່ອນຫນ້ານີ້. SparkCat ເປັນ malware ທໍາອິດໃນແພລະຕະຟອມ iOS ທີ່ມີໂມດູນການຮັບຮູ້ລັກສະນະທາງ optical (OCR) ທີ່ສະແກນຫ້ອງສະຫມຸດຮູບພາບຂອງຜູ້ໃຊ້ແລະລັກເອົາຮູບຫນ້າຈໍທີ່ມີລະຫັດຜ່ານຫຼືປະໂຫຍກການຟື້ນຕົວສໍາລັບກະເປົາເງິນ cryptocurrency.

ຫຼັງຈາກ SparkCat, ນີ້ແມ່ນຄັ້ງທີສອງໃນປີນີ້ທີ່ນັກຄົ້ນຄວ້າ Kaspersky ໄດ້ຄົ້ນພົບຕົວລັກ Trojan ໃນ App Store.

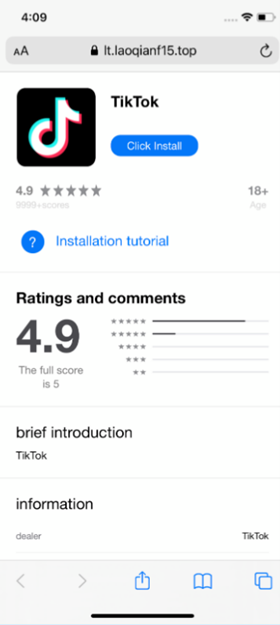

ໃນ App Store, malware Trojan ນີ້ຖືກປອມຕົວເປັນແອັບພລິເຄຊັນທີ່ກ່ຽວຂ້ອງກັບ cryptocurrency ທີ່ເອີ້ນວ່າ 币coin. ນອກຈາກນັ້ນ, ຢູ່ໃນເວັບໄຊທ໌ທີ່ຫຼອກລວງທີ່ອອກແບບມາເພື່ອຈໍາລອງການໂຕ້ຕອບ iPhone App Store, cybercriminals ຍັງແຜ່ລາມ malware ນີ້ພາຍໃຕ້ການປອມແປງຂອງແອັບພລິເຄຊັນ TikTok ແລະບາງເກມການພະນັນ.

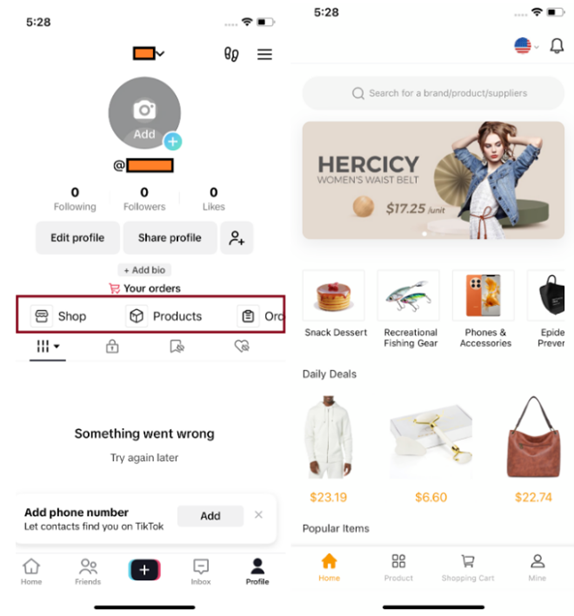

"ເວັບໄຊທ໌ປອມແມ່ນຫນຶ່ງໃນຊ່ອງທາງທີ່ນິຍົມທີ່ສຸດໃນການແຈກຢາຍ Trojan, ບ່ອນທີ່ແຮກເກີພະຍາຍາມຫຼອກລວງຜູ້ໃຊ້ໃຫ້ເຂົ້າເບິ່ງແລະຕິດຕັ້ງ malware ໃນ iPhones. ໃນ iOS, ຍັງມີບາງວິທີທີ່ຖືກຕ້ອງສໍາລັບຜູ້ໃຊ້ໃນການຕິດຕັ້ງແອັບຯຈາກພາຍນອກ App Store. ໃນການໂຈມຕີນີ້, ແຮກເກີໄດ້ໃຊ້ປະໂຫຍດຈາກເຄື່ອງມືນັກພັດທະນາທີ່ອອກແບບມາເພື່ອຕິດຕັ້ງແອັບຯພາຍໃນທຸລະກິດ. ໃນ TikTok ຮຸ່ນທີ່ຕິດເຊື້ອ, ທັນທີທີ່ຜູ້ໃຊ້ເຂົ້າບັນທຶກມັນແວໃນໂທລະສັບ. ການເຊື່ອມຕໍ່ທີ່ແປກປະຫຼາດເຂົ້າໄປໃນຫນ້າສ່ວນຕົວຂອງຜູ້ຖືກເຄາະຮ້າຍ, ສິ່ງທີ່ຫນ້າເປັນຫ່ວງແມ່ນວ່າການເຊື່ອມຕໍ່ນີ້ນໍາໄປສູ່ຮ້ານທີ່ຍອມຮັບພຽງແຕ່ການຈ່າຍເງິນ cryptocurrency, ເຊິ່ງເຮັດໃຫ້ພວກເຮົາມີຄວາມກັງວົນກ່ຽວກັບແຄມເປນນີ້ຫຼາຍຂຶ້ນ, "Sergey Puzan, ນັກວິເຄາະ malware ຢູ່ Kaspersky ກ່າວ.

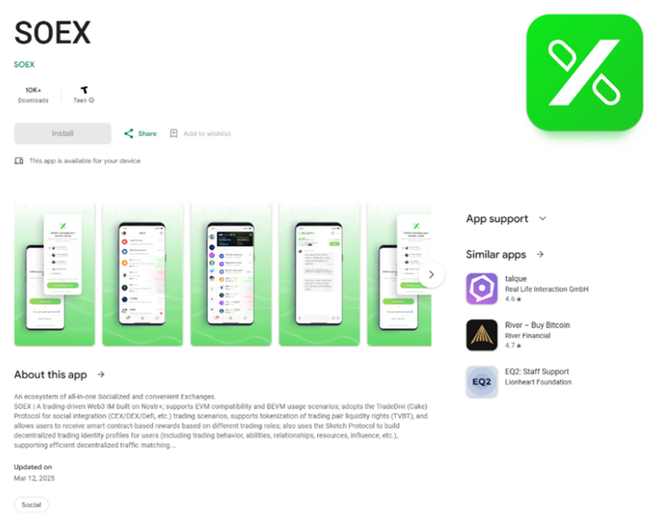

ໃນ Android, ຜູ້ໂຈມຕີໄດ້ແນເປົ້າໝາຍໃສ່ຜູ້ໃຊ້ທັງຢູ່ໃນ Google Play ແລະເວັບໄຊທ໌ພາກສ່ວນທີສາມໂດຍການປອມຕົວ malware ເປັນບໍລິການທີ່ກ່ຽວຂ້ອງກັບ cryptocurrency. ຕົວຢ່າງຫນຶ່ງຂອງແອັບຯທີ່ຕິດເຊື້ອແມ່ນ SOEX, ແອັບຯສົ່ງຂໍ້ຄວາມທີ່ມີການເຮັດວຽກຂອງການຊື້ຂາຍ cryptocurrency ໃນຕົວ, ມີຫຼາຍກວ່າ 10,000 ດາວໂຫລດຈາກຮ້ານຢ່າງເປັນທາງການ.

ນອກຈາກນັ້ນ, ຜູ້ຊ່ຽວຊານຍັງໄດ້ຄົ້ນພົບໄຟລ໌ APK (ໄຟລ໌ການຕິດຕັ້ງແອັບພລິເຄຊັນ Android, ເຊິ່ງສາມາດຕິດຕັ້ງໄດ້ໂດຍກົງໂດຍບໍ່ຕ້ອງຜ່ານ Google Play) ຂອງແອັບພລິເຄຊັນທີ່ຕິດເຊື້ອ malware ເຫຼົ່ານີ້ຢູ່ໃນເວັບໄຊທ໌ຂອງພາກສ່ວນທີສາມ, ເຊື່ອວ່າກ່ຽວຂ້ອງກັບແຄມເປນການໂຈມຕີຂ້າງເທິງ.

ແອັບເຫຼົ່ານີ້ຖືກສົ່ງເສີມພາຍໃຕ້ການຊີ້ ນຳ ຂອງໂຄງການລົງທຶນ cryptocurrency. ໂດຍສະເພາະ, ເວັບໄຊທ໌ທີ່ແຈກຢາຍແອັບຯກໍ່ໄດ້ຮັບການສົ່ງເສີມຢ່າງກວ້າງຂວາງໃນເຄືອຂ່າຍສັງຄົມ, ລວມທັງ YouTube.

"ເມື່ອຕິດຕັ້ງແລ້ວ, ແອັບຕ່າງໆເຮັດວຽກຕາມທີ່ອະທິບາຍໄວ້. ຢ່າງໃດກໍຕາມ, ໃນລະຫວ່າງການຕິດຕັ້ງ, ພວກມັນເຂົ້າໄປໃນອຸປະກອນຢ່າງງຽບໆ ແລະສົ່ງຮູບພາບຈາກຫ້ອງສະແດງຂອງຜູ້ຖືກເຄາະຮ້າຍກັບຄືນໄປຫາຜູ້ໂຈມຕີໂດຍອັດຕະໂນມັດ. ຮູບພາບເຫຼົ່ານີ້ອາດມີຂໍ້ມູນທີ່ລະອຽດອ່ອນທີ່ແຮກເກີຊອກຫາຢູ່, ເຊັ່ນ: ສະຄຣິບກູ້ເງິນ crypto, ອະນຸຍາດໃຫ້ພວກເຂົາລັກເອົາຊັບສິນດິຈິຕອນຂອງຜູ້ເຄາະຮ້າຍ, "Dmitry Kalinin, ນັກວິເຄາະ malware ຢູ່ Kaspersky ກ່າວ. "ມີອາການທາງອ້ອມທີ່ຜູ້ໂຈມຕີແມ່ນຫຼັງຈາກຊັບສິນດິຈິຕອນຂອງຜູ້ໃຊ້: ຫຼາຍໆແອັບທີ່ຕິດເຊື້ອແມ່ນກ່ຽວຂ້ອງກັບ cryptocurrencies, ແລະ TikTok ລຸ້ນທີ່ຕິດເຊື້ອຍັງປະກອບມີຮ້ານທີ່ຍອມຮັບພຽງແຕ່ການຈ່າຍເງິນ cryptocurrency."

ເພື່ອຫຼີກເວັ້ນການຕົກເປັນເຫຍື່ອຂອງ malware ນີ້, Kaspersky ແນະນໍາໃຫ້ຜູ້ໃຊ້ໃຊ້ມາດຕະການຄວາມປອດໄພດັ່ງຕໍ່ໄປນີ້:

- ຖ້າຫາກວ່າທ່ານໄດ້ຕິດຕັ້ງຫນຶ່ງໃນຄໍາຮ້ອງສະຫມັກທີ່ຕິດເຊື້ອໂດຍບັງເອີນ, ຢ່າງວ່ອງໄວເອົາຄໍາຮ້ອງສະຫມັກອອກຈາກອຸປະກອນຂອງທ່ານແລະຢ່າໃຊ້ມັນອີກເທື່ອຫນຶ່ງຈົນກ່ວາມີການປັບປຸງຢ່າງເປັນທາງການທີ່ຈະເອົາຄຸນນະສົມບັດເປັນອັນຕະລາຍຫມົດ.

- ຫຼີກເວັ້ນການເກັບຮັກສາ screenshots ທີ່ມີຂໍ້ມູນທີ່ລະອຽດອ່ອນໃນຫ້ອງສະຫມຸດຮູບພາບຂອງທ່ານ, ໂດຍສະເພາະຮູບພາບທີ່ມີລະຫັດການຟື້ນຕົວ cryptocurrency wallet. ແທນທີ່ຈະ, ຜູ້ໃຊ້ສາມາດເກັບຮັກສາຂໍ້ມູນການເຂົ້າສູ່ລະບົບໃນຄໍາຮ້ອງສະຫມັກການຈັດການລະຫັດຜ່ານສະເພາະ.

- ຕິດຕັ້ງຊອບແວຄວາມປອດໄພທີ່ເຊື່ອຖືໄດ້ເພື່ອປ້ອງກັນຄວາມສ່ຽງຕໍ່ການຕິດເຊື້ອ malware. ສໍາລັບລະບົບປະຕິບັດການ iOS ທີ່ມີສະຖາປັດຕະຍະກໍາຄວາມປອດໄພທີ່ເປັນເອກະລັກ, ການແກ້ໄຂຂອງ Kaspersky ຈະເຕືອນຖ້າມັນກວດພົບອຸປະກອນທີ່ສົ່ງຂໍ້ມູນໄປຫາເຄື່ອງແມ່ຂ່າຍຄວບຄຸມຂອງແຮກເກີແລະຂັດຂວາງຂະບວນການສົ່ງຂໍ້ມູນນີ້.

- ເມື່ອແອັບພລິເຄຊັນຮ້ອງຂໍການເຂົ້າເຖິງຫ້ອງສະຫມຸດຮູບພາບ, ຜູ້ໃຊ້ຄວນພິຈາລະນາຢ່າງລະມັດລະວັງວ່າການອະນຸຍາດນີ້ແມ່ນມີຄວາມຈໍາເປັນແທ້ໆສໍາລັບຫນ້າທີ່ຕົ້ນຕໍຂອງແອັບພລິເຄຊັນ./.

ທີ່ມາ: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[ຮູບພາບ] ທະຫານປົກປັກຮັກສາໄຟແລະປົກປັກຮັກສາປ່າໄມ້](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/27/7cab6a2afcf543558a98f4d87e9aaf95)

(0)