Het GReAT-team ontdekte de malware tijdens incidentresponsoperaties op overheidssystemen die Microsoft Exchange gebruiken. GhostContainer zou deel uitmaken van een geavanceerde en aanhoudende Advanced Persistent Threat (APT)-campagne die gericht is op belangrijke organisaties in de regio Azië, waaronder grote technologiebedrijven.

Het door Kaspersky ontdekte schadelijke bestand, App_Web_Container_1.dll genaamd, is in feite een multifunctionele backdoor die kan worden uitgebreid door op afstand extra modules te downloaden. De malware maakt misbruik van vele open-sourceprojecten en is geavanceerd aangepast om detectie te voorkomen.

Zodra GhostContainer succesvol op een systeem is geïnstalleerd, kunnen hackers eenvoudig de volledige controle over de Exchange-server overnemen, van waaruit ze een reeks gevaarlijke acties kunnen uitvoeren zonder dat de gebruiker het weet. Deze malware is slim vermomd als een geldig onderdeel van de server en maakt gebruik van diverse technieken om surveillance te ontwijken om detectie door antivirussoftware te voorkomen en beveiligingssystemen te omzeilen.

Bovendien kan deze malware fungeren als een proxyserver of een versleutelde tunnel, waardoor hackers beveiligingslekken creëren om interne systemen binnen te dringen of gevoelige informatie te stelen. Gezien deze werkwijze vermoeden experts dat cyberespionage waarschijnlijk het hoofddoel van deze campagne is.

"Onze diepgaande analyse toont aan dat de daders zeer bedreven zijn in het binnendringen van Microsoft Exchange-serversystemen. Ze maken gebruik van diverse opensourcetools om IIS- en Exchange- omgevingen binnen te dringen en ontwikkelen geavanceerde spionagetools op basis van beschikbare opensourcecode. We blijven de activiteiten van de groep, evenals de omvang en ernst van hun aanvallen, volgen om het algehele dreigingsbeeld beter te begrijpen", aldus Sergey Lozhkin, hoofd van het Global Research and Analysis Team (GReAT) voor Azië-Pacific, het Midden-Oosten en Afrika bij Kaspersky Lab.

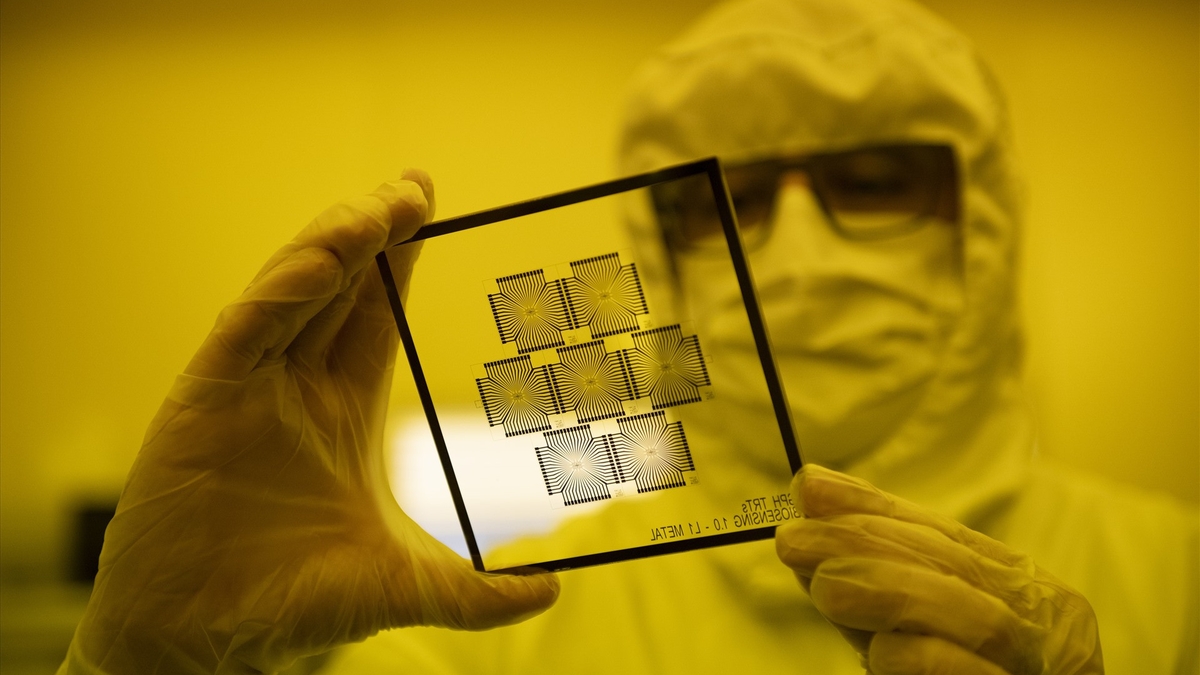

GhostContainer gebruikt code van meerdere open-sourceprojecten, waardoor het volledig kwetsbaar is voor cybercriminele groepen of APT-campagnes wereldwijd . Opvallend is dat er eind 2024 in totaal 14.000 malwarepakketten werden gedetecteerd in open-sourceprojecten, een stijging van 48% ten opzichte van eind 2023. Dit aantal laat zien dat het risiconiveau in de sector toeneemt.

Bron: https://www.sggp.org.vn/ghostcontainer-lo-hong-moi-tan-cong-may-chu-microsoft-exchange-thong-qua-ma-doc-backdoor-post805372.html

![[Foto] Da Nang: Honderden mensen slaan de handen ineen om een belangrijke toeristische route schoon te maken na storm nr. 13](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

Reactie (0)