Op 26 juni kondigden experts van Kaspersky de ontdekking aan van een nieuwe spyware genaamd SparkKitty. Deze is ontworpen om smartphones met iOS- en Android-besturingssystemen aan te vallen en vervolgens afbeeldingen en apparaatinformatie van geïnfecteerde telefoons naar de server van de aanvaller te sturen.

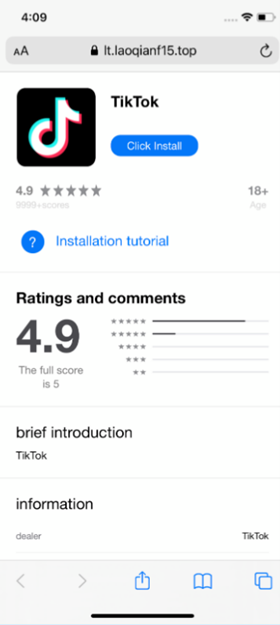

SparkKitty is ingebed in apps met content gerelateerd aan cryptovaluta en gokken, evenals in een nepversie van de TikTok-app. Deze apps worden niet alleen verspreid via de App Store en Google Play, maar ook via phishingwebsites.

Volgens analyses van experts is het doel van deze campagne mogelijk het stelen van cryptovaluta van gebruikers in Zuidoost-Azië en China. Gebruikers in Vietnam lopen ook het risico op een soortgelijke dreiging.

Kaspersky heeft Google en Apple op de hoogte gesteld van de bovengenoemde schadelijke applicaties. Enkele technische details suggereren dat deze nieuwe aanvalscampagne verband houdt met SparkCat, een eerder ontdekte Trojan. SparkCat is de eerste malware op het iOS-platform met een geïntegreerde optische tekenherkenningsmodule (OCR) om fotobibliotheken van gebruikers te scannen en screenshots te stelen die wachtwoorden of herstelzinnen voor cryptovaluta bevatten.

Na SparkCat is dit de tweede keer dit jaar dat onderzoekers van Kaspersky Trojan stealer-malware in de App Store hebben gedetecteerd.

In de App Store is deze Trojan-malware vermomd als een applicatie voor cryptovaluta genaamd 币coin. Daarnaast verspreiden cybercriminelen deze malware op phishingwebsites die de interface van de iPhone App Store nabootsen, onder het mom van TikTok en gokspellen.

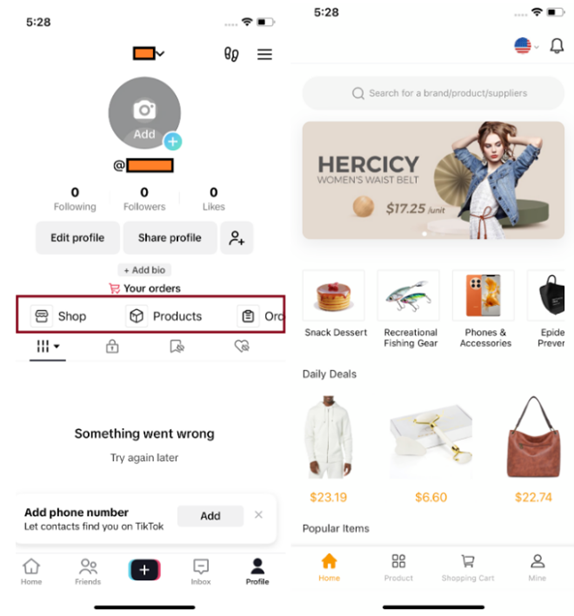

Sergey Puzan, malware-analist bij Kaspersky, verklaarde: "Nepwebsites zijn een van de meest voorkomende kanalen voor de verspreiding van Trojaanse malware. Hackers proberen gebruikers te verleiden om schadelijke software op hun iPhones te installeren. Op het iOS-besturingssysteem zijn er nog steeds legitieme manieren voor gebruikers om applicaties van buiten de App Store te installeren. Bij deze aanval maakten hackers misbruik van een ontwikkelaarstool die bedoeld is om applicaties intern binnen bedrijven te installeren. In de geïnfecteerde TikTok-versie stal de malware, direct nadat de gebruiker was ingelogd, foto's uit de galerij van de telefoon en plaatste stiekem een vreemde link op de profielpagina van het slachtoffer. Wat zorgwekkend is, is dat deze link leidde naar een winkel die alleen betalingen met cryptovaluta accepteert, wat onze bezorgdheid over deze campagne verder vergroot."

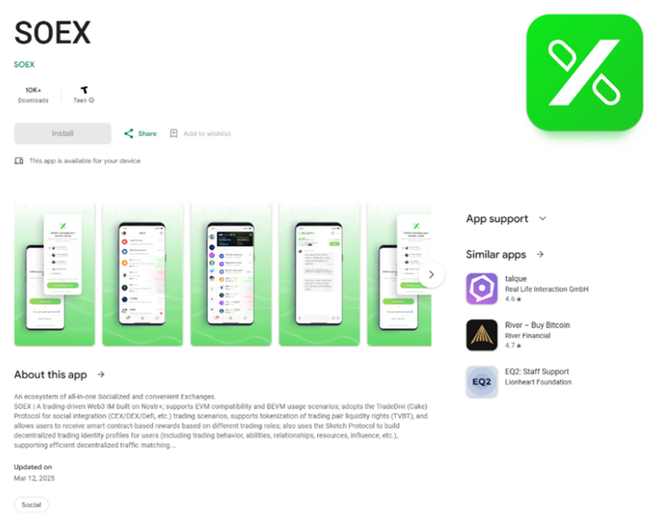

Op het Android-besturingssysteem richten aanvallers zich op gebruikers via Google Play en websites van derden door malware te vermommen als diensten die met cryptovaluta te maken hebben. Een voorbeeld van een geïnfecteerde applicatie is SOEX – een berichtenapp met geïntegreerde functionaliteit voor de handel in cryptovaluta, die meer dan 10.000 keer is gedownload vanuit de officiële store.

Daarnaast ontdekten experts ook APK-bestanden (installatiebestanden voor Android-applicaties, die direct kunnen worden geïnstalleerd zonder via Google Play te gaan) van deze geïnfecteerde applicaties op websites van derden, waarvan wordt aangenomen dat ze verband houden met de eerdergenoemde aanvalscampagne.

Deze applicaties worden gepromoot als investeringsprojecten in cryptovaluta. Opvallend is dat de websites die de applicaties aanbieden ook breed worden gepromoot op sociale media, waaronder YouTube.

Dmitry Kalinin, malware-analist bij Kaspersky, verklaarde: "Na installatie functioneren deze applicaties zoals aanvankelijk beschreven. Tijdens de installatie infiltreren ze echter stilletjes het apparaat en sturen ze automatisch afbeeldingen uit de galerij van het slachtoffer naar de aanvaller. Deze afbeeldingen kunnen gevoelige informatie bevatten waar hackers naar op zoek zijn, zoals herstelcodes voor cryptowallets, waardoor ze de digitale bezittingen van het slachtoffer kunnen stelen. Er zijn veel indirecte aanwijzingen dat de aanvalsgroep zich richt op de digitale bezittingen van gebruikers: veel geïnfecteerde applicaties zijn gerelateerd aan cryptovaluta, en de met malware geïnfecteerde versie van TikTok integreert ook een winkel die alleen betalingen met cryptovaluta accepteert."

Om te voorkomen dat u slachtoffer wordt van deze malware, raadt Kaspersky gebruikers aan de volgende veiligheidsmaatregelen te nemen:

- Als je per ongeluk een van de geïnfecteerde apps hebt geïnstalleerd, verwijder deze dan snel van je apparaat en gebruik hem niet meer totdat er een officiële update is uitgebracht die de schadelijke functies volledig verwijdert.

- Vermijd het opslaan van schermafbeeldingen met gevoelige informatie in uw fotobibliotheek, vooral afbeeldingen met herstelcodes voor cryptowallets. Gebruikers kunnen in plaats daarvan inloggegevens opslaan in speciale wachtwoordbeheerprogramma's.

- Installeer betrouwbare beveiligingssoftware om het risico op malware-infecties te voorkomen. Voor het iOS-besturingssysteem met zijn unieke beveiligingsarchitectuur waarschuwt de oplossing van Kaspersky u als het detecteert dat het apparaat gegevens verzendt naar een command-and-controlserver van een hacker en blokkeert deze gegevensoverdracht.

- Wanneer een applicatie toegang tot de fotobibliotheek aanvraagt, moeten gebruikers zorgvuldig overwegen of deze toestemming werkelijk noodzakelijk is voor de hoofdfunctie van de applicatie.

Bron: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Live] Gala van de Community Action Awards 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Foto] Premier Pham Minh Chinh ontvangt de gouverneur van de provincie Tochigi (Japan)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Afbeelding] Gelekte afbeeldingen voorafgaand aan het Community Action Awards-gala van 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Foto] Premier Pham Minh Chinh ontvangt de Laotiaanse minister van Onderwijs en Sport Thongsalith Mangnormek](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

Reactie (0)