26. juni annonserte Kaspersky-eksperter oppdagelsen av et nytt spionprogram kalt SparkKitty, designet for å angripe smarttelefoner med iOS- og Android-operativsystemer, og deretter sende bilder og enhetsinformasjon fra infiserte telefoner til angriperens server.

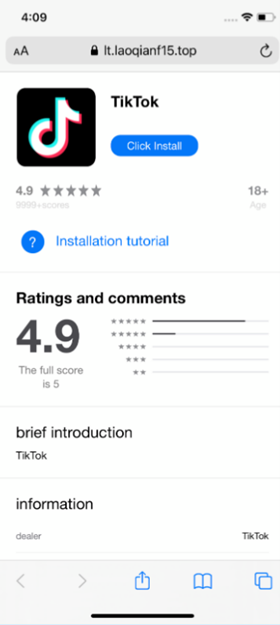

SparkKitty er innebygd i apper med innhold relatert til kryptovaluta og gambling, samt i en falsk versjon av TikTok-appen. Disse appene distribueres ikke bare via App Store og Google Play, men også på phishing-nettsteder.

Ifølge ekspertanalyser kan målet med denne kampanjen være å stjele kryptovaluta fra brukere i Sørøst-Asia og Kina. Brukere i Vietnam risikerer også å bli utsatt for en lignende trussel.

Kaspersky har varslet Google og Apple om å håndtere de nevnte skadelige programmene. Noen tekniske detaljer tyder på at denne nye angrepskampanjen er relatert til SparkCat – en tidligere oppdaget trojaner. SparkCat er den første skadelige programvaren på iOS-plattformen som har en integrert modul for optisk tegngjenkjenning (OCR) for å skanne brukernes bildebiblioteker og stjele skjermbilder som inneholder passord eller gjenopprettingsfraser for kryptovalutalommebøker.

Etter SparkCat er dette andre gang i år at Kaspersky-forskere har oppdaget trojanertyveri-skadevare i App Store.

På App Store er denne trojaneren forkledd som et kryptovalutarelatert program kalt 币coin. I tillegg distribuerer nettkriminelle denne skadelige programvaren under dekke av TikTok og noen pengespill på phishing-nettsteder som er utformet for å etterligne iPhone App Store-grensesnittet.

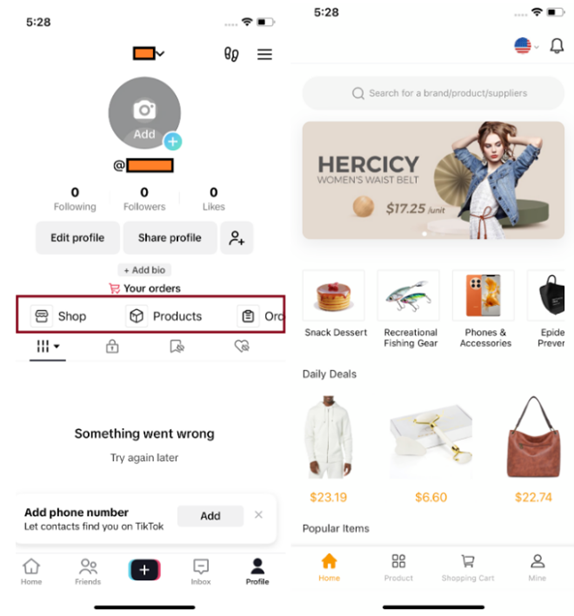

Sergey Puzan, en skadevareanalytiker hos Kaspersky, uttalte: «Falske nettsteder er en av de vanligste kanalene for distribusjon av trojansk skadevare, der hackere prøver å lure brukere til å få tilgang til og installere skadelig programvare på iPhonene sine. På iOS-operativsystemet finnes det fortsatt noen legitime metoder for brukere å installere apper utenfra App Store. I dette angrepet utnyttet hackere et utviklerverktøy – designet for å installere apper internt i bedrifter. I den infiserte TikTok-versjonen, umiddelbart etter at brukeren logget inn, stjal skadevaren bilder fra telefonens galleri og la i hemmelighet inn en merkelig lenke i offerets profilside. Det som er bekymringsfullt er at denne lenken førte til en butikk som bare godtar kryptovalutabetalinger, noe som ytterligere øker bekymringene våre for denne kampanjen.»

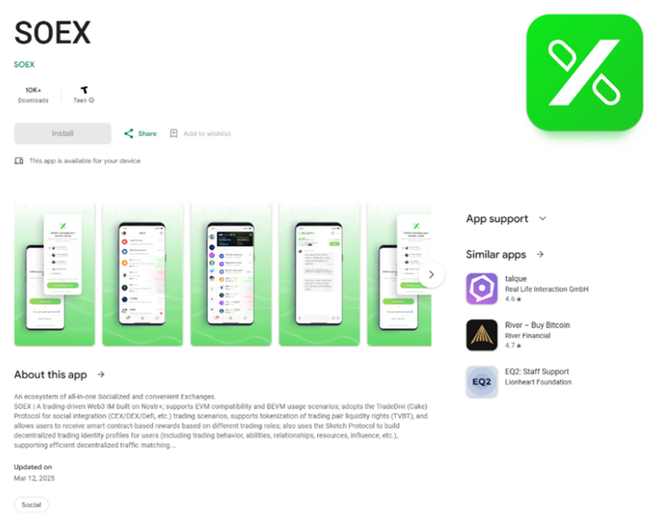

På Android-operativsystemet angriper angripere brukere på både Google Play og tredjepartsnettsteder ved å kamuflere skadelig programvare som kryptovalutarelaterte tjenester. Et eksempel på en infisert applikasjon er SOEX – en meldingsapp med integrert kryptovalutahandelsfunksjonalitet, som har over 10 000 nedlastinger fra sin offisielle butikk.

I tillegg oppdaget eksperter også APK-filer (installasjonsfiler for Android-applikasjoner, som kan installeres direkte uten å gå via Google Play) av disse infiserte applikasjonene på tredjepartsnettsteder, som antas å være relatert til den nevnte angrepskampanjen.

Disse applikasjonene markedsføres som kryptovalutainvesteringsprosjekter. Det er verdt å merke seg at nettstedene som distribuerer applikasjonene også markedsføres mye på sosiale medier, inkludert YouTube.

Dmitrij Kalinin, en skadevareanalytiker hos Kaspersky, uttalte: «Etter installasjon fungerer disse applikasjonene som beskrevet i utgangspunktet. Under installasjonen infiltrerer de imidlertid enheten i stillhet og sender automatisk bilder fra offerets galleri til angriperen. Disse bildene kan inneholde sensitiv informasjon som hackere leter etter, for eksempel gjenopprettingskoder for kryptovalutalommebøker, slik at de kan stjele offerets digitale eiendeler. Det er mange indirekte tegn på at angrepsgruppen retter seg mot brukernes digitale eiendeler: mange infiserte applikasjoner er relatert til kryptovaluta, og den skadevareinfiserte versjonen av TikTok integrerer også en butikk som bare godtar kryptovalutabetalinger.»

For å unngå å bli offer for denne skadelige programvaren, anbefaler Kaspersky at brukere tar følgende sikkerhetstiltak:

– Hvis du ved et uhell har installert en av de infiserte appene, må du raskt fjerne den fra enheten din og ikke bruke den igjen før en offisiell oppdatering slippes for å fjerne de skadelige funksjonene fullstendig.

– Unngå å lagre skjermbilder som inneholder sensitiv informasjon i bildebiblioteket ditt, spesielt bilder med gjenopprettingskoder for kryptovalutalommebøker. I stedet kan brukere lagre innloggingsinformasjon i dedikerte passordhåndteringsprogrammer.

– Installer pålitelig sikkerhetsprogramvare for å forhindre risikoen for skadevareinfeksjon. For iOS-operativsystemet med sin unike sikkerhetsarkitektur vil Kasperskys løsning advare deg hvis den oppdager at enheten overfører data til en hackers kommando- og kontrollserver, og vil blokkere denne dataoverføringen.

– Når et program ber om tilgang til bildebiblioteket, bør brukere nøye vurdere om denne tillatelsen virkelig er nødvendig for programmets hovedfunksjon.

Kilde: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Foto] Statsminister Pham Minh Chinh mottar guvernøren i Tochigi-provinsen (Japan)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Live] Galla for lokalsamfunnsaksjoner 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Bilde] Lekkede bilder før gallaen for Community Action Awards 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Foto] Statsminister Pham Minh Chinh mottar Laos utdannings- og idrettsminister Thongsalith Mangnormek](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[Video] Uavhengighet og selvhjulpenhet knyttet til internasjonal integrasjon gjennom 40 år med reform](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/16/1765899635777_1-1-8054-png.webp)

Kommentar (0)