|

Chen Zhi. Zdjęcie: Prince Holding Group . |

Społeczność kryptowalutowa została zszokowana wiadomością, że Departament Sprawiedliwości USA oskarżył Chen Zhi, prezesa Prince Holding Group (z siedzibą w Kambodży), o prowadzenie globalnej siatki oszustw internetowych, pranie pieniędzy i wykorzystywanie pracy przymusowej.

Godnym uwagi szczegółem w tej sprawie jest kwota skonfiskowanej kryptowaluty, która wyniosła łącznie 127 271 BTC, co obecnie jest warte około 15 miliardów dolarów . To największa ilość bitcoinów, jaką kiedykolwiek skonfiskowali prokuratorzy.

„To największa konfiskata wirtualnych aktywów w historii” – podkreślił Departament Sprawiedliwości USA w oficjalnym oświadczeniu. Uważa się, że środki te pochodziły z oszustw, takich jak oszustwa związane ze „skarbonkami”, a następnie zostały wyprane za pośrednictwem złożonej sieci legalnych firm, firm-słupków i operacji wydobywania bitcoinów na dużą skalę.

Podejrzane znaki

Według danych Departamentu Sprawiedliwości USA, Chen posiada wiele obywatelstw, w tym chińskie, kambodżańskie, cypryjskie i vanuatu, i pełni funkcję prezesa Prince Group. Na pierwszy rzut oka jest to konglomerat działający w branży nieruchomości, usług finansowych i dóbr konsumpcyjnych. Jednak jego najbardziej dochodowe działania wynikają z oszukańczych kompleksów zatrudniających pracowników przymusowych w Kambodży.

Większość oszustw polega na tzw. „rzeźni wieprzowej”, czyli praktyce polegającej na tym, że oszuści budują fałszywe relacje w Internecie, zdobywają zaufanie, a następnie nakłaniają ofiary do inwestowania w fałszywe giełdy lub platformy portfeli elektronicznych.

Z dokumentów wynika, że Chen bezpośrednio zarządzał oszukańczymi operacjami, dysponując dokumentami, które wyraźnie wspominały o procederze „uboju świń”. Prowadził nawet notatnik zawierający skrypty oszustw, których celem były ofiary w różnych krajach, w tym w Wietnamie, Rosji, Chinach i Europie.

W 2018 roku oszustwo związane z „ubojem świń” i inne nielegalne działania generowały dla Prince Group około 30 milionów dolarów dziennie. Pieniądze te były prane za pośrednictwem wyrafinowanej sieci zaprojektowanej w celu ukrycia ich pochodzenia.

|

Prokuratorzy stwierdzili, że Chen Zhi przechowywał ilustracje „brutalnych metod” stosowanych przez Prince Group do szkolenia oszustów (na zdjęciu powyżej). Zdjęcie: Akta sądowe, Prokuratura Stanów Zjednoczonych . |

Według dokumentów, nielegalne zyski służyły finansowaniu zakrojonych na szeroką skalę operacji wydobywania kryptowalut, w które zaangażowanych było kilka firm, takich jak Warp Data Technology (z siedzibą w Laosie) i Lubian (z siedzibą w Chinach).

„Przez pewien czas Lubian prowadził szóstą co do wielkości działalność wydobywczą bitcoinów na świecie . Chen powiedział kiedyś, że zyski były ogromne dzięki niskim kosztom, co oznaczało, że kapitał operacyjny tych firm pochodził z pieniędzy zdefraudowanych od ofiar Prince Group” – czytamy w dokumencie.

Od listopada 2022 r. do marca 2023 r. Warp Data otrzymała ponad 60 milionów dolarów od Hing Seng, spółki-wydmuszki wykorzystywanej do ułatwiania płatności, m.in. na rzecz prezesa Awesome Global i jego żony, a także do zakupu luksusowych przedmiotów wartych miliony dolarów, takich jak zegarki Rolex i obrazy Picassa.

Chen i jego wspólnicy łączyli również nielegalne zyski z nowo wydobytymi Bitcoinami, aby ukryć ich pochodzenie. Na przykład, adresy Lubiana otrzymywały duże sumy pieniędzy ze źródeł niezwiązanych z operacjami wydobywczymi, a odsetek nowych Bitcoinów w portfelach Lubiana wynosił zaledwie około 30%.

Wyrafinowana akcja

Większość nowo wydobytych Bitcoinów jest transferowana do portfela bez depozytu (prowadzonego przez Chena). To właśnie tam trafiają środki niezwiązane z operacjami wydobywczymi, pochodzące z platformy wymiany kryptowalut Exchange-2.

W tym przypadku Exchange-2 była scentralizowaną giełdą, z której Chen i jego wspólnicy korzystali do transferu kryptowalut. Pranie pieniędzy polegało na transferze środków z Exchange-2, rozdzielaniu ich na wiele portfeli, a następnie konsolidowaniu i mieszaniu z nowo wydobytymi bitcoinami.

|

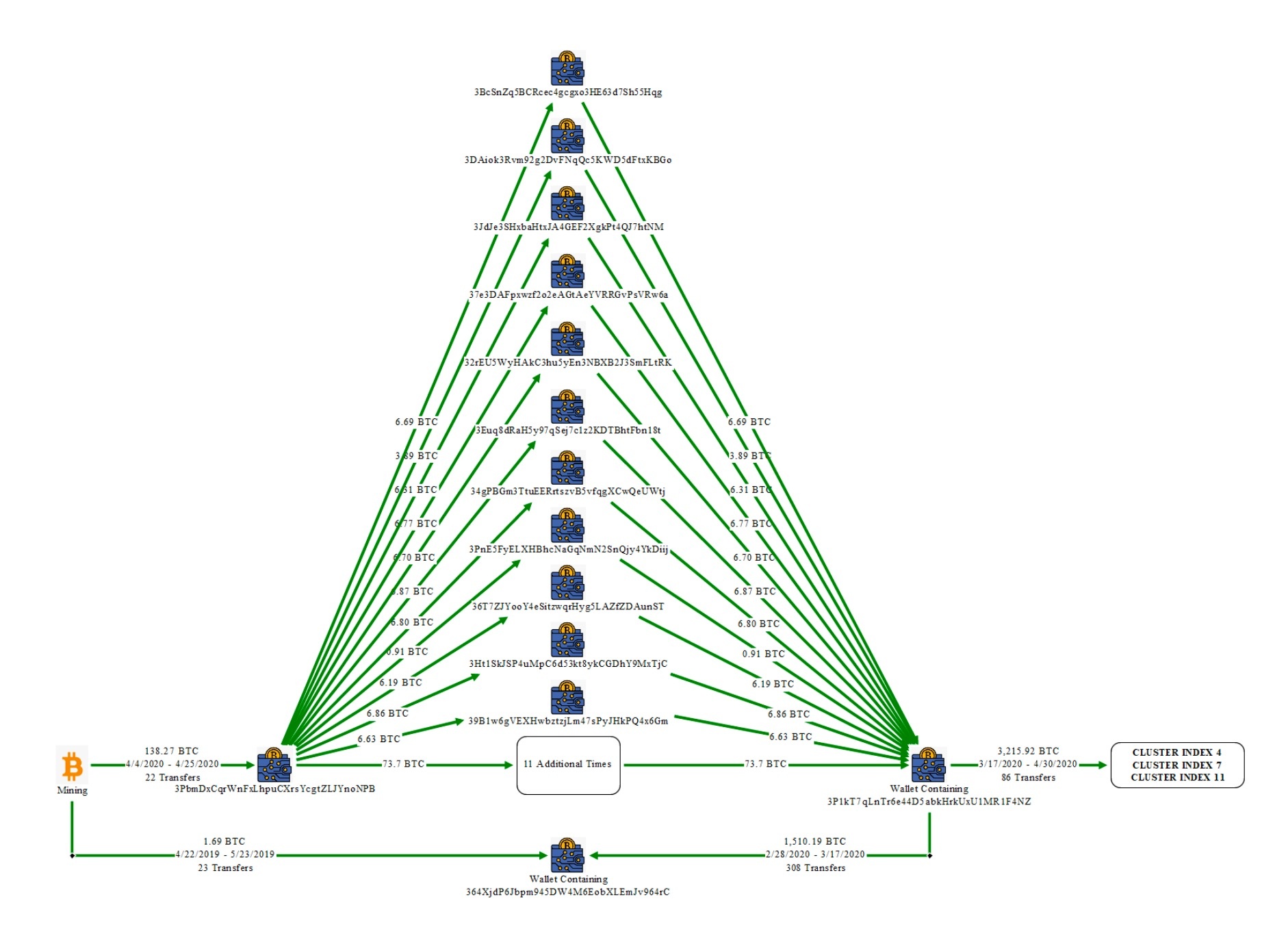

Diagram pokazuje, że środki z grupy zajmującej się wydobyciem bitcoinów zostały podzielone na 22 adresy portfeli, połączone na innym adresie, a następnie przelane na osobiste portfele Chena. Zdjęcie: Departament Sprawiedliwości USA . |

Chen i jego wspólnicy stosowali wielowarstwowe techniki prania pieniędzy, aby ukryć źródło pochodzenia swoich funduszy. Powstały firmy-słupki, takie jak FTI, Amber Hill Ventures i LBG, które otwierały konta bankowe w USA, podszywając się pod działalność gospodarczą i źródła dochodów.

Nielegalne środki były transferowane za pośrednictwem scentralizowanych giełd, takich jak Exchange-1 i Exchange-2. Giełda-1, z siedzibą w Chinach, była opisywana jako „preferowana przez zagranicznych przestępców” ze względu na brak współpracy z rządem USA i możliwość ukrywania transakcji.

Na podstawie zapisów, kryptowaluta została podzielona i rozproszona w dziesiątkach, a nawet setkach portfeli. Następnie zostały one połączone w szereg niehostowanych portfeli, którymi zarządzał Chen.

|

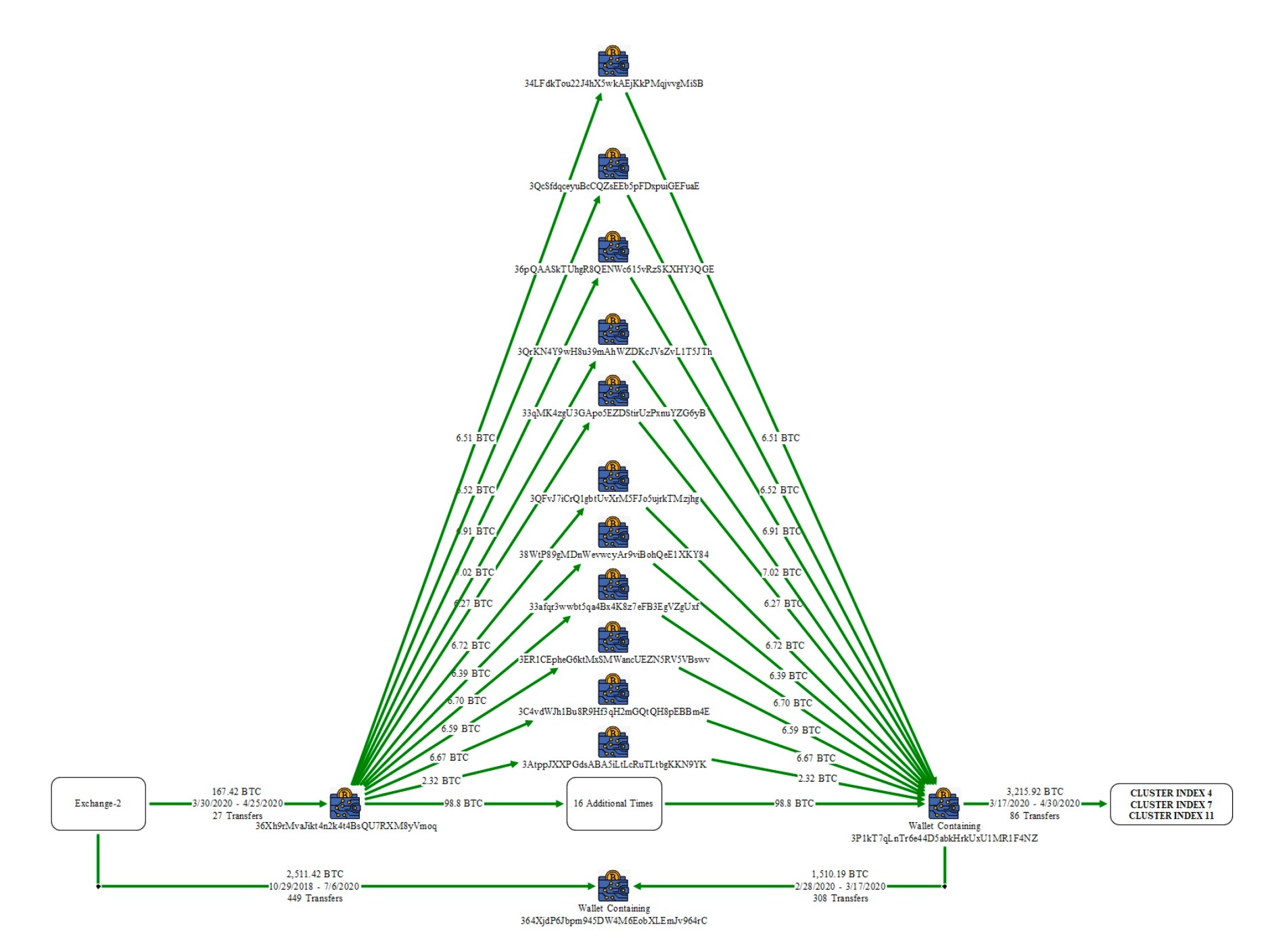

Pieniądze z platformy Exchange-2 zostały również podzielone pomiędzy 27 adresów portfeli, połączone z innymi portfelami, a następnie przelane na osobiste portfele Chena. Zdjęcie: Departament Sprawiedliwości USA . |

Z diagramu FBI wynika, że pieniądze grupy zajmującej się wydobyciem bitcoinów zostały podzielone pomiędzy 22 różne adresy portfeli, a następnie połączone w jeden adres i przelane na portfel Chena.

Podobnie środki z Exchange-2 zostały podzielone na 27 adresów, a następnie połączone z innym adresem, co stworzyło złożony model transakcji.

Co ciekawe, transakcje były wysyłane na niemal identyczne kwoty i w niemal identycznych terminach. To podobieństwo sugeruje, że bitcoiny z Exchange-2 (oszustwa) zostały celowo przelane, aby imitować transakcje z funduszy wydobywczych bitcoinów, tworząc iluzję, że cała kwota w portfelu pochodzi z legalnych operacji wydobywczych, ukrywając w ten sposób pozostałe nielegalne środki.

Jak FBI przejęło Bitcoiny.

Funkcjonariusze FBI podkreślili, że zajęte fundusze nie były przedmiotem wymiany, lecz były przechowywane w portfelu Chena.

Aby namierzyć fundusze, agencja zidentyfikowała główne źródła pochodzenia pieniędzy z 25 osobistych portfeli Chena. Głównymi źródłami były dwa: operacje wydobywania bitcoinów (za pośrednictwem Lubian i Warp Data) oraz pośrednie przelewy z portfeli na scentralizowanych giełdach do portfeli kontrolowanych przez firmy-syfony.

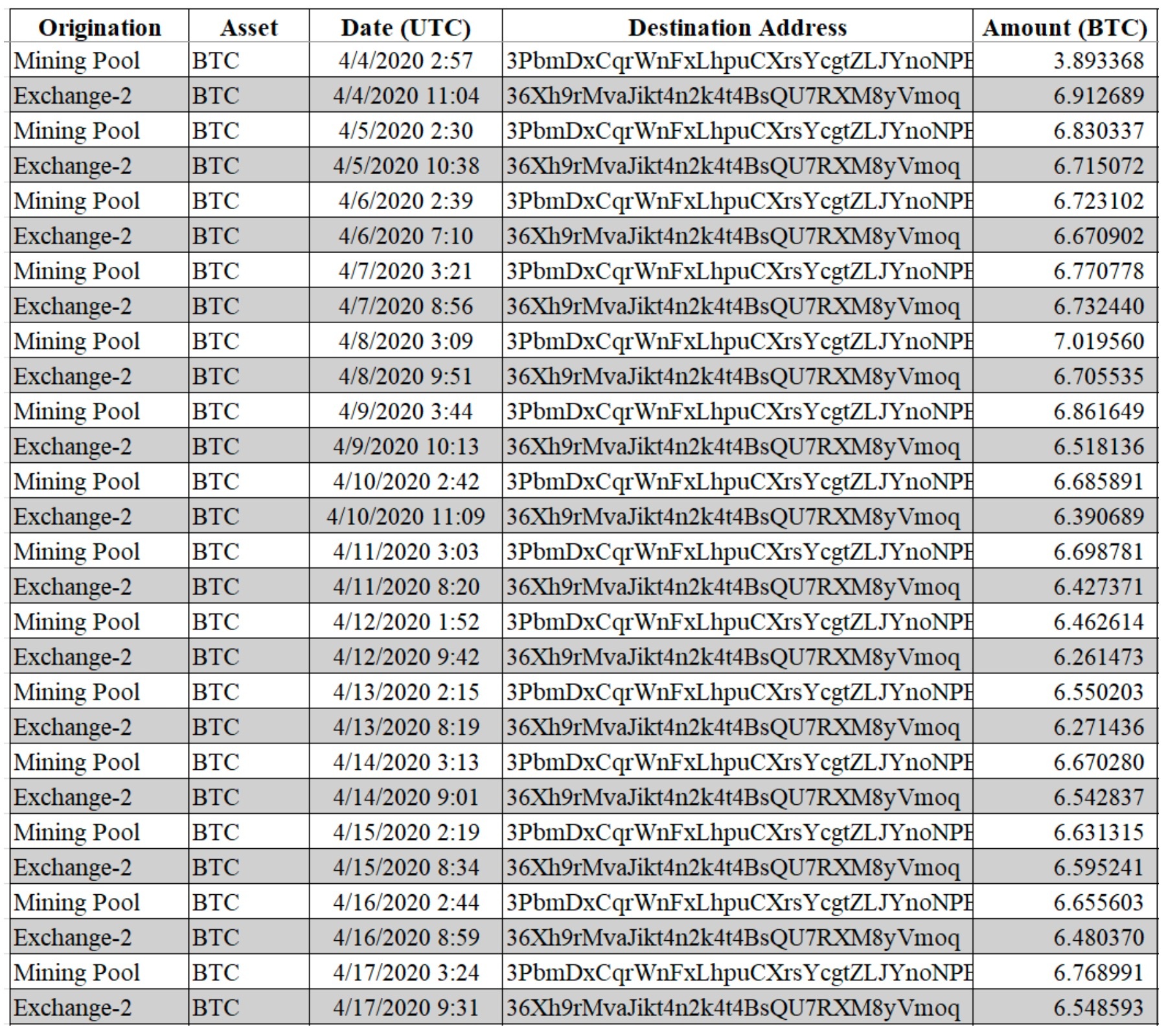

Agenci FBI pogrupowali 25 adresów w 13 klastrów (Indeks Klastra-1 do Indeks Klastra-13) na podstawie podobnych czasów i wartości transakcji. FBI zamodelowało proces podziału i konsolidacji funduszy jako sieć między portfelami powierniczymi i niepowierniczymi. Agencja potwierdziła to jako „wyraźny sygnał prania pieniędzy”.

|

Czas i wartość transakcji otrzymywania środków z operacji wydobywania bitcoinów i Exchange-2. Zdjęcie: Departament Sprawiedliwości USA . |

FBI udowodniło, że połowa skonfiskowanych bitcoinów (około 61 230 BTC) została przelana na osobisty portfel Chena za pośrednictwem trzech głównych grup transakcji, w tym transakcji obejmujących dzielenie/konsolidację monet oraz mieszanie wydobytych i nielegalnie zdobytych funduszy.

Dowody wewnętrzne ujawniły również pranie pieniędzy przez Chena i jego wspólników, w tym dokumenty wyraźnie wspominające o „praniu BTC”.

Według dokumentów, skonfiskowane bitcoiny nie znajdują się już w 25 osobistych portfelach Chena, lecz są przechowywane na adresach kontrolowanych przez rząd USA. Odnośnie metody konfiskaty, dokumenty stwierdzają, że Chen „osobiście przechowywał adresy portfeli i frazy początkowe powiązane z kluczami prywatnymi każdego portfela”.

Chociaż metoda nie została określona, w trakcie śledztwa i przeszukania FBI mogło potencjalnie fizycznie przejąć urządzenia pamięci masowej, takie jak komputery, dyski twarde, czy zapisy Chena zawierające jego klucz prywatny i frazę inicjującą. Dzięki tym danym rząd USA mógłby przelać środki do bezpiecznych lokalizacji.

Źródło: https://znews.vn/cach-my-thu-hoi-15-ty-usd-bitcoin-cua-tran-chi-post1594720.html

![[Zdjęcie] Premier Pham Minh Chinh przyjmuje gubernatora prowincji Tochigi (Japonia)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

![[Grafika] Wyciekłe zdjęcia z gali rozdania nagród Community Action Awards 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[Na żywo] Gala wręczenia nagród Community Action Awards 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[Zdjęcie] Premier Pham Minh Chinh przyjmuje ministra edukacji i sportu Laosu Thongsalitha Mangnormeka](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

Komentarz (0)