Para explorar a vulnerabilidade LeftoverLocals, um atacante precisa ter acesso ao sistema operacional do dispositivo alvo. Uma vez obtido sucesso, o hacker pode extrair dados da memória local alocada à GPU, aos quais ele não teria acesso de outra forma.

A vulnerabilidade LeftoverLocals foi encontrada em GPUs de diversos fabricantes importantes.

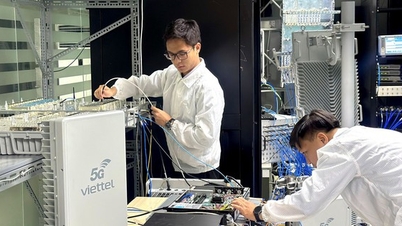

Os autores do estudo demonstraram como esse ataque funciona: eles executaram um modelo LLaMA em larga escala com 7 bilhões de parâmetros usando uma GPU AMD Radeon RX 7900 XT, fizeram perguntas à IA e "ouviram" as respostas. Os dados obtidos corresponderam quase perfeitamente à resposta real do sistema. Ainda mais preocupante, o ataque exigiu menos de dez linhas de código.

A Trail of Bits afirmou que, no verão passado, testou 11 chips de 7 fabricantes de GPUs em diversos ambientes de software. A vulnerabilidade LeftoverLocals foi encontrada em GPUs da AMD, Apple e Qualcomm, mas não foi possível determinar se ela existia em GPUs da Nvidia, Intel ou ARM.

Um porta-voz da Apple reconheceu o problema e afirmou que a vulnerabilidade foi corrigida nos chips M3 e A17, o que significa que os modelos anteriores continuam suscetíveis. Enquanto isso, a Qualcomm informou que está distribuindo atualizações de segurança para seus clientes. A AMD declarou que uma atualização de software será lançada em março para "mitigar seletivamente" a vulnerabilidade LeftoverLocals. O Google também informou que lançou uma atualização do ChromeOS para dispositivos com chips AMD e Qualcomm.

No entanto, a Trail of Bits alerta que os usuários finais podem não ter facilidade em obter todas essas opções de atualização de software. Os fabricantes de chips lançam novas versões de firmware, e os fabricantes de PCs e componentes as implementam em suas próprias versões de software mais recentes, que são então distribuídas aos proprietários dos dispositivos. Com o grande número de participantes no mercado global, coordenar as ações de todas as partes não é fácil. Embora o LeftoverLocals exija algum nível de acesso ao dispositivo alvo para operar, os ataques modernos são realizados em toda a cadeia de vulnerabilidades, o que significa que os hackers podem explorá-las completamente combinando métodos.

Link da fonte

![[Foto] Encantador jardim de rosas antigo na encosta da montanha em Nghe An](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F19%2F1766109900916_vuon-hong-chin-do-thu-hut-du-khach-toi-check-in-o-ha-noi-3-20162778-1671624890024-1671624890104198100259.jpeg&w=3840&q=75)

![[Foto] O Secretário-Geral To Lam visita o espaço de exposições que apresenta livros, exposições fotográficas e conquistas da transformação digital no jornalismo.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F19%2F1766110879215_1766110240024-jpg.webp&w=3840&q=75)

Comentário (0)