Uma operação de fraude de anúncios em larga escala no Android, chamada de “SlopAds”, foi interrompida depois que 224 aplicativos maliciosos no Google Play foram usados para gerar 2,3 bilhões de solicitações de anúncios por dia.

A equipe de Inteligência de Ameaças Satori da HUMAN descobriu a campanha de fraude publicitária. A equipe relata que os aplicativos foram baixados mais de 38 milhões de vezes e usam técnicas de ofuscação e furtividade para ocultar seu comportamento malicioso do Google e das ferramentas de segurança.

Quase 224 aplicativos maliciosos vinculados à campanha de fraude publicitária SlopAds.

A campanha foi implementada globalmente , com instalações de aplicativos em 228 países e tráfego de SlopAds representando 2,3 bilhões de solicitações de lances por dia. A maior concentração de impressões de anúncios veio dos Estados Unidos (30%), seguido pela Índia (10%) e Brasil (7%).

“Os pesquisadores apelidaram essa operação de ‘SlopAds’ porque os aplicativos associados a essa ameaça têm uma aparência produzida em massa, lembrando um ‘slop de IA’, e se referem à coleção de aplicativos e serviços com tema de IA hospedados no servidor C2 do agente da ameaça”, explicou a HUMAN.

Fraude publicitária extremamente sofisticada

A fraude de anúncios envolve vários níveis de táticas de evasão para evitar a detecção pelo processo de revisão de aplicativos e software de segurança do Google.

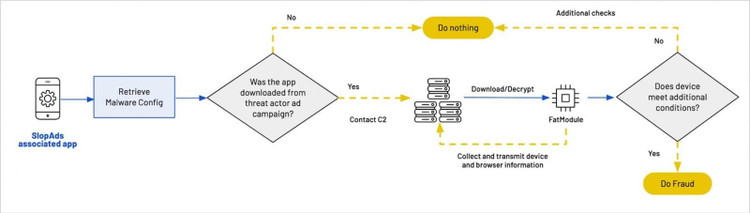

Se um usuário instalar o aplicativo SlopAd organicamente por meio da Play Store, e não de um dos anúncios da campanha, o aplicativo se comportará como um aplicativo normal, executando a função anunciada normalmente.

No entanto, se determinar que o aplicativo foi instalado por um usuário que clicou em um link para ele por meio de uma das campanhas publicitárias do agente da ameaça, o software usará o Firebase Remote Config para baixar um arquivo de configuração criptografado contendo a URL do módulo de malware de fraude de anúncios, o servidor de saque e o payload do JavaScript.

O aplicativo então determina se foi instalado no dispositivo de um usuário legítimo, em vez de ser analisado por um pesquisador ou software de segurança.

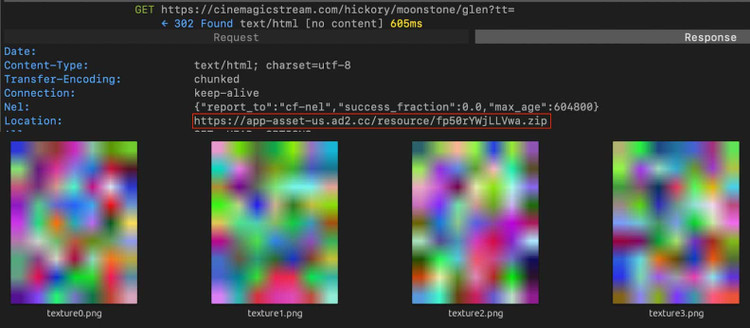

Se o aplicativo passar nessas verificações, ele baixa quatro imagens PNG que usam esteganografia para ocultar partes do APK malicioso, que são usadas para executar a própria campanha de fraude publicitária.

Após o download, a imagem é descriptografada e reinstalada no dispositivo para formar o malware "FatModule" completo, que é usado para realizar fraudes de anúncios.

Depois que o FatModule é ativado, ele usa um WebView oculto para coletar informações do dispositivo e do navegador e, em seguida, navega para domínios de fraude de anúncios (extração de dinheiro) controlados pelo invasor.

Isso faz com que o dispositivo consuma continuamente recursos, incluindo tráfego de dados, bem como duração da bateria e memória para acessar sites de publicidade silenciosa.

Esses domínios se passam por jogos e novos sites, exibindo anúncios continuamente por meio de telas ocultas do WebView para gerar mais de 2 bilhões de impressões de anúncios e cliques fraudulentos por dia, gerando assim receita para os invasores.

A HUMAN disse que a infraestrutura da campanha incluía vários servidores de comando e controle e mais de 300 domínios de publicidade associados, sugerindo que os invasores estavam planejando expandir seu alcance além dos 224 aplicativos iniciais identificados.

Desde então, o Google removeu todos os aplicativos SlopAds da Play Store, e o Google Play Protect do Android foi atualizado para alertar os usuários a desinstalarem quaisquer aplicativos presentes em seus dispositivos.

No entanto, a HUMAN alerta que a sofisticação da campanha de fraude publicitária sugere que o invasor provavelmente adaptará seu plano para tentar novamente em ataques futuros.

Se você baixar um aplicativo acidentalmente, não precisa se preocupar em rastreá-lo. No entanto, os usuários precisam ficar atentos: em seus dispositivos, o sistema exibirá uma notificação solicitando a remoção do aplicativo.

Isso ocorre porque o Google atualizou seu aplicativo de segurança integrado ao Android, o Google Play Protect, para alertar os usuários a desinstalar quaisquer aplicativos maliciosos que possam estar em seus smartphones ou tablets.

Fonte: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Foto] Secretário-geral To Lam se encontra com eleitores na cidade de Hanói](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/d3d496df306d42528b1efa01c19b9c1f)

![[Foto] O 1º Congresso de Delegados dos Órgãos Centrais do Partido, mandato 2025-2030, realizou uma sessão preparatória.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/e3a8d2fea79943178d836016d81b4981)

![[Foto] O primeiro-ministro Pham Minh Chinh preside a 14ª reunião do Comitê Diretor sobre INN](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/a5244e94b6dd49b3b52bbb92201c6986)

![[Foto] O editor-chefe do jornal Nhan Dan, Le Quoc Minh, recebeu a delegação de trabalho do jornal Pasaxon](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/da79369d8d2849318c3fe8e792f4ce16)

Comentário (0)