O processo de transformação digital representa uma oportunidade inovadora para as empresas. Além disso, elas enfrentam diversos riscos de intrusão e roubo de dados. Para se adaptar aos riscos de uma sociedade em constante mudança, as empresas precisam garantir a segurança da rede, contribuindo para a sustentabilidade em relação às plataformas desenvolvidas.

Milhares de vulnerabilidades de segurança descobertas

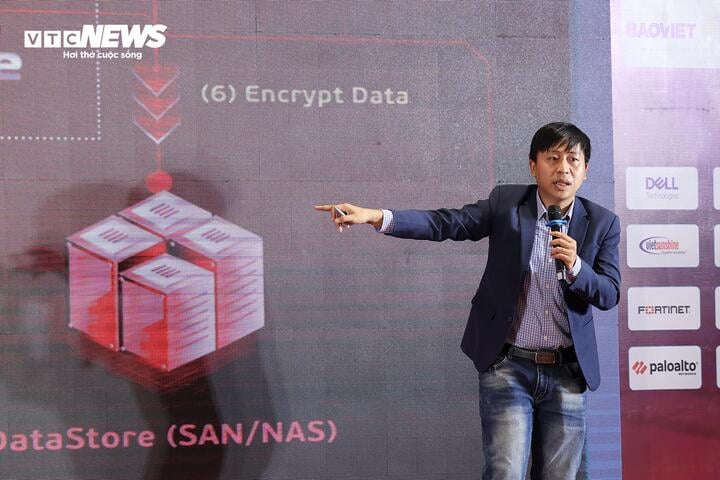

No workshop "Resposta e recuperação do sistema após o desastre", realizado em 13 de novembro pela CYSEEX Information Security Alliance, o Sr. Tran Quang Hung, Diretor Adjunto do Departamento de Segurança da Informação ( Ministério da Informação e Comunicações ), avaliou: " Nos últimos anos, o exercício passou de passivo para real. Por meio dele, muitas vulnerabilidades foram descobertas, contribuindo para o alerta e a detecção precoce, tornando o sistema cada vez mais seguro.

Nos próximos anos, os exercícios se concentrarão em capacidades de resposta e recuperação flexível. A partir de 2024, não haverá mais testes de sistema, mas sim o treinamento de pessoal, fator essencial para garantir a segurança da informação. Haverá testes mais aprofundados e realistas.

O representante do Departamento de Segurança da Informação também apresentou estatísticas de que, em 2023, mais de 100 simulações foram organizadas, com a participação de diversos ministérios e empresas. Até 1.200 vulnerabilidades de nível alto e grave foram descobertas (548 vulnerabilidades graves e 366 vulnerabilidades de alto nível). Caso essas 1.200 vulnerabilidades fossem descobertas primeiro por hackers, o risco de perda de dados e destruição do sistema seria muito alto.

Sr. Tran Quang Hung - Diretor Adjunto do Departamento de Segurança da Informação (Ministério da Informação e Comunicações).

A preparação e a recuperação de incidentes de segurança cibernética são essenciais para garantir a segurança e a estabilidade dos sistemas de informação contra ataques cada vez mais sofisticados e perigosos.

Uma série de ataques recentes de ransomware teve como alvo indivíduos e empresas no Vietnã. Estatísticas mostram que, em 2023, mais de 745.000 dispositivos foram infectados com malware, resultando em um prejuízo de 716 milhões de dólares.

Em particular, o modelo de ransomware como serviço (RaaS), que fornece malware como serviço com participação nos lucros aumentando rapidamente, tornou-se uma séria ameaça, causando grandes danos às empresas e à comunidade...

Sr. Nguyen Xuan Hoang, Presidente da CYSEEX Alliance.

O Sr. Nguyen Xuan Hoang, presidente da CYSEEX Alliance e vice-presidente do conselho de administração da MISA Joint Stock Company, disse que, com o lema "a melhor defesa é atacar proativamente", em 2024, a aliança organizou com sucesso 9 exercícios em 18 importantes sistemas de informação de seus membros.

Nos últimos 2 anos, testemunhamos uma série de ataques cibernéticos, especialmente ataques de ransomware. Esses ataques não apenas afetam a segurança da informação, mas também interrompem as operações comerciais, causando grandes danos às finanças, à reputação e ao prestígio das empresas.

"Diante desses perigos, estar preparado e melhorar a capacidade de responder e restaurar o sistema após um desastre é uma tarefa urgente", compartilhou o Sr. Hoang.

Todo negócio é um alvo

O Sr. Nguyen Cong Cuong - Diretor do SOC Center - Viettel Cyber Security Company destacou que muitas pequenas empresas ainda são muito autossuficientes quando pensam que não serão alvo de grupos de hackers.

Muitas empresas acreditam que, se não estiverem no setor econômico ou não forem de grande porte, os hackers não prestarão atenção a elas. No entanto, qualquer setor ou empresa, de qualquer porte, acabará se tornando alvo de ataques.

Grupos de ataque que não investiram o suficiente atacarão pequenas empresas e se infiltrarão com mais facilidade, enquanto grandes grupos de ataque com altos custos operacionais geralmente escolherão grandes empresas para atacar, a fim de obter mais dinheiro das empresas", compartilhou o Sr. Nguyen Cong Cuong.

Sr. Nguyen Cong Cuong – Diretor do SOC Center – Viettel Cyber Security Company.

Segundo estatísticas, em média, um invasor leva até 275 dias para invadir um sistema antes de ser detectado. No entanto, este é apenas um número médio; alguns sistemas levam vários anos para serem detectados.

De fato, grandes empresas no mundo já tiveram vulnerabilidades de segurança e foram hackeadas. Isso mostra que é preciso estar atento ao gerenciamento de vulnerabilidades e vulnerabilidades de segurança.

O Sr. Cuong também apontou cinco vulnerabilidades comuns de muitas empresas populares, como não realizar verificações de vulnerabilidade de segurança para aplicativos e softwares desenvolvidos por eles mesmos ou terceirizados; usar sistemas operacionais e aplicativos de terceiros, mas não atualizar patches regularmente.

Contas com privilégios altos recebem muitos direitos desnecessários ou o funcionário sai da empresa, mas a conta não é revogada; Configurando um sistema de servidor na mesma rede, é fácil acessar os servidores juntos e, finalmente, no caso de muitos sistemas que realizam backup de dados on-line, quando atacados, esses dados serão criptografados imediatamente.

Sr. Le Cong Phu, Diretor Adjunto da VNCERT.

No workshop, o Sr. Le Cong Phu, vice-diretor do VNCERT, compartilhou que as tecnologias de segurança têm muitas limitações, porque as técnicas e atividades de ataque mudam muito rapidamente e são difíceis de detectar devido à criptografia.

A primeira coisa que os invasores fazem quando atacam o sistema é desligar o sistema de alerta dos dispositivos de monitoramento, por isso precisamos lidar proativamente com a situação antes que o incidente ocorra, para evitar que o ataque se torne um desastre, especialmente em unidades com grandes plataformas de sistema.

Controlar todo o sistema de informações de invasores leva muito tempo, até semanas ou anos. O processo de "caça" por ameaças aumenta o reconhecimento e reduz o tempo que os invasores "permanecem" no sistema.

O Sr. Phu também enfatizou a importância da Threat Hunting na detecção de potenciais ameaças à segurança.

Este é um método proativo de busca por sinais maliciosos sem depender de avisos prévios, superando as limitações das tecnologias de defesa tradicionais.

A caça a ameaças reduz o tempo que uma ameaça pode persistir em um sistema, ao mesmo tempo em que melhora a capacidade de responder rapidamente a ataques cibernéticos cada vez mais complexos.

[anúncio_2]

Fonte

![[Foto] O presidente da Assembleia Nacional, Tran Thanh Man, recebe o presidente da Câmara dos Representantes do Uzbequistão, Nuriddin Ismoilov](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/27/1761542647910_bnd-2610-jpg.webp)

![[Foto] Comitês do Partido das agências centrais do Partido resumem a implementação da Resolução nº 18-NQ/TW e a direção do Congresso do Partido](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/27/1761545645968_ndo_br_1-jpg.webp)

Comentário (0)