Ransomware-ul a atacat organizațiile din domeniul sănătății , provocând consecințe grave.

Potrivit site-ului de știri despre securitate și tehnologie BleepingComputer, victimele atacului ransomware au fost Radix Systems, un partener terț care oferă servicii multor agenții federale.

Conform unui anunț oficial al guvernului elvețian, hackerii au publicat pe Dark Web 1,3 TB de date furate, conținând documente scanate, înregistrări financiare, contracte și comunicații. Centrul Național Elvețian pentru Securitate Cibernetică (NCSC) analizează activ datele pentru a evalua amploarea impactului informațiilor furate și criptate, precum și agențiile afectate.

Radix este o organizație non-profit cu sediul la Zurich, dedicată promovării sănătății. Aceasta operează opt centre care derulează proiecte și servicii comandate de guvernul federal elvețian, guvernele provinciale și municipale, precum și de alte organizații publice și private.

Conform anunțului oficial al Radix, sistemele au fost atacate de ransomware-ul Sarcoma în iunie. Bleeping Computer relatează că Sarcoma este o organizație de criminalitate cibernetică în creștere rapidă, activă din octombrie 2024. Au atacat 36 de ținte majore într-o singură lună. Sarcoma se infiltrează în sisteme prin phishing, exploatând vulnerabilitățile sistemelor sau atacând lanțurile de aprovizionare.

Anterior, în martie 2024, date ale guvernului elvețian au fost divulgate în urma unui atac similar asupra unui alt contractor, Xplain. Acest incident de securitate cibernetică a dus la scurgeri de informații despre 65.000 de documente legate de guvernul federal, multe dintre acestea conținând informații personale sensibile.

Conform ultimelor anunțuri, în iunie, în urma unei investigații privind atacul ransomware Qilin care a perturbat serviciile Synnovis, a afectat furnizorii de sânge NHS din Marea Britanie și a cauzat moartea unui pacient, s-a dezvăluit că bandele de criminalitate cibernetică au vizat spitalele și organizațiile de asistență medicală timp de ani de zile, transformându-le în ținte profitabile pentru atacurile ransomware din cauza urgenței restaurării sistemelor și a datelor sensibile.

Anterior, în 2020, ransomware-ul DoppelPaymer a atacat un spital din Düsseldorf, perturbând serviciile. O femeie în vârstă de 78 de ani a murit din cauza unui anevrism aortic, primind cu întârziere tratament de urgență după ce a fost forțată să meargă la un spital mai îndepărtat, în timp ce cel mai apropiat spital, Spitalul Universitar din Düsseldorf, a fost, de asemenea, atacat de malware.

Ransomware-urile precum Qilin continuă să atace tot felul de organizații, inclusiv pe cele din sectorul medical. În martie, Qilin a lansat atacuri asupra unei clinici de cancer din Japonia și a unui centru medical pentru femei din Statele Unite.

Potrivit domnului Ngo Tran Vu, directorul companiei de securitate NTS: „Majoritatea spitalelor și organizațiilor din domeniul sănătății sunt instituții critice, dar sistemele lor încă nu sunt protejate în mod adecvat. Realitatea este că multe computere se conectează liber la internet, conectându-se simultan la sistemul de management al spitalului și chiar utilizând software piratat, creând numeroase puncte de intrare pentru ca ransomware-ul să se infiltreze în rețeaua internă.”

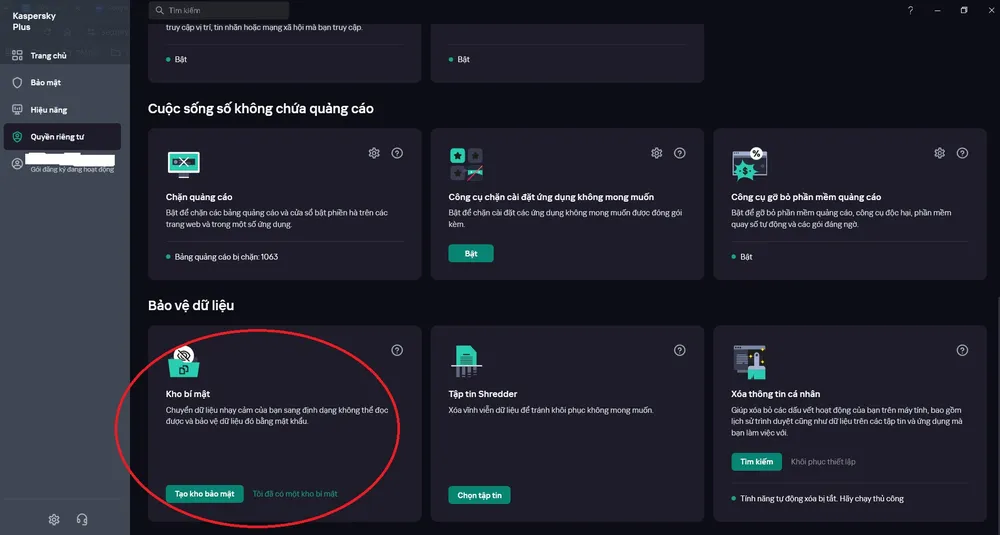

Prin urmare, este necesară utilizarea unor soluții de securitate integrate, cum ar fi sincronizarea flexibilă între dispozitive oferită de Kaspersky, care reprezintă o abordare adecvată și simplificată. Pe lângă multiplele straturi eficiente de protecție, Kaspersky Plus permite utilizatorilor să creeze o arhivă protejată de date critice, pentru recuperare în cazul unui atac ransomware.

Aceste incidente dezvăluie că atitudinea mulțumită de sine a administratorilor de spitale, care cred că spitalele sunt implicate în vieți omenești, înseamnă că infractorii cibernetici le vor lăsa în pace. În realitate, datele medicale sensibile și sistemele de urgență fac din spitale ținte principale pentru extorcare. Spitalele și organizațiile din domeniul sănătății trebuie să evalueze cu exactitate pericolul reprezentat de ransomware pentru a implementa politici de investiții adecvate. Acestea trebuie să evite situația în care acționează doar după ce daunele s-au produs.

BINH LAM

Sursă: https://www.sggp.org.vn/du-lieu-co-quan-chinh-phu-va-benh-vien-cung-la-muc-tieu-cua-ma-doc-tong-tien-post803116.html

![[Imagine] Prim-plan al „drumului sacru” recent descoperit la Sanctuarul My Son](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F13%2F1765587881240_ndo_br_ms5-jpg.webp&w=3840&q=75)

Comentariu (0)