Резкое увеличение числа кампаний целевых атак

Целевые атаки (APT) на важные информационные системы с большим объёмом данных и значительным влиянием были и остаются одним из трендов атак, выбранных многими хакерскими группами. Эта тенденция становится всё более заметной в связи с тем, что многие организации и предприятия переходят в цифровую среду, где объёмы данных постоянно растут.

Фактически, ситуация с сетевой информационной безопасностью в мире и во Вьетнаме в первые месяцы этого года наглядно продемонстрировала тенденцию к росту целевых атак, нацеленных на системы подразделений, работающих в таких ключевых областях, как энергетика, телекоммуникации... В частности, во Вьетнаме в первой половине 2024 года целевые атаки с использованием программ-вымогателей на системы VNDIRECT, PVOIL... привели к сбоям в работе и материальному и имиджевому ущербу этих предприятий, а также деятельности по обеспечению национальной безопасности киберпространства.

В недавно предоставленной информации Национальный центр мониторинга кибербезопасности (NCSC) при Департаменте информационной безопасности сообщил, что в последнее время подразделение зафиксировало информацию, связанную с кампаниями кибератак, в которых преднамеренно используются сложные вредоносные программы и изощренные методы атак для проникновения в важные информационные системы организаций и предприятий, с основной целью кибератак, кражи информации и саботажа систем.

В предупреждении от 11 сентября, направленном в ИТ-отделы и подразделения информационной безопасности министерств, отраслей и местных органов власти, государственные корпорации, компании общего назначения, поставщиков телекоммуникационных, интернет-услуг и услуг цифровых платформ, а также финансовые и банковские организации, Департамент информационной безопасности предоставил подробную информацию о кампаниях APT-атак, проводимых тремя группами атак: Mallox Ransomware, Lazarus и Stately Taurus (также известной как Mustang Panda).

В частности, наряду с синтезом и анализом поведения атакующих групп в 3 целевых кампаниях атак, нацеленных на важные информационные системы, включая: кампанию атак, связанную с вирусом-вымогателем Mallox, кампанию группы Lazarus с использованием приложений Windows, имитирующих платформы видеоконференций , для распространения многих типов вредоносных программ и кампанию группы Stately Taurus с использованием VSCode для атак на организации в Азии, Департамент информационной безопасности также опубликовал индикаторы кибератак (IoC), чтобы агентства, организации и предприятия по всей стране могли анализировать и выявлять ранние риски кибератак.

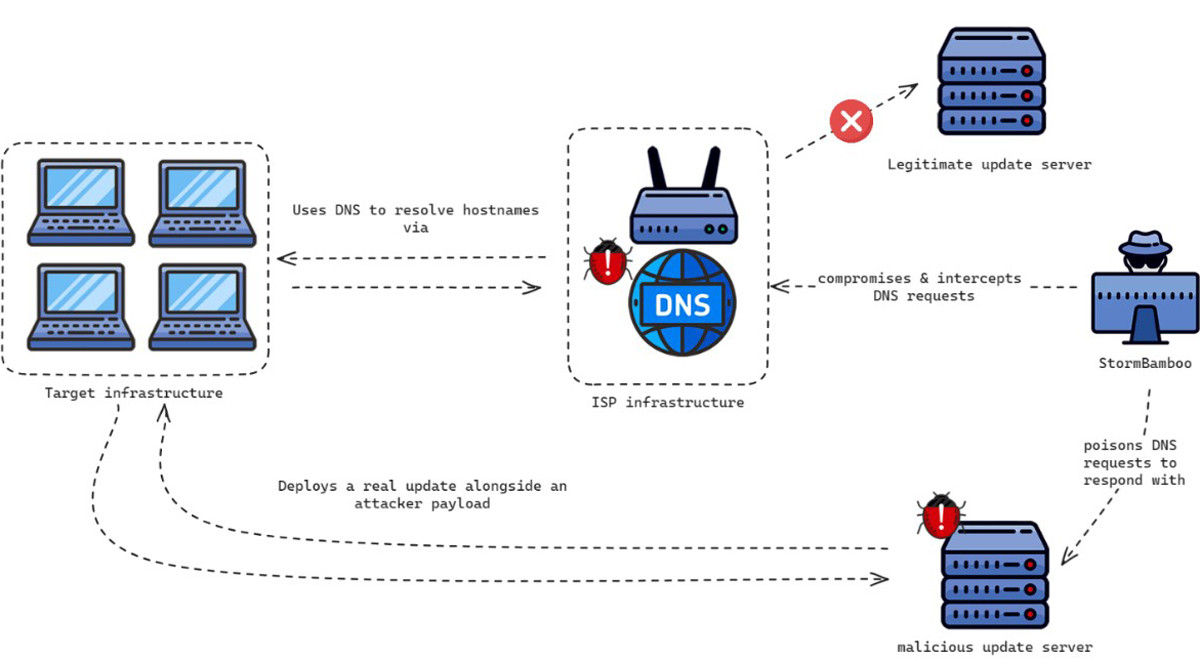

Непосредственно перед этим, в августе 2024 года, Департамент информационной безопасности также постоянно выпускал предупреждения о других опасных кампаниях целевых атак, таких как: кампания с использованием техники «AppDomainManager Injection» для распространения вредоносного ПО, идентифицированная как связанная с группой APT 41 и затрагивающая организации в Азиатско- Тихоокеанском регионе, включая Вьетнам; кампания кибератак, проводимая группой APT StormBamboo, нацеленная на интернет-провайдеров с целью развертывания вредоносного ПО на системах macOS и Windows пользователей, чтобы таким образом получить контроль и украсть важную информацию; кампания кибератак, проводимая группой APT MirrorFace, при этом «целью» были финансовые учреждения, научно-исследовательские институты и производители...

Информация о целевых группах атак, нацеленных на крупные организации и предприятия во Вьетнаме, также является темой, которую Viettel Cyber Security анализирует и публикует в отчете о ситуации с информационной безопасностью во Вьетнаме за первую половину этого года.

В частности, анализ экспертов Viettel Cyber Security показывает, что в первой половине 2024 года APT-группы обновили инструменты и вредоносное ПО, используемые в своих атаках. Основной метод атак APT-групп — использование поддельных документов и программного обеспечения для обманного запуска вредоносных программ. Популярным приёмом, используемым многими группами, является DLL-Sideloading (загрузка незащищённых исполняемых файлов) для загрузки вредоносных DLL-библиотек или использования уязвимостей безопасности CVE.

По оценке технической системы Viettel Cyber Security, в первые месяцы 2024 года APT-группы окажут значительное влияние на предприятия и организации во Вьетнаме, в том числе: Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28, APT27.

Меры по предотвращению раннего риска атаки системы с помощью APT-угроз

Предупреждая об APT-атаках, Департамент информационной безопасности обратился к агентствам, организациям и предприятиям с просьбой проверить и проанализировать свои информационные системы, которые могут быть затронуты атакой. Одновременно с этим необходимо активно отслеживать информацию, связанную с кибератаками, чтобы предотвратить их на ранней стадии и избежать риска нападения.

В то же время подразделениям также рекомендуется усилить мониторинг и подготовить планы реагирования при обнаружении признаков эксплуатации и кибератак, регулярно отслеживать каналы оповещения органов власти и крупных организаций информационной безопасности для своевременного выявления рисков кибератак.

В условиях кибератак, включая целенаправленные атаки, число которых постоянно растет во всем мире и во Вьетнаме, эксперты по информационной безопасности также рекомендовали отечественным организациям и предприятиям ряд мер, на которых следует сосредоточиться для минимизации рисков и поддержания непрерывной производственной и коммерческой деятельности.

К ним относятся: проверка процессов и систем управления данными клиентов и внутренними данными; упреждающий анализ признаков вторжения в систему, раннее обнаружение целевых групп атак и реагирование на них; проверка и обновление версий программного обеспечения и приложений, содержащих уязвимости безопасности с серьезными последствиями...

Источник: https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[Фото] Премьер-министр Фам Минь Чинь принимает президента кубинского Латиноамериканского информационного агентства](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F01%2F1764569497815_dsc-2890-jpg.webp&w=3840&q=75)

Комментарий (0)