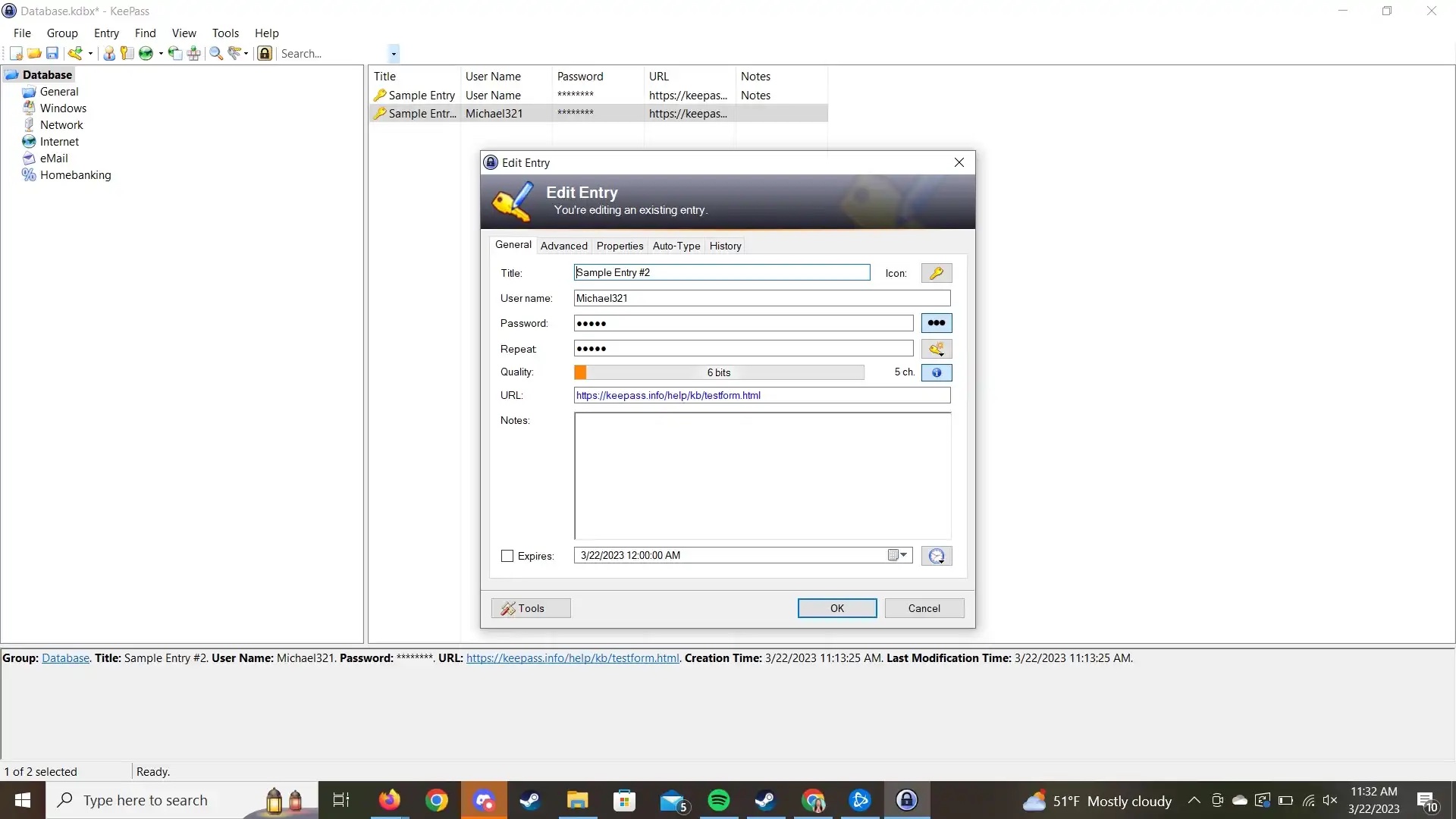

По данным Bleeping Computer , недавно обнаруженная уязвимость дампа памяти в приложении KeePass может позволить злоумышленникам получить мастер-пароли в виде открытого текста, даже если база данных заблокирована или программа закрыта. Патч для этой критической уязвимости будет доступен не раньше начала июня.

Исследователь безопасности сообщил об уязвимости и опубликовал прототип эксплойта, который позволяет злоумышленнику выполнить считывание памяти и получить мастер-пароль в виде открытого текста, даже если база данных KeePass закрыта, программа заблокирована или вообще не запущена. При извлечении из памяти первые один или два символа пароля будут отсутствовать, но тогда можно будет угадать всю строку.

Эксплойт был написан для Windows, но Linux и macOS также считаются уязвимыми, поскольку проблема существует в KeePass, а не в операционной системе. Для эксплуатации пароля злоумышленнику потребуется доступ к удалённому компьютеру (полученный с помощью вредоносного ПО) или непосредственно к компьютеру жертвы.

По данным экспертов по безопасности, уязвимы все версии KeePass 2.x. Однако KeePass 1.x, KeePassXC и Strongbox — другие менеджеры паролей, совместимые с файлами базы данных KeePass, — не подвержены уязвимости.

Исправление будет включено в версию KeePass 2.54, которая может выйти в начале июня.

Новая уязвимость безопасности ставит KeePass под угрозу, поскольку исправление пока не выпущено

В настоящее время доступна нестабильная бета-версия KeePass с устраненными уязвимостями, но в отчете Bleeping Computer говорится, что исследователь безопасности не смог воспроизвести кражу пароля с помощью уязвимости.

Однако даже после обновления KeePass до исправленной версии пароли по-прежнему можно просматривать в файлах памяти программы. Для полной защиты пользователям потребуется полностью очистить компьютер, перезаписав существующие данные, а затем переустановить операционную систему.

Эксперты утверждают, что хорошая антивирусная программа сведет вероятность к минимуму, а пользователям следует сменить главный пароль KeePass, как только станет доступна официальная версия.

Ссылка на источник

![[Фото] Премьер-министр Фам Минь Чинь председательствует на втором заседании Руководящего комитета по развитию частной экономики.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/01/1762006716873_dsc-9145-jpg.webp)

Комментарий (0)