Это заявление было сделано на конференции Security Analyst Summit 2025. Речь идёт об уязвимости нулевого дня в публичном приложении партнёра-подрядчика, открывающей путь для несанкционированного доступа к телематической системе — мозгу, который управляет автомобилем и собирает данные. В реальном сценарии атаки злоумышленники могут заставить автомобиль переключать передачи или выключать двигатель во время движения, что напрямую угрожает безопасности водителя и пассажиров.

«Лаборатория Касперского» обнаружила серьезную уязвимость безопасности, которая угрожает безопасности транспортных средств

По данным «Лаборатории Касперского», оценка безопасности проводилась удалённо, с упором на публичные сервисы производителя и подрядчика. Эксперты обнаружили несколько портов доступа, открытых для доступа в интернет, и уязвимость SQL-инъекции в wiki-приложении, что позволило им извлечь данные пользователей и зашифрованные пароли. Часть этих паролей была расшифрована, что позволило получить доступ к системе отслеживания инцидентов, содержащей конфиденциальную информацию о конфигурации телематической инфраструктуры, включая файл с хешированными паролями пользователей сервера.

Со стороны подключенной автомобильной системы команда обнаружила неправильно настроенный брандмауэр, открывающий доступ к внутренним серверам.

Используя полученные учетные данные, они получили доступ к файловой системе и даже смогли отправить измененные команды обновления прошивки на телематический контроллер (TCU).

Это действие обеспечивает доступ к локальной вычислительной сети (CAN), которая координирует работу двигателя, трансмиссии и датчиков, что позволяет контролировать многие важные функции автомобиля.

«Эти уязвимости возникают из-за распространённых ошибок, таких как использование слабых паролей, отсутствие двухфакторной аутентификации и нешифрование конфиденциальных данных. Всего одно слабое звено в цепочке поставок может поставить под угрозу всю систему интеллектуальных автомобилей», — заявил Артём Зиненко, руководитель отдела исследований и оценки безопасности ICS CERT компании «Лаборатория Касперского».

«Лаборатория Касперского» призывает автопроизводителей усилить меры контроля кибербезопасности, особенно в отношении инфраструктуры сторонних партнеров, чтобы обеспечить безопасность пользователей и сохранить доверие к технологиям подключенных автомобилей.

Рекомендации «Лаборатории Касперского» подрядчикам и технологическим партнерам в автомобильном секторе:

- Ограничить доступ к веб-сервисам через VPN, изолируя сервисы от корпоративной интрасети

- Отдельные веб-сервисы, поэтому они не связаны с корпоративной интрасетью

- Обеспечить соблюдение строгой политики паролей

- Включить двухфакторную аутентификацию (2FA)

- Шифровать конфиденциальные данные

- Интегрируйте систему регистрации с платформой SIEM для мониторинга и обнаружения инцидентов в режиме реального времени. (SIEM (Security Information and Event Management) — это система управления информацией и событиями безопасности, которая помогает своевременно обнаруживать аномальное поведение или кибератаки.)

Для автопроизводителей «Лаборатория Касперского» рекомендует ограничить доступ к телематической платформе (системе, которая собирает и обрабатывает данные транспортного средства) из сети транспортного средства, разрешить только сетевые соединения из белого списка, отключить вход по паролю SSH, использовать службы с минимально необходимыми правами, гарантировать подлинность команд управления, отправляемых в TCU (блок управления телематикой транспортного средства), и интегрировать платформу SIEM.

Источник: https://nld.com.vn/phat-hien-lo-hong-zero-day-de-doa-an-toan-he-thong-o-to-ket-noi-toan-cau-196251113092524751.htm

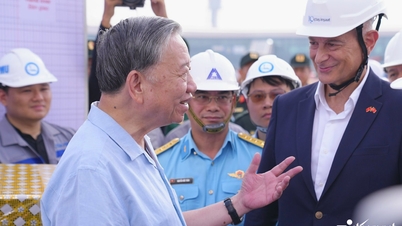

![[Фото] Генеральный секретарь То Лам посещает проект международного аэропорта Лонг Тхань](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/13/1763008564398_vna-potal-tong-bi-thu-to-lam-tham-du-an-cang-hang-khong-quoc-te-long-thanh-8404600-1261-jpg.webp)

![Переход Донгнай OCOP: [Статья 3] Связь туризма с потреблением продукции OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

Комментарий (0)