26 июня эксперты «Лаборатории Касперского» объявили об обнаружении нового шпионского ПО под названием SparkKitty, предназначенного для атаки смартфонов, использующих операционные системы iOS и Android, с последующей отправкой изображений и информации об устройстве с зараженных телефонов на сервер злоумышленника.

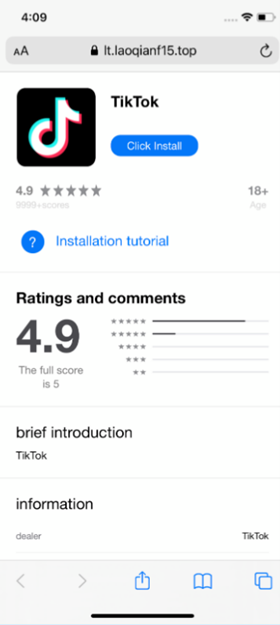

SparkKitty внедряется в приложения с контентом, связанным с криптовалютами и азартными играми, а также в поддельную версию приложения TikTok. Эти приложения распространяются не только через App Store и Google Play, но и на фишинговых сайтах.

Согласно экспертному анализу, целью этой кампании может быть кража криптовалюты у пользователей в Юго-Восточной Азии и Китае. Пользователи во Вьетнаме также подвержены риску столкнуться с аналогичной угрозой.

Компания «Лаборатория Касперского» уведомила Google и Apple о необходимости принять меры в отношении вышеупомянутых вредоносных приложений. Некоторые технические детали указывают на то, что эта новая кампания атак связана с SparkCat — ранее обнаруженным трояном. SparkCat — это первое вредоносное ПО на платформе iOS, имеющее встроенный модуль оптического распознавания символов (OCR) для сканирования фотобиблиотек пользователей и кражи скриншотов, содержащих пароли или фразы восстановления криптовалютных кошельков.

После SparkCat это уже второй случай в этом году, когда исследователи «Лаборатории Касперского» обнаружили вредоносное ПО типа «троян» в App Store.

В App Store этот троянский вирус маскируется под приложение, связанное с криптовалютами, под названием 币coin. Кроме того, на фишинговых сайтах, имитирующих интерфейс App Store для iPhone, киберпреступники распространяют этот вредоносный ПО под видом TikTok и некоторых азартных игр.

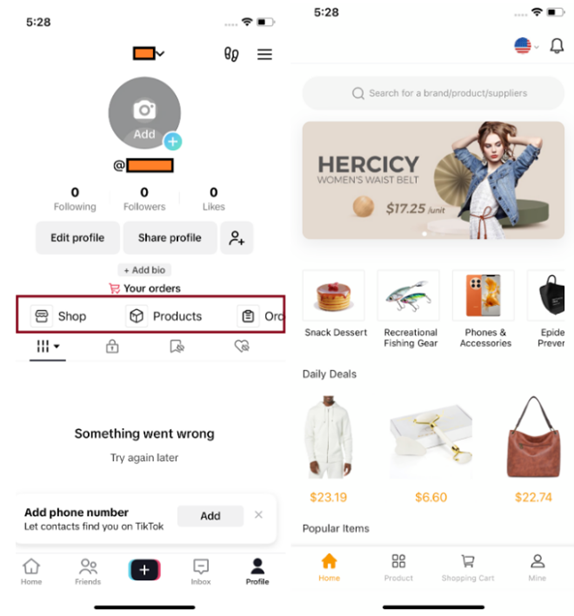

Сергей Пузан, аналитик вредоносного ПО в «Лаборатории Касперского», заявил: «Фейковые веб-сайты — один из самых распространенных каналов распространения троянских программ, где хакеры пытаются обманом заставить пользователей получить доступ к вредоносному ПО и установить его на свои iPhone. В операционной системе iOS все еще существуют некоторые легитимные способы установки приложений извне App Store. В этой атаке хакеры использовали инструмент разработчика, предназначенный для внутренней установки приложений в компаниях. В зараженной версии TikTok сразу после входа пользователя в систему вредоносная программа крала фотографии из галереи телефона и тайно внедряла странную ссылку на страницу профиля жертвы. Что вызывает беспокойство, так это то, что эта ссылка вела в магазин, принимающий только криптовалютные платежи, что еще больше усиливает наши опасения по поводу этой кампании».

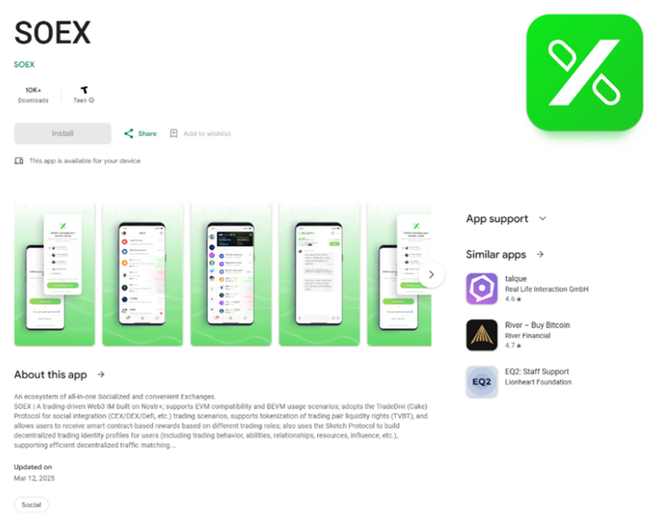

В операционной системе Android злоумышленники атакуют пользователей как в Google Play, так и на сторонних веб-сайтах, маскируя вредоносное ПО под сервисы, связанные с криптовалютами. Примером зараженного приложения является SOEX — мессенджер со встроенной функцией торговли криптовалютами, который скачали более 10 000 раз из официального магазина.

Кроме того, эксперты также обнаружили APK-файлы (файлы установки приложений Android, которые можно установить напрямую, минуя Google Play) этих зараженных приложений на сторонних веб-сайтах, которые, как предполагается, связаны с вышеупомянутой кампанией атак.

Эти приложения позиционируются как инвестиционные проекты в сфере криптовалют. Примечательно, что веб-сайты, распространяющие эти приложения, также широко рекламируются в социальных сетях, включая YouTube.

Дмитрий Калинин, аналитик вредоносного ПО в «Лаборатории Касперского», заявил: «После установки эти приложения функционируют так, как и было описано изначально. Однако во время установки они незаметно проникают в устройство и автоматически отправляют изображения из галереи жертвы злоумышленнику. Эти изображения могут содержать конфиденциальную информацию, которую ищут хакеры, например, коды восстановления криптовалютного кошелька, что позволяет им украсть цифровые активы жертвы. Существует множество косвенных признаков того, что группа злоумышленников нацелена на цифровые активы пользователей: многие зараженные приложения связаны с криптовалютой, а зараженная вредоносным ПО версия TikTok также включает в себя магазин, принимающий только криптовалютные платежи».

Чтобы избежать заражения этим вредоносным ПО, компания «Лаборатория Касперского» рекомендует пользователям принять следующие меры безопасности:

— Если вы случайно установили одно из зараженных приложений, немедленно удалите его со своего устройства и не используйте его снова, пока не выйдет официальное обновление, полностью удаляющее вредоносные функции.

— Избегайте сохранения скриншотов, содержащих конфиденциальную информацию, в фотогалерее, особенно изображений с кодами восстановления криптовалютного кошелька. Вместо этого пользователи могут хранить данные для входа в систему в специальных приложениях для управления паролями.

— Установите надежное программное обеспечение для обеспечения безопасности, чтобы предотвратить риск заражения вредоносным ПО. Для операционной системы iOS с ее уникальной архитектурой безопасности решение Kaspersky предупредит вас, если обнаружит, что устройство передает данные на командно-контрольный сервер хакера, и заблокирует эту передачу данных.

— Когда приложение запрашивает доступ к фотобиблиотеке, пользователям следует тщательно обдумать, действительно ли это разрешение необходимо для основной работы приложения.

Источник: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Фото] Премьер-министр Фам Минь Чинь председательствует на совещании по вопросам экономического развития частного сектора.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F20%2F1766237501876_thiet-ke-chua-co-ten-40-png.webp&w=3840&q=75)

![[Фото] Премьер-министр Фам Минь Чинь председательствует на конференции, посвященной объявлению о создании Международного финансового центра во Вьетнаме.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F21%2F1766309817714_ndo_br_dsc-3400-jpg.webp&w=3840&q=75)

Комментарий (0)