The Hacker News'e göre QakBot, dünya çapında 700.000'den fazla bilgisayarı tehlikeye attığı tahmin edilen ve finansal dolandırıcılığın yanı sıra fidye yazılımlarını da kolaylaştıran iyi bilinen bir Windows kötü amaçlı yazılım türüdür.

ABD Adalet Bakanlığı (DoJ), kötü amaçlı yazılımın mağdurların bilgisayarlarından kaldırıldığını ve daha fazla zarar vermesinin engellendiğini belirtirken, yetkililer 8,6 milyon dolardan fazla yasadışı kripto para birimi ele geçirdi.

Siber güvenlik firması Zscaler'ın teknik desteğiyle Fransa, Almanya, Letonya, Romanya, Hollanda, İngiltere ve ABD'nin katıldığı sınır ötesi operasyon, siber suçlular tarafından kullanılan botnet altyapısına yönelik ABD öncülüğündeki en büyük finansal ve teknik kesintiydi; ancak herhangi bir tutuklama açıklanmadı.

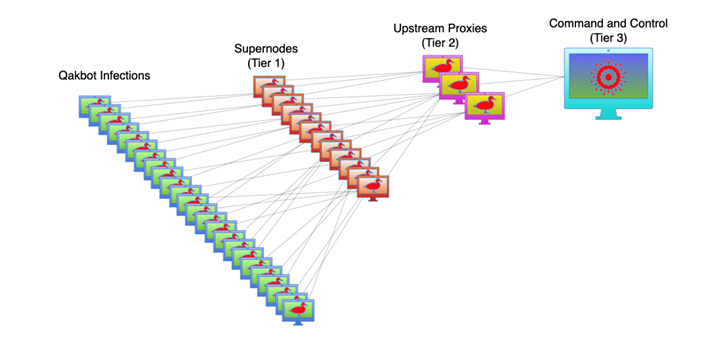

QakBot'un botnet kontrol modeli

QBot ve Pinkslipbot olarak da bilinen QakBot, 2007 yılında bir bankacılık trojanı olarak çalışmaya başladı ve ardından fidye yazılımları da dahil olmak üzere enfekte olmuş makinelerde kötü amaçlı yazılımların dağıtım merkezi olarak hizmet vermeye başladı. QakBot'un fidye yazılımları arasında Conti, ProLock, Egregor, REvil, MegaCortex ve Black Basta bulunmaktadır. QakBot operatörlerinin, Ekim 2021 ile Nisan 2023 arasında kurbanlardan yaklaşık 58 milyon dolar fidye aldığı düşünülüyor.

Genellikle kimlik avı e-postaları aracılığıyla dağıtılan bu modüler kötü amaçlı yazılım, komut yürütme ve bilgi toplama yetenekleriyle donatılmıştır. QakBot, varlığı boyunca sürekli güncellenmiştir. Adalet Bakanlığı, kötü amaçlı yazılımla enfekte olan bilgisayarların bir botnet'in parçası olduğunu, yani saldırganların tüm enfekte bilgisayarları koordineli bir şekilde uzaktan kontrol edebileceğini belirtti.

Mahkeme belgelerine göre, operasyon QakBot altyapısına erişerek botnet trafiğini FBI kontrolündeki sunucular üzerinden yönlendirdi ve suçluların tedarik zincirini devre dışı bıraktı. Sunucular, ele geçirilen bilgisayarlara, makineleri QakBot botnetinden kaldırmak için tasarlanmış bir kaldırıcı indirmeleri talimatını vererek, ek kötü amaçlı yazılım bileşenlerinin dağıtımını etkili bir şekilde engelledi.

QakBot, zamanla daha da gelişmiş bir yapıya bürünerek, yeni güvenlik önlemlerine uyum sağlamak için taktiklerini hızla değiştirdi. Microsoft, tüm Office uygulamalarında makroları varsayılan olarak devre dışı bıraktıktan sonra, bu kötü amaçlı yazılım bu yılın başlarında OneNote dosyalarını bir bulaşma vektörü olarak kullanmaya başladı.

QakBot'un saldırı zincirinde PDF, HTML ve ZIP gibi birden fazla dosya biçiminin silah olarak kullanılabilmesinde de karmaşıklık ve uyarlanabilirlik yatıyor. Kötü amaçlı yazılımın komuta ve kontrol sunucularının çoğu ABD, İngiltere, Hindistan, Kanada ve Fransa'da bulunurken, arka uç altyapısının Rusya'da bulunduğu düşünülüyor.

QakBot, Emotet ve IcedID gibi, virüslü bilgisayarlara yüklenen kötü amaçlı yazılımları kontrol etmek ve onlarla iletişim kurmak için üç katmanlı bir sunucu sistemi kullanır. Birincil ve ikincil sunucuların temel amacı, virüslü bilgisayarlar ile botnet'i kontrol eden üçüncü katman sunucusu arasında şifreli iletişimi iletmektir.

Haziran 2023 ortası itibarıyla, 63 ülkede 853 adet 1. seviye sunucu tespit edildi ve 2. seviye sunucular ana kontrol sunucusunu maskelemek için proxy görevi görüyor. Abuse.ch tarafından toplanan veriler, tüm QakBot sunucularının artık çevrimdışı olduğunu gösteriyor.

HP Wolf Security'ye göre QakBot, 18 saldırı zinciri ve 56 kampanyayla 2023'ün 2. çeyreğinde en aktif kötü amaçlı yazılım ailelerinden biriydi. Bu durum, suç örgütlerinin ağ savunmalarındaki güvenlik açıklarını yasadışı kazanç elde etmek için hızla istismar etme eğilimini gösteriyor.

[reklam_2]

Kaynak bağlantısı

Yorum (0)