دو عنصر کی توثیق (2FA) اب فول پروف سیکیورٹی نہیں ہے۔ مثالی تصویر

حملے کی نئی شکل

دو عنصر کی توثیق (2FA) سائبر سیکیورٹی میں ایک معیاری حفاظتی خصوصیت بن گئی ہے۔ اس کے لیے صارفین سے اپنی شناخت کی تصدیق دوسرے توثیق کے مرحلے سے کرنے کی ضرورت ہوتی ہے، عام طور پر ٹیکسٹ میسج، ای میل، یا توثیقی ایپ کے ذریعے بھیجا جانے والا ایک بار پاس ورڈ (OTP)۔ سیکیورٹی کی اس اضافی پرت کا مقصد صارف کے اکاؤنٹ کی حفاظت کرنا ہے چاہے اس کا پاس ورڈ چوری ہو جائے۔

اگرچہ 2FA کو بہت سی ویب سائٹس کے ذریعہ وسیع پیمانے پر اپنایا جاتا ہے اور تنظیموں کے ذریعہ اس کی ضرورت ہوتی ہے، حال ہی میں، Kaspersky سائبرسیکیوریٹی ماہرین نے 2FA کو نظرانداز کرنے کے لیے سائبر کرائمینلز کے ذریعے استعمال کیے جانے والے فشنگ حملوں کا پتہ لگایا ہے۔

اس کے مطابق، سائبر حملہ آور سائبر حملے کی ایک زیادہ نفیس شکل میں تبدیل ہو گئے ہیں، خودکار OTP بوٹس کے ساتھ فشنگ کو ملا کر صارفین کو پھنسانے اور ان کے اکاؤنٹس تک غیر مجاز رسائی حاصل کرنے کے لیے۔ خاص طور پر، دھوکہ دہی کرنے والے صارفین کو 2FA تحفظ کے اقدامات کو نظرانداز کرنے کی اجازت دینے کے لیے ان OTPs کو ظاہر کرنے کے لیے دھوکہ دیتے ہیں۔

سائبر کرائمینز صارفین کو دھوکہ دینے اور ان کے اکاؤنٹس تک غیر مجاز رسائی حاصل کرنے کے لیے خودکار OTP بوٹس کے ساتھ فشنگ کو یکجا کرتے ہیں۔ مثالی تصویر

یہاں تک کہ OTP بوٹس، ایک نفیس ٹول، کو سکیمرز سوشل انجینئرنگ حملوں کے ذریعے OTP کوڈز کو روکنے کے لیے استعمال کرتے ہیں۔ حملہ آور اکثر فشنگ یا ڈیٹا کی کمزوریوں کا استحصال کرنے جیسے طریقوں کے ذریعے متاثرین کے لاگ ان کی اسناد چرانے کی کوشش کرتے ہیں۔ اس کے بعد وہ متاثرہ کے اکاؤنٹ میں لاگ ان ہوتے ہیں، جس سے متاثرہ کے فون پر OTP کوڈ بھیجے جاتے ہیں۔

اس کے بعد، OTP بوٹ خود بخود متاثرہ کو کال کرے گا، ایک قابل اعتماد تنظیم کے ملازم کی نقالی کرتے ہوئے، پہلے سے پروگرام شدہ گفتگو کا اسکرپٹ استعمال کرتے ہوئے متاثرہ کو OTP کوڈ ظاہر کرنے پر راضی کرے گا۔ آخر میں، حملہ آور بوٹ کے ذریعے OTP کوڈ وصول کرتا ہے اور اسے غیر قانونی طور پر شکار کے اکاؤنٹ تک رسائی کے لیے استعمال کرتا ہے۔

فراڈ کرنے والے اکثر ٹیکسٹ میسجز پر وائس کالز کو ترجیح دیتے ہیں کیونکہ متاثرین اس طریقے کا زیادہ تیزی سے جواب دیتے ہیں۔ اس کے مطابق، OTP بوٹس اعتماد اور قائل کرنے کا احساس پیدا کرنے کے لیے انسانی کال کے لہجے اور عجلت کی نقل کریں گے۔

دھوکہ باز آن لائن ڈیش بورڈز یا ٹیلیگرام جیسے میسجنگ پلیٹ فارم کے ذریعے OTP بوٹس کو کنٹرول کرتے ہیں۔ یہ بوٹس مختلف خصوصیات اور سبسکرپشن پلانز کے ساتھ بھی آتے ہیں، جس سے حملہ آوروں کے لیے کام کرنا آسان ہو جاتا ہے۔ حملہ آور تنظیموں کی نقالی کرنے کے لیے بوٹ کی خصوصیات کو اپنی مرضی کے مطابق بنا سکتے ہیں، متعدد زبانیں استعمال کر سکتے ہیں، اور یہاں تک کہ مرد یا خواتین کی آواز کا انتخاب بھی کر سکتے ہیں۔ اعلی درجے کے اختیارات میں فون نمبر کی جعل سازی شامل ہے، جس سے معلوم ہوتا ہے کہ کال کرنے والے کا فون نمبر ایک جائز تنظیم کا ہے تاکہ شکار کو نفیس طریقے سے پھنسایا جا سکے۔

جتنی زیادہ ٹیکنالوجی تیار ہوتی ہے، اکاؤنٹ کے تحفظ کی ضرورت اتنی ہی زیادہ ہوتی ہے۔ مثالی تصویر

OTP بوٹ استعمال کرنے کے لیے، سکیمر کو پہلے متاثرہ کے لاگ ان کی اسناد چرانے کی ضرورت ہوتی ہے۔ وہ اکثر ایسی فشنگ ویب سائٹس کا استعمال کرتے ہیں جو بالکل بینکوں، ای میل سروسز، یا دیگر آن لائن اکاؤنٹس کے جائز لاگ ان صفحات کی طرح نظر آنے کے لیے بنائی گئی ہیں۔ جب شکار اپنا صارف نام اور پاس ورڈ درج کرتا ہے، تو اسکیمر خود بخود یہ معلومات فوری طور پر جمع کرتا ہے (حقیقی وقت میں)۔

1 مارچ اور 31 مئی 2024 کے درمیان، Kaspersky سیکیورٹی سلوشنز نے بینکوں کو نشانہ بنانے والی فشنگ کٹس کے ذریعے بنائی گئی ویب سائٹس کے 653,088 دوروں کو روکا۔ ان ویب سائٹس سے چوری ہونے والا ڈیٹا اکثر OTP بوٹ حملوں میں استعمال ہوتا ہے۔ اسی عرصے کے دوران، ماہرین نے 4,721 فشنگ ویب سائٹس کا پتہ لگایا جو کٹس کے ذریعے حقیقی وقت کے دو عنصر کی تصدیق کو نظرانداز کرنے کے لیے بنائی گئی تھیں۔

عام پاس ورڈ نہ بنائیں۔

Kaspersky میں سیکورٹی ماہر اولگا Svistunova نے تبصرہ کیا: "سوشل انجینئرنگ کے حملوں کو دھوکہ دہی کے انتہائی جدید طریقے تصور کیا جاتا ہے، خاص طور پر OTP بوٹس کے ظہور کے ساتھ جو کہ سروس کے نمائندوں کی کالوں کو قانونی طور پر نقل کرنے کی صلاحیت رکھتے ہیں۔ چوکس رہنے کے لیے، چوکنا رہنا اور حفاظتی اقدامات کی تعمیل کرنا ضروری ہے۔"

ہیکرز کو پاس ورڈ آسانی سے معلوم کرنے کے لیے صرف سمارٹ پریڈیکشن الگورتھم استعمال کرنے کی ضرورت ہے۔ مثالی تصویر

کیونکہ جون کے اوائل میں سمارٹ اندازہ لگانے والے الگورتھم کا استعمال کرتے ہوئے کاسپرسکی ماہرین کے 193 ملین پاس ورڈز کے تجزیے میں، یہ وہ پاس ورڈ بھی ہیں جن سے سمجھوتہ کیا گیا ہے اور انفارمیشن چوروں کے ذریعے ڈارک نیٹ پر فروخت کیا گیا ہے، اس سے ظاہر ہوتا ہے کہ 45% (87 ملین پاس ورڈز کے برابر) کو ایک منٹ میں کامیابی سے کریک کیا جا سکتا ہے۔ صرف 23% (44 ملین کے برابر) پاس ورڈ کے امتزاج کو حملوں کا مقابلہ کرنے کے لیے کافی مضبوط سمجھا جاتا ہے اور ان پاس ورڈز کو کریک کرنے میں ایک سال سے زیادہ کا وقت لگے گا۔ تاہم، باقی پاس ورڈز میں سے زیادہ تر اب بھی 1 گھنٹے سے 1 مہینے تک کریک کیے جا سکتے ہیں۔

اس کے علاوہ، سائبرسیکیوریٹی ماہرین نے سب سے زیادہ استعمال ہونے والے کرداروں کے امتزاج کا بھی انکشاف کیا جب صارفین پاس ورڈ ترتیب دیتے ہیں جیسے: نام: "احمد"، "نگوین"، "کمار"، "کیون"، "ڈینیل"؛ مقبول الفاظ: "ہمیشہ"، "محبت"، "گوگل"، "ہیکر"، "گیمر"؛ معیاری پاس ورڈز: "پاس ورڈ"، "qwerty12345"، "ایڈمن"، "12345"، "ٹیم"۔

تجزیہ سے پتا چلا کہ صرف 19% پاس ورڈز میں پاس ورڈ کا مضبوط امتزاج ہوتا ہے، جس میں ایک غیر لغت والا لفظ، اوپری اور چھوٹے دونوں حروف کے ساتھ ساتھ اعداد اور علامتیں شامل ہیں۔ اسی وقت، مطالعہ نے یہ بھی پایا کہ ان مضبوط پاس ورڈز میں سے 39 فیصد کا اندازہ ایک گھنٹے سے بھی کم وقت میں سمارٹ الگورتھم کے ذریعے لگایا جا سکتا ہے۔

دلچسپ بات یہ ہے کہ حملہ آوروں کو پاس ورڈ کریک کرنے کے لیے خصوصی علم یا جدید آلات کی ضرورت نہیں ہوتی۔ مثال کے طور پر، ایک وقف شدہ لیپ ٹاپ پروسیسر صرف 7 منٹ میں آٹھ چھوٹے حروف یا اعداد کے پاس ورڈ کے امتزاج کو درست طریقے سے زبردستی کر سکتا ہے۔ ایک مربوط گرافکس کارڈ 17 سیکنڈ میں ایسا کر سکتا ہے۔ مزید برآں، اسمارٹ پاس ورڈ کا اندازہ لگانے والے الگورتھم حروف کو تبدیل کرتے ہیں ("3" کے لیے "e"، "1" کے لیے "!" یا "a" برائے "@") اور عام سٹرنگز ("qwerty"، "12345"، "asdfg")۔

آپ کو بے ترتیب کریکٹر سٹرنگ والے پاس ورڈ استعمال کرنے چاہئیں تاکہ ہیکرز کے لیے اندازہ لگانا مشکل ہو جائے۔ مثالی تصویر

کاسپرسکی میں ڈیجیٹل فوٹ پرنٹ انٹیلی جنس کی سربراہ یولیا نوویکووا نے کہا، "غیر شعوری طور پر، لوگ بہت آسان پاس ورڈز کا انتخاب کرتے ہیں، اکثر اپنی مادری زبان میں لغت کے الفاظ استعمال کرتے ہیں، جیسے کہ نام اور نمبر... یہاں تک کہ مضبوط پاس ورڈ کے امتزاج بھی اس رجحان سے شاذ و نادر ہی انحراف کرتے ہیں، اس لیے وہ الگورتھم کے ذریعے مکمل طور پر پیش گوئی کی جا سکتی ہیں،" کاسپرسکی میں ڈیجیٹل فوٹ پرنٹ انٹیلی جنس کی سربراہ یولیا نوویکووا نے کہا۔

لہذا، سب سے قابل اعتماد حل جدید اور قابل اعتماد پاس ورڈ مینیجرز کا استعمال کرتے ہوئے مکمل طور پر بے ترتیب پاس ورڈ تیار کرنا ہے۔ ایسی ایپلی کیشنز بڑی مقدار میں ڈیٹا کو محفوظ طریقے سے ذخیرہ کر سکتی ہیں، جو صارف کی معلومات کے لیے جامع اور مضبوط تحفظ فراہم کرتی ہیں۔

پاس ورڈز کی مضبوطی کو بڑھانے کے لیے، صارف درج ذیل آسان تجاویز کا اطلاق کر سکتے ہیں: پاس ورڈز کو منظم کرنے کے لیے نیٹ ورک سیکیورٹی سافٹ ویئر استعمال کریں۔ مختلف خدمات کے لیے مختلف پاس ورڈ استعمال کریں۔ اس طرح، یہاں تک کہ اگر آپ کا ایک اکاؤنٹ ہیک ہو جائے، باقی اب بھی محفوظ ہیں۔ پاس ورڈز صارفین کو اکاؤنٹس کی بازیافت میں مدد کرتے ہیں جب وہ اپنا پاس ورڈ بھول جاتے ہیں، کم عام الفاظ استعمال کرنا زیادہ محفوظ ہے۔ اس کے علاوہ، وہ اپنے پاس ورڈ کی مضبوطی کو چیک کرنے کے لیے ایک آن لائن سروس استعمال کر سکتے ہیں۔

ذاتی معلومات، جیسے سالگرہ، خاندان کے افراد کے نام، پالتو جانوروں کے نام، یا عرفی نام کو اپنے پاس ورڈ کے طور پر استعمال کرنے سے گریز کریں۔ یہ اکثر پہلی چیزیں ہیں جو حملہ آور پاس ورڈ کریک کرنے کی کوشش کرتے وقت کریں گے۔

ماخذ

![[تصویر] فوری طور پر لوگوں کی جلد ہی رہنے اور ان کی زندگیوں کو مستحکم کرنے کے لیے جگہ ملنے میں مدد کریں۔](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F09%2F1765248230297_c-jpg.webp&w=3840&q=75)

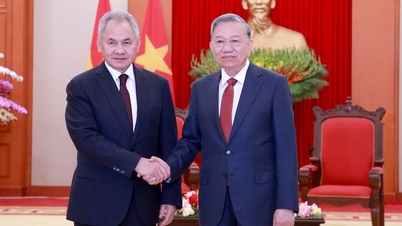

![[تصویر] جنرل سکریٹری ٹو لام 14 ویں پارٹی کانگریس ذیلی کمیٹیوں کی قائمہ کمیٹیوں کے ساتھ کام کر رہے ہیں](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/12/09/1765265023554_image.jpeg)

تبصرہ (0)