سیکورٹی ماہرین نے ابھی ایک بدنیتی پر مبنی مہم دریافت کی ہے جو ہزاروں ٹیلی گرام بوٹس کے ذریعے میلویئر کو متاثر کرکے عالمی سطح پر اینڈرائیڈ ڈیوائسز پر او ٹی پی کوڈز چوری کرتی ہے۔

سیکیورٹی فرم زیمپیریم کے محققین نے بدنیتی پر مبنی مہم کو دریافت کیا اور وہ فروری 2022 سے اس کا سراغ لگا رہے ہیں۔ انہوں نے رپورٹ کیا کہ انہوں نے مہم سے متعلق کم از کم 107,000 مختلف میلویئر نمونوں کا پتہ لگایا ہے۔

میلویئر 600 سے زیادہ عالمی برانڈز کے OTP کوڈز پر مشتمل پیغامات کو ٹریک کرتا ہے، کچھ کروڑوں صارفین کے ساتھ۔ ہیکرز کا مقصد مالی ہے۔

|

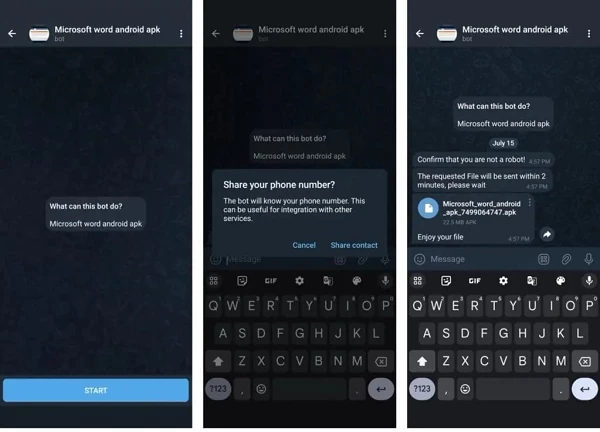

| ٹیلیگرام بوٹ صارفین سے APK فائل بھیجنے کے لیے فون نمبر فراہم کرنے کو کہتا ہے۔ |

زیمپیریم کے مطابق، ایس ایم ایس چوری کرنے والا مالویئر بدنیتی پر مبنی اشتہارات یا ٹیلیگرام بوٹس کے ذریعے تقسیم کیا جاتا ہے، جو خود بخود متاثرین سے بات چیت کرتے ہیں۔ دو منظرنامے ہیں جو ہیکر حملہ کرنے کے لیے استعمال کرتے ہیں۔

خاص طور پر، پہلی صورت میں، شکار کو جعلی گوگل پلے سائٹس تک رسائی کے لیے دھوکہ دیا جائے گا۔ دوسری صورت میں، ٹیلیگرام بوٹ صارفین کو پائریٹڈ اینڈرائیڈ ایپس دینے کا وعدہ کرتا ہے، لیکن پہلے، انہیں APK فائل وصول کرنے کے لیے ایک فون نمبر فراہم کرنا ہوگا۔ یہ بوٹ اس فون نمبر کو ایک نئی APK فائل بنانے کے لیے استعمال کرے گا، جس سے ہیکرز کو مستقبل میں شکار کو ٹریک کرنے یا اس پر حملہ کرنے کا موقع ملے گا۔

زیمپیریم نے کہا کہ بدنیتی پر مبنی مہم نے مختلف اینڈرائیڈ APKs کو فروغ دینے کے لیے 2,600 ٹیلی گرام بوٹس کا استعمال کیا، جن کو 13 کمانڈ اینڈ کنٹرول سرورز کے ذریعے کنٹرول کیا جاتا ہے۔ متاثرین 113 ممالک میں پھیلے ہوئے تھے، لیکن زیادہ تر کا تعلق ہندوستان اور روس سے تھا۔ متاثرین کی تعداد امریکہ، برازیل اور میکسیکو میں بھی ہے۔ یہ تعداد مہم کے پیچھے بڑے پیمانے پر اور انتہائی نفیس آپریشن کی تشویشناک تصویر پیش کرتی ہے۔

ماہرین نے دریافت کیا کہ میلویئر کیپچر کردہ ایس ایم ایس پیغامات ویب سائٹ 'fastsms.su' پر API کے اختتامی نقطہ پر منتقل کرتا ہے۔ یہ ویب سائٹ بیرون ملک ورچوئل فون نمبرز تک رسائی فروخت کرتی ہے، جسے آن لائن پلیٹ فارمز اور خدمات کو گمنام اور تصدیق کرنے کے لیے استعمال کیا جا سکتا ہے۔ یہ امکان ہے کہ متاثرہ آلات کا شکار کے علم کے بغیر استحصال کیا گیا تھا۔

مزید برآں، ایس ایم ایس تک رسائی دے کر، متاثرین میلویئر کو ایس ایم ایس پیغامات پڑھنے، حساس معلومات چوری کرنے کی صلاحیت فراہم کرتے ہیں، بشمول اکاؤنٹ کے اندراج کے دوران OTP کوڈز اور دو عنصر کی تصدیق۔ نتیجے کے طور پر، متاثرین اپنے فون کے بل آسمان کو چھوتے ہوئے دیکھ سکتے ہیں یا نادانستہ طور پر غیر قانونی سرگرمیوں میں پھنس سکتے ہیں، ان کے آلات اور فون نمبرز پر واپس آ سکتے ہیں۔

برے لوگوں کے جال میں پھنسنے سے بچنے کے لیے، Android صارفین کو چاہیے کہ وہ Google Play سے باہر APK فائلیں ڈاؤن لوڈ نہ کریں، غیر متعلقہ ایپلی کیشنز تک رسائی نہ دیں، اور یہ یقینی بنائیں کہ Play Protect ڈیوائس پر فعال ہے۔

ماخذ: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[تصویر] لینڈ سلائیڈنگ کا شکار ہونے والے روٹ 14E پر لوگوں کے سفر کے لیے پہاڑیوں کو کاٹنا](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[ویڈیو] ہیو یادگاریں زائرین کے استقبال کے لیے دوبارہ کھل گئیں۔](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

تبصرہ (0)