صرح دكتور ويب أن المتسللين استخدموا برنامج Android.Vo1d الخبيث لتثبيت برمجية خبيثة على أجهزة التلفزيون، مما يسمح لهم بالسيطرة الكاملة على الجهاز ثم تنزيل وتثبيت تطبيقات خبيثة أخرى. تعمل هذه الأجهزة بنظام تشغيل أندرويد القديم.

من المهم أن Vo1d ليس مخصصًا للأجهزة التي تعمل بنظام Android TV، بل لأجهزة الاستقبال التي تعمل بإصدارات قديمة من Android استنادًا إلى مشروع Android مفتوح المصدر. Android TV متاح فقط لمصنعي الأجهزة المرخصين.

لم يحدد خبراء دكتور ويب بعد كيفية تثبيت القراصنة للثغرة الأمنية على جهاز التلفزيون. ويتوقعون أنهم ربما استخدموا وسيطًا للبرمجيات الخبيثة، أو استغلوا ثغرات في نظام التشغيل للحصول على امتيازات، أو استخدموا برامج ثابتة غير رسمية تتمتع بأعلى صلاحيات الوصول (الجذر).

قد يكون السبب الآخر هو أن الجهاز يعمل بنظام تشغيل قديم معرض لثغرات أمنية يمكن استغلالها عن بُعد. على سبيل المثال، صدرت الإصدارات 7.1 و10.1 و12.1 في أعوام 2016 و2019 و2022. ليس من غير المألوف أن تُثبّت الشركات المصنعة منخفضة التكلفة نظام تشغيل قديمًا على أجهزة استقبال التلفزيون، ثم تُخفيه على أنه طراز حديث لجذب العملاء.

بالإضافة إلى ذلك، يمكن لأي مصنع تعديل الإصدارات مفتوحة المصدر، مما يسمح بإصابة الأجهزة بالبرامج الضارة في سلسلة توريد المصدر واختراقها قبل الوصول إلى العملاء.

أكد ممثل من جوجل أن الأجهزة التي ثُبّت عليها الباب الخلفي غير معتمدة من Play Protect. لذلك، لا تمتلك جوجل ملف تعريف أمان ونتائج اختبارات متوافقة.

تخضع أجهزة Android المعتمدة من Play Protect لاختبارات مكثفة لضمان الجودة وسلامة المستخدم.

وقال الدكتور ويب إن هناك عشرات المتغيرات من Vo1d التي تستخدم أكوادًا مختلفة وتزرع برامج ضارة في مناطق تخزين مختلفة، ولكن جميعها لها نفس النتيجة: توصيل الجهاز بخادم C&C الخاص بالمخترق، وتثبيت مكونات لتثبيت برامج ضارة إضافية في وقت لاحق عند إصدار الأوامر.

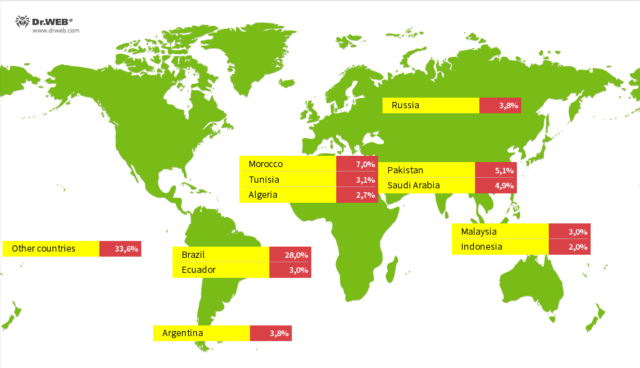

تنتشر الحالات في جميع أنحاء العالم ولكنها تتركز بشكل أكبر في البرازيل والمغرب وباكستان والمملكة العربية السعودية وروسيا والأرجنتين والإكوادور وتونس وماليزيا والجزائر وإندونيسيا.

(وفقا لمجلة فوربس)

[إعلان 2]

المصدر: https://vietnamnet.vn/1-3-trieu-android-tv-box-tai-197-quoc-gia-bi-cai-cua-hau-2322223.html

![[صورة] رئيس الوزراء فام مينه تشينه يرأس المؤتمر لنشر برنامج الهدف الوطني للوقاية من المخدرات ومكافحتها حتى عام 2030](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/09/1759990393779_dsc-0495-jpg.webp)

![[صورة] رئيس الوزراء فام مينه تشينه يرأس اجتماع اللجنة الحكومية الدائمة للتغلب على عواقب الكوارث الطبيعية بعد العاصفة رقم 11](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/10/09/1759997894015_dsc-0591-jpg.webp)

تعليق (0)