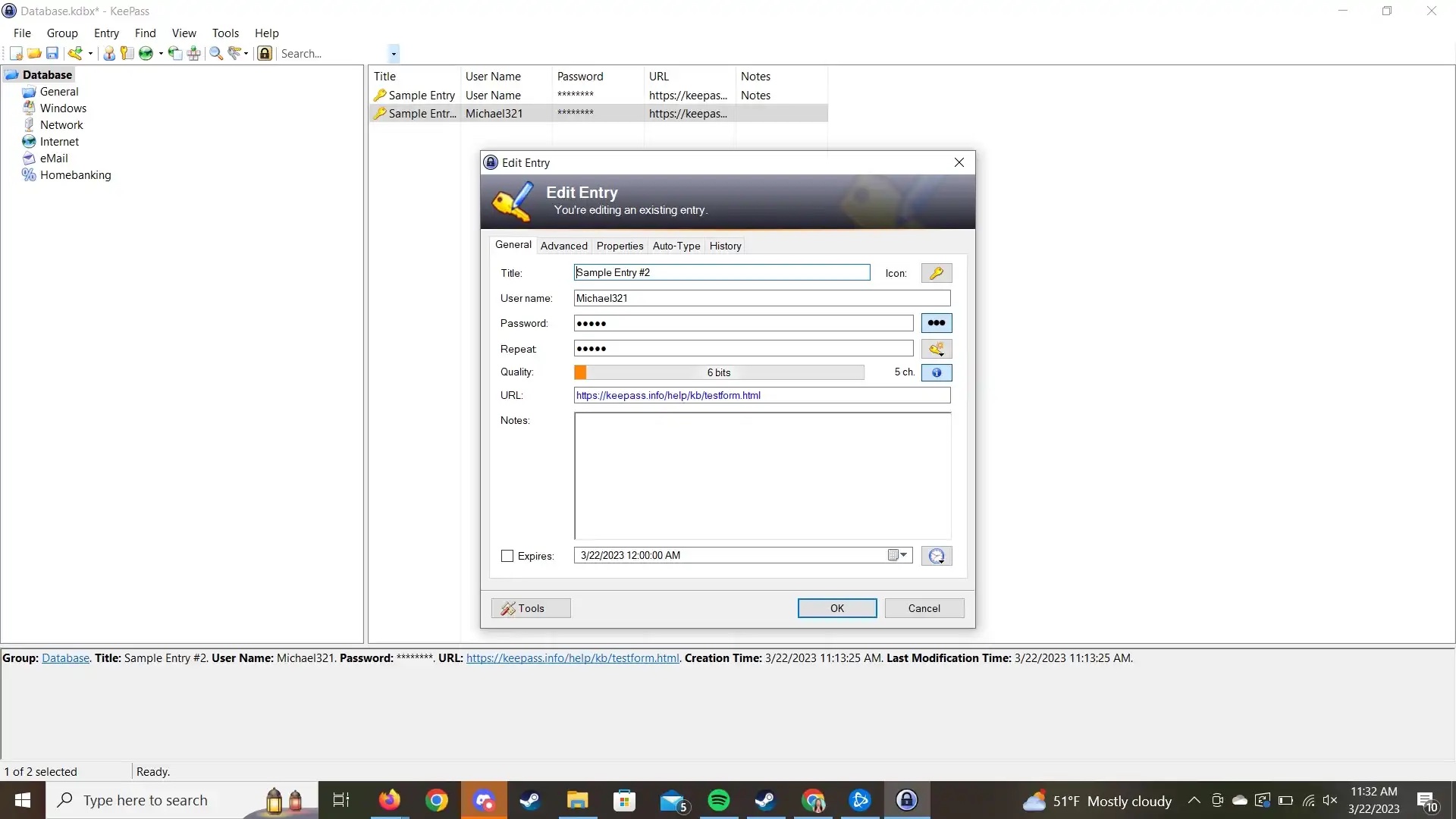

وفقًا لموقع Bleeping Computer ، ثغرة أمنية مُكتشفة حديثًا في تطبيق KeePass تُمكّن المهاجمين من استرداد كلمات المرور الرئيسية بنص عادي حتى مع قفل قاعدة البيانات أو إغلاق البرنامج. ولن يتوفر تصحيح لهذه الثغرة الأمنية الحرجة قبل أوائل يونيو/حزيران على أقرب تقدير.

أبلغ باحث أمني عن الثغرة الأمنية ونشر استغلالًا تجريبيًا يسمح للمهاجمين باستخراج كلمة المرور الرئيسية من الذاكرة للحصول عليها بنص عادي، حتى لو كانت قاعدة بيانات KeePass مغلقة، أو كان البرنامج مقفلاً، أو حتى غير مفتوح. عند استرجاع كلمة المرور من الذاكرة، يُفقد أول حرف أو حرفين منها، ولكن يُمكن تخمين السلسلة بأكملها.

كُتبت هذه الثغرة لنظام ويندوز، ولكن يُعتقد أن لينكس وماك أو إس معرضان للخطر أيضًا، لأن المشكلة تكمن في KeePass وليس في نظام التشغيل. لاستغلال كلمة المرور، يحتاج المهاجم إلى الوصول إلى جهاز كمبيوتر بعيد (يتم الحصول عليه عبر برنامج ضار) أو مباشرةً إلى جهاز الضحية.

وفقًا لخبراء الأمن، جميع إصدارات KeePass 2.x متأثرة. لكن برامج إدارة كلمات المرور الأخرى المتوافقة مع ملفات قاعدة بيانات KeePass، KeePass 1.x وKeePassXC وStrongbox، ليست متأثرة.

سيتم تضمين الإصلاح في إصدار KeePass 2.54، والذي من المتوقع إصداره في أوائل شهر يونيو.

ثغرة أمنية جديدة تضع KeePass في خطر حيث لا يوجد تصحيح متاح حتى الآن

تتوفر الآن نسخة تجريبية غير مستقرة من KeePass مع إجراءات تخفيفية موضعية، لكن تقريرًا من Bleeping Computer يقول إن باحث الأمن لم يتمكن من إعادة إنتاج سرقة كلمة المرور من الثغرة الأمنية.

مع ذلك، حتى بعد ترقية KeePass إلى إصدار ثابت، لا يزال بإمكانك عرض كلمات المرور في ملفات ذاكرة البرنامج. للحماية الكاملة، سيحتاج المستخدمون إلى مسح بيانات جهاز الكمبيوتر بالكامل عن طريق استبدال البيانات الموجودة، ثم إعادة تثبيت نظام تشغيل جديد.

وينصح الخبراء باستخدام برنامج جيد لمكافحة الفيروسات لتقليل احتمالية حدوث ذلك، ويجب على المستخدمين تغيير كلمة المرور الرئيسية لحساب KeePass الخاص بهم بمجرد توفر الإصدار الرسمي.

[إعلان 2]

رابط المصدر

تعليق (0)