Una operación de fraude publicitario de Android a gran escala denominada “SlopAds” fue desmantelada después de que 224 aplicaciones maliciosas en Google Play se usaran para generar 2.300 millones de solicitudes de anuncios por día.

El equipo de Inteligencia de Amenazas Satori de HUMAN descubrió la campaña de fraude publicitario. El equipo informa que las aplicaciones se han descargado más de 38 millones de veces y utilizan técnicas de ofuscación y sigilo para ocultar su comportamiento malicioso a Google y a las herramientas de seguridad.

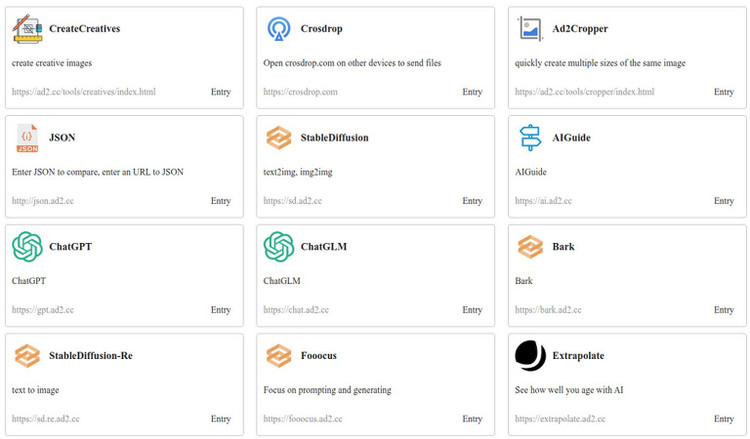

Casi 224 aplicaciones maliciosas vinculadas a la campaña de fraude publicitario SlopAds.

La campaña se implementó a nivel mundial , con instalaciones de aplicaciones en 228 países y un tráfico de SlopAds de 2300 millones de solicitudes de puja diarias. La mayor concentración de impresiones de anuncios provino de Estados Unidos (30%), seguido de India (10%) y Brasil (7%).

“Los investigadores denominaron a esta operación ‘SlopAds’ porque las aplicaciones asociadas con esta amenaza tienen una apariencia producida en masa, similar a una ‘basura de IA’, y se refieren a la colección de aplicaciones y servicios con temática de IA alojados en el servidor C2 del actor de la amenaza”, explicó HUMAN.

Fraude publicitario extremadamente sofisticado

El fraude publicitario implica múltiples niveles de tácticas de evasión para evitar ser detectado por el proceso de revisión de aplicaciones y el software de seguridad de Google.

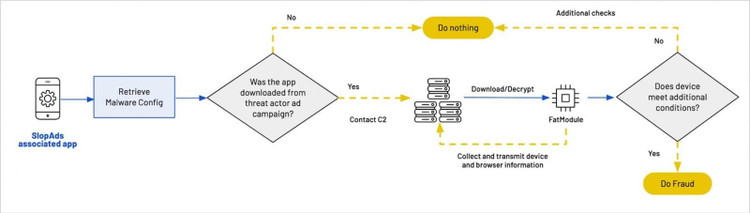

Si un usuario instala la aplicación SlopAd de forma orgánica a través de Play Store, y no desde uno de los anuncios de la campaña, la aplicación se comportará como una aplicación normal y realizará la función anunciada con normalidad.

Sin embargo, si determina que la aplicación fue instalada por un usuario que hizo clic en un enlace a través de una de las campañas publicitarias del actor de amenazas, el software utilizará Firebase Remote Config para descargar un archivo de configuración cifrado que contiene la URL del módulo de malware de fraude publicitario, el servidor de retiro de efectivo y la carga útil de JavaScript.

Luego, la aplicación determina si se instaló en el dispositivo de un usuario legítimo, en lugar de ser analizada por un investigador o un software de seguridad.

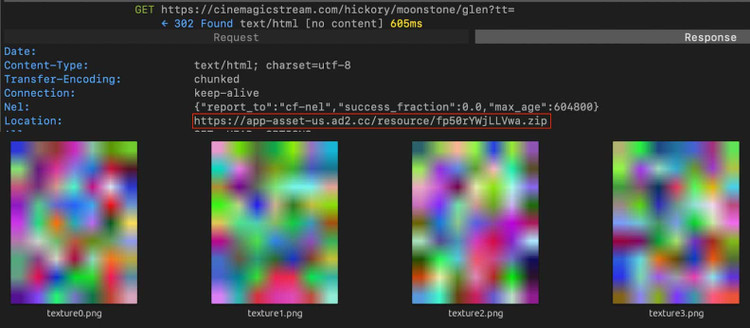

Si la aplicación pasa estas comprobaciones, descarga cuatro imágenes PNG que utilizan esteganografía para ocultar partes del APK malicioso, que se utilizan para llevar a cabo la propia campaña de fraude publicitario.

Una vez descargada, la imagen se descifra y se reinstala en el dispositivo para formar el malware completo "FatModule", que se utiliza para realizar fraudes publicitarios.

Una vez que se activa FatModule, utiliza un WebView oculto para recopilar información del dispositivo y del navegador, luego navega a dominios de fraude publicitario (recolección de dinero) controlados por el atacante.

Esto hace que el dispositivo consuma continuamente recursos, incluido el tráfico de datos, así como la duración de la batería y la memoria para acceder a sitios de publicidad silenciosa.

Estos dominios se hacen pasar por juegos y sitios web nuevos y muestran continuamente anuncios a través de pantallas WebView ocultas para generar más de 2 mil millones de impresiones y clics de anuncios fraudulentos por día, generando así ingresos para los atacantes.

HUMAN dijo que la infraestructura de la campaña incluía múltiples servidores de comando y control y más de 300 dominios publicitarios asociados, lo que sugiere que los atacantes planeaban expandir su alcance más allá de las 224 aplicaciones iniciales identificadas.

Desde entonces, Google ha eliminado todas las aplicaciones SlopAds de Play Store, y Google Play Protect de Android se ha actualizado para advertir a los usuarios que desinstalen cualquier aplicación presente en sus dispositivos.

Sin embargo, HUMAN advierte que la sofisticación de la campaña de fraude publicitario sugiere que el atacante probablemente adaptará su plan para intentarlo nuevamente en futuros ataques.

Si descargas una aplicación por accidente, no tienes que preocuparte por rastrearla. Sin embargo, los usuarios deben prestar atención en sus dispositivos; el sistema mostrará una notificación solicitando que la eliminen.

Esto se debe a que Google ha actualizado su aplicación de seguridad integrada en Android, Google Play Protect, para advertir a los usuarios que desinstalen cualquier aplicación maliciosa que pueda estar en sus teléfonos inteligentes o tabletas.

Fuente: https://khoahocdoisong.vn/kiem-tra-ngay-224-ung-dung-doc-hai-vua-bi-google-go-bo-post2149053682.html

![[Foto] El Secretario General To Lam asiste al I Congreso del Comité Central del Partido del Frente de la Patria y las Organizaciones de Masas Centrales.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/23/2aa63d072cab4105a113d4fc0c68a839)

![[Foto] El primer ministro Pham Minh Chinh preside la primera reunión del Comité Directivo Central sobre política de vivienda y mercado inmobiliario.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/9/22/c0f42b88c6284975b4bcfcf5b17656e7)

Kommentar (0)