طبق گزارش اداره ملی گردشگری ویتنام، هکرها ایمیلهایی با عناوین آشنا مانند: تأیید رزرو، شکایات مشتری، بهروزرسانی پرداخت، لغو رزرو... ارسال میکنند که تقریباً دقیقاً شبیه ایمیلهای واقعی طراحی شدهاند.

ایمیلها اغلب شامل لینکها یا فایلهای اکسلی هستند که وانمود میکنند فاکتور/اطلاعات رزرو هستند و حاوی بدافزار میباشند. به محض اینکه کاربر روی لینک کلیک کند یا پیوست را باز کند، بدافزار بلافاصله فعال میشود و به مهاجمان اجازه میدهد تا کنترل دستگاه را به دست بگیرند، دادهها را سرقت کنند، فعالیتها را رصد کنند و حتی به اعماق سیستم داخلی نفوذ کنند.

این ایمیلهای جعلی رابطهای کاربری پیچیدهای دارند که تشخیص ایمیلهای واقعی از جعلی را برای گیرندگان دشوار میکند، بهخصوص در دورهای که تقاضای رزرو اتاق در طول سال نو و سال نو قمری پیش رو بالاست.

تحقیقات متخصصان Bkav نشان میدهد که ClickFix از PureRAT استفاده میکند - نوعی بدافزار کنترل از راه دور که به هکرها اجازه میدهد کاربران را ردیابی کنند، حسابها را بدزدند، حملات را گسترش دهند و برای مدت طولانی پنهان شوند.

نکته قابل توجه این است که به نظر میرسد این کمپین تحت مدل «حمله به عنوان سرویس» فعالیت میکند، به این معنی که هر کسی میتواند ابزارها را خریداری کرده و بدون نیاز به مهارتهای فنی بالا حملاتی را انجام دهد که سطح خطر را افزایش میدهد.

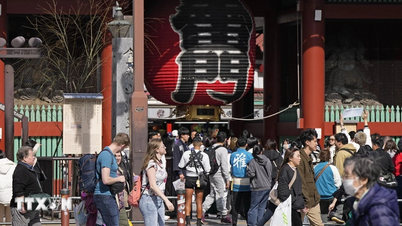

علاوه بر این، طبق گزارشی از شرکت خدمات اینترنتی Netcraft (بریتانیا)، یک کمپین کلاهبرداری آنلاین پیچیده وجود دارد که گردشگران را در سراسر جهان هدف قرار میدهد و کسانی را که قصد سفر دارند یا برای ورود به سیستم آماده میشوند، هدف قرار میدهد.

مجرمان سایبری ایمیلهای انبوهی را ارسال میکنند که خود را به جای شرکتهای مسافرتی معتبری مانند Airbnb، Booking.com، Expedia و Agoda جا میزنند تا اطلاعات شخصی و کارت اعتباری را سرقت کنند. این ایمیلهای حرفهای از لوگوها و طرحبندیهایی استفاده میکنند که مشابه نامههای رسمی هستند و حس فوریت ایجاد میکنند و از کاربران میخواهند که رزرو خود را ظرف ۲۴ ساعت تأیید کنند تا از لغو آن جلوگیری شود، که باعث میشود قربانیان بدون بررسی دقیق، عجله کنند و اقدام کنند.

این کمپین در فوریه ۲۰۲۵ آغاز شد و همچنان در حال رشد است. هکرها هر روز صدها دامنه جدید ثبت میکردند که در ۲۰ مارس به اوج خود یعنی ۵۱۱ رسید. پیچیدگی این کار در این است که وقتی کاربران روی لینک کلیک میکنند، قبل از رسیدن به سایت فیشینگ واقعی، از چندین مرحله واسطه عبور میکنند.

در صفحه فرود، قربانی یک رابط تأیید رزرو کامل، همراه با لوگوهای برند و یک کد امنیتی جعلی CAPTCHA را مشاهده میکند. پس از این مرحله، صفحه قبل از انجام تراکنش جعلی، جزئیات کامل کارت پرداخت را درخواست میکند و حتی اعتبار شماره کارت را نیز بررسی میکند.

این سایت جعلی همچنین یک پنجره چت پشتیبانی مشتری خودکار را نمایش میدهد و کاربران را تشویق میکند تا پیامکهای دریافتی از بانکهای خود را تأیید کنند، اما در واقع، این پیامکها هشدارهای تراکنش غیرمعمولی هستند که توسط بانک ارسال میشوند. Netcraft اعلام کرد که این سیستم از حداکثر ۴۳ زبان پشتیبانی میکند و به آن اجازه میدهد تا به مسافران در سراسر جهان حمله کند و قابلیت تغییر خودکار لوگو و رابط کاربری خود را بسته به قربانی دارد.

اداره ملی گردشگری ویتنام اظهار داشت که با توجه به فعالیت دهها هزار موسسه اقامتی در ویتنام بر روی پلتفرمهای رزرو آنلاین، خطر حمله به آنها رو به افزایش است، به ویژه هنگامی که بسیاری از بخشهای پذیرش یا رزرو به طور کامل در زمینه امنیت سایبری آموزش ندیدهاند. ایمیلهای جعلی دارای رابطهای کاربری پیچیدهای هستند که تشخیص بین ایمیلهای واقعی و جعلی را برای گیرندگان دشوار میکند، به خصوص در دوره تقاضای زیاد برای رزرو در طول سال نو و سال نو قمری پیش رو.

کارشناسان امنیتی به کاربران توصیه میکنند که بسیار هوشیار باشند، آدرس ایمیل ارسالی را با دقت بررسی کنند؛ پیوستها یا لینکهای عجیب را باز نکنند. دسترسی به پلتفرمهای رزرو را با استفاده از برنامه رسمی یا صفحه اصلی در اولویت قرار دهند.

در عین حال، لازم است سیستمهای نظارت بر ایمیل، نرمافزارهای آنتیویروس و راهحلهای تخصصی ضد بدافزار نیز پیادهسازی شوند. از آنجا که نرمافزار حفاظتی پیشفرض روی سیستمعامل فقط سطح اولیه دفاع را برآورده میکند، نمیتواند در برابر ویروسهای مدرن و باجافزارهایی که میتوانند برای مدت طولانی پنهان شوند، مبارزه کند.

منبع: https://nhandan.vn/canh-bao-nguy-co-lua-dao-truc-tuyen-vao-mua-cao-diem-du-lich-post925344.html

![[عکس] در کنار «کوهی از زباله» پس از سیل، ساکنان توی هوآ در تلاش برای بازسازی زندگی خود هستند](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F11%2F24%2F1763951389752_image-1-jpg.webp&w=3840&q=75)

![[ویدئو] اخبار امنیت سایبری داخلی از ۱۵ اکتبر تا ۱۵ نوامبر](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/24/1763960098856_sequence-1300-00-29-23still003-jpg.webp)

نظر (0)