طبق گزارش The Hacker News ، QakBot یک بدافزار شناختهشدهی ویندوز است که تخمین زده میشود بیش از ۷۰۰۰۰۰ رایانه را در سراسر جهان به خطر انداخته و کلاهبرداری مالی و همچنین باجافزار را تسهیل میکند.

وزارت دادگستری ایالات متحده (DoJ) اعلام کرد که این بدافزار از رایانههای قربانیان حذف شده و از ایجاد هرگونه آسیب بیشتر توسط آن جلوگیری میشود و مقامات بیش از ۸.۶ میلیون دلار ارز دیجیتال غیرقانونی را توقیف کردهاند.

این عملیات فرامرزی که فرانسه، آلمان، لتونی، رومانی، هلند، بریتانیا و ایالات متحده را با پشتیبانی فنی شرکت امنیت سایبری Zscaler درگیر کرد، بزرگترین اختلال مالی و فنی به رهبری ایالات متحده در زیرساختهای باتنت مورد استفاده مجرمان سایبری بود، اگرچه هیچ دستگیری اعلام نشد.

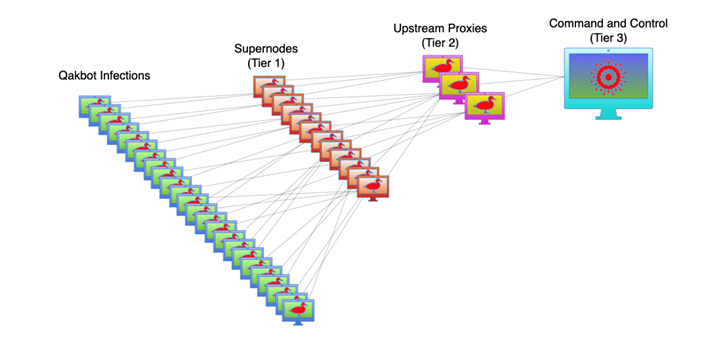

مدل کنترل باتنت QakBot

QakBot که با نامهای QBot و Pinkslipbot نیز شناخته میشود، فعالیت خود را به عنوان یک تروجان بانکی در سال ۲۰۰۷ آغاز کرد و سپس به عنوان مرکز توزیع بدافزارها، از جمله باجافزارها، در دستگاههای آلوده فعالیت خود را آغاز کرد. برخی از باجافزارهای QakBot شامل Conti، ProLock، Egregor، REvil، MegaCortex و Black Basta هستند. اعتقاد بر این است که اپراتورهای QakBot بین اکتبر ۲۰۲۱ تا آوریل ۲۰۲۳ تقریباً ۵۸ میلیون دلار باج از قربانیان دریافت کردهاند.

این بدافزار ماژولار که اغلب از طریق ایمیلهای فیشینگ توزیع میشود، مجهز به قابلیتهای اجرای فرمان و جمعآوری اطلاعات است. QakBot در طول حیات خود به طور مداوم بهروزرسانی شده است. وزارت دادگستری اعلام کرد رایانههای آلوده به این بدافزار بخشی از یک باتنت بودهاند، به این معنی که عاملان میتوانند از راه دور تمام رایانههای آلوده را به صورت هماهنگ کنترل کنند.

طبق اسناد دادگاه، این عملیات به زیرساخت QakBot دسترسی پیدا کرد که به آن اجازه داد تا ترافیک باتنت را از طریق سرورهای تحت کنترل FBI هدایت کند و در نهایت زنجیره تأمین مجرمان را غیرفعال کند. سرورها به رایانههای آسیبدیده دستور دادند تا یک حذفکننده نرمافزار طراحیشده برای حذف دستگاهها از باتنت QakBot را دانلود کنند و عملاً از توزیع اجزای بدافزار اضافی جلوگیری کنند.

QakBot با گذشت زمان پیچیدگی بیشتری از خود نشان داده و به سرعت تاکتیکهای خود را برای تطبیق با اقدامات امنیتی جدید تغییر میدهد. پس از آنکه مایکروسافت به طور پیشفرض ماکروها را در تمام برنامههای آفیس غیرفعال کرد، این بدافزار در اوایل سال جاری شروع به استفاده از فایلهای OneNote به عنوان یک عامل آلودگی کرد.

پیچیدگی و سازگاری همچنین در استفاده از فرمتهای فایل مختلف مانند PDF، HTML و ZIP در زنجیره حمله QakBot نهفته است. اکثر سرورهای فرماندهی و کنترل این بدافزار در ایالات متحده، انگلستان، هند، کانادا و فرانسه قرار دارند، در حالی که گمان میرود زیرساخت پشتی آن در روسیه واقع شده باشد.

QakBot، مانند Emotet و IcedID، از یک سیستم سرور سه لایه برای کنترل و ارتباط با بدافزار نصب شده روی رایانههای آلوده استفاده میکند. هدف اصلی سرورهای اصلی و ثانویه، انتقال ارتباطات رمزگذاری شده بین رایانههای آلوده و سرور لایه سوم است که باتنت را کنترل میکند.

تا اواسط ژوئن ۲۰۲۳، ۸۵۳ سرور ردیف ۱ در ۶۳ کشور شناسایی شدهاند که سرورهای ردیف ۲ به عنوان پروکسی برای پنهان کردن سرور کنترل اصلی عمل میکنند. دادههای جمعآوریشده توسط Abuse.ch نشان میدهد که همه سرورهای QakBot اکنون آفلاین هستند.

طبق گزارش HP Wolf Security، QakBot همچنین با ۱۸ زنجیره حمله و ۵۶ کمپین، یکی از فعالترین خانوادههای بدافزار در سهماهه دوم ۲۰۲۳ بوده است. این نشان دهنده روند گروههای جنایتکار است که سعی میکنند به سرعت از آسیبپذیریهای موجود در دفاع شبکه برای سود غیرقانونی سوءاستفاده کنند.

لینک منبع

![گذار دونگ نای OCOP: [ماده 3] پیوند گردشگری با مصرف محصولات OCOP](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/10/1762739199309_1324-2740-7_n-162543_981.jpeg)

نظر (0)