Des experts en sécurité viennent de découvrir une campagne malveillante qui vole les codes OTP sur les appareils Android du monde entier, en infectant des milliers de bots Telegram avec un logiciel malveillant.

Des chercheurs de la société de sécurité Zimperium ont découvert cette campagne malveillante et la suivent depuis février 2022. Ils indiquent avoir détecté au moins 107 000 échantillons de logiciels malveillants différents liés à cette campagne.

Ce logiciel malveillant traque les messages contenant des codes OTP provenant de plus de 600 marques internationales, dont certaines comptent des centaines de millions d'utilisateurs. Le mobile des pirates est financier.

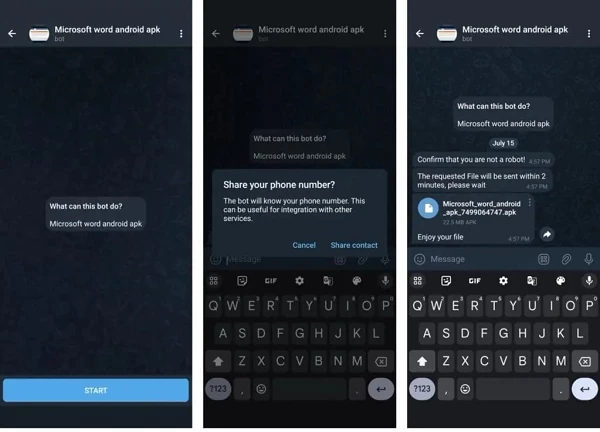

|

| Un bot Telegram demande aux utilisateurs de fournir leur numéro de téléphone pour envoyer un fichier APK. |

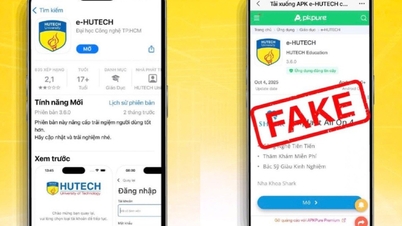

Selon Zimperium, les logiciels malveillants voleurs de SMS sont distribués via des publicités malveillantes ou des bots Telegram, qui communiquent automatiquement avec les victimes. Les pirates informatiques utilisent deux scénarios pour attaquer.

Dans le premier cas, la victime est incitée à accéder à de faux sites Google Play. Dans le second cas, le bot Telegram promet de fournir des applications Android piratées, mais exige d'abord un numéro de téléphone pour recevoir le fichier APK. Ce numéro sert ensuite à créer un nouveau fichier APK, permettant ainsi aux pirates de localiser et d'attaquer la victime ultérieurement.

Zimperium a indiqué que la campagne malveillante a utilisé 2 600 bots Telegram pour promouvoir divers fichiers APK Android, contrôlés par 13 serveurs de commande et de contrôle. Les victimes étaient réparties dans 113 pays, mais la plupart se trouvaient en Inde et en Russie. On en comptait également aux États-Unis, au Brésil et au Mexique. Ces chiffres révèlent l'ampleur et la sophistication de l'opération.

Les experts ont découvert que le logiciel malveillant transmettait les SMS capturés à une API du site web « fastsms.su ». Ce site vend l'accès à des numéros de téléphone virtuels à l'étranger, permettant de s'anonymiser et de s'authentifier sur les plateformes et services en ligne. Il est probable que les appareils infectés aient été exploités à l'insu des victimes.

De plus, en autorisant l'accès aux SMS, les victimes permettent aux logiciels malveillants de lire leurs messages et de voler des informations sensibles, notamment les codes OTP lors de la création d'un compte et de l'authentification à deux facteurs. Par conséquent, leurs factures de téléphone peuvent exploser ou elles peuvent se retrouver malgré elles impliquées dans des activités illégales, traçables jusqu'à leurs appareils et numéros de téléphone.

Pour éviter de tomber dans le piège des personnes mal intentionnées, les utilisateurs d'Android ne doivent pas télécharger de fichiers APK en dehors de Google Play, ne pas autoriser l'accès à des applications non liées et s'assurer que Play Protect est activé sur leur appareil.

Source : https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

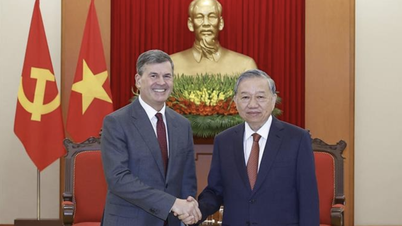

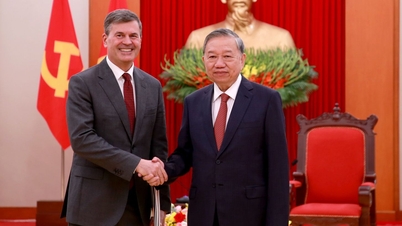

![[Photo] Le secrétaire général To Lam reçoit le directeur de l'Académie d'administration publique et d'économie nationale auprès du président de la Fédération de Russie](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F08%2F1765200203892_a1-bnd-0933-4198-jpg.webp&w=3840&q=75)

Comment (0)