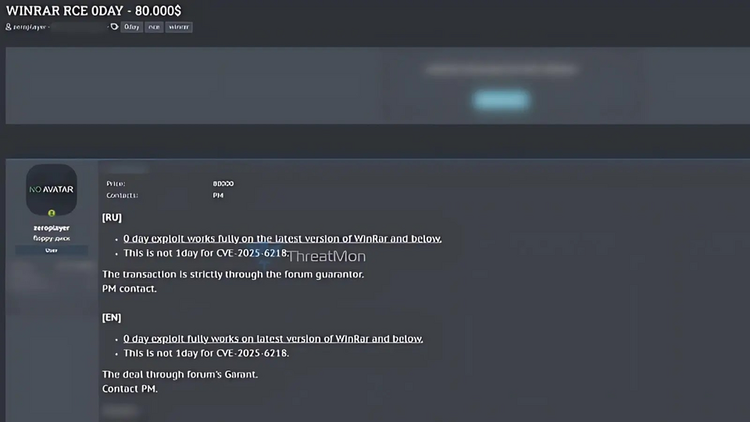

WinRAR, un outil populaire de compression et de décompression de fichiers utilisé sur des centaines de millions d'ordinateurs, est la cible de pirates informatiques après qu'une grave vulnérabilité RCE (exécution de code à distance) zero-day a été vendue sur le marché noir pour un montant pouvant atteindre 80 000 $.

Ce qui est effrayant ici, c'est que cette vulnérabilité n'est pas une copie d'une ancienne vulnérabilité publiée précédemment (CVE-2025-6218), mais une menace complètement nouvelle, inconnue de tous, sans correctif, et qui existe toujours discrètement dans les versions de WinRAR, de l'ancienne à la nouvelle.

Un clic, tout le système est en danger

Cette vulnérabilité permet à un attaquant d'injecter du code malveillant dans le système de la victime simplement en ouvrant un fichier compressé « spécialement conçu ». Nul besoin d'exécuter le fichier ni d'accorder une autorisation : un simple double-clic suffit pour le décompresser.

Imaginez recevoir un e-mail contenant un fichier .rar en pièce jointe et, lorsque vous l'ouvrez, découvrir qu'il s'agit… d'une carte d'anniversaire ou d'un contrat. Mais en réalité, en une fraction de seconde, un logiciel malveillant s'est exécuté silencieusement en arrière-plan et a brisé la couche de sécurité.

WinRAR étant largement utilisé, des utilisateurs individuels aux entreprises, le prix de 80 000 USD (plus de 2 milliards de VND) pour cette vulnérabilité n'est pas cher, c'est une « denrée rare » dans le monde souterrain, et garantit presque que les attaques ne seront pas détectées.

Vulnérabilité de la plateforme

À noter : cette faille de sécurité affecte plusieurs versions de WinRAR, et pas seulement la dernière. Cela suggère qu'il s'agit probablement d'un défaut d'architecture, et non d'une simple erreur de codage dans une mise à jour récente.

WinRAR, parce qu'il existe depuis des décennies et qu'il possède de nombreuses fonctionnalités complexes, est un « terrain fertile » que les méchants peuvent exploiter.

Les experts en sécurité considèrent les vulnérabilités zero-day comme celle-ci comme un véritable cauchemar, car elles ne présentent aucun signe de détection, aucun correctif et aucune défense traditionnelle suffisamment efficace. Lorsque la vulnérabilité n'est pas encore connue, les utilisateurs ne peuvent qu'être confiants.

Que doivent faire les utilisateurs ?

En attendant que les développeurs de WinRAR confirment et corrigent le bug, la meilleure mesure de prévention temporaire consiste à ne pas ouvrir de fichiers compressés provenant de sources inconnues, notamment d'e-mails ou de liens suspects. Voici quelques mesures d'urgence :

- Utiliser le sandbox lors de l'ouverture de fichiers compressés

- Passer temporairement à un autre outil de compression avec de meilleurs contrôles de sécurité

- Mettre à jour et surveiller régulièrement les canaux d'alerte de sécurité réputés

Les experts en cybersécurité surveillent de près cette situation, car une fois la vulnérabilité exploitée dans des attaques réelles, les conséquences ne s’arrêteront pas à quelques ordinateurs infectés.

Source : https://khoahocdoisong.vn/tin-tac-rao-ban-loi-zero-day-tren-winrar-voi-gia-2-ty-dong-post1555133.html

![[Vidéo] Les prévisions de baisse des scores de référence des universités de milieu de classement](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/7/18/be12c225d0724c00a7e25facc6637cb9)

![[Infographie] En 2025, 47 produits obtiendront l'OCOP national](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/5d672398b0744db3ab920e05db8e5b7d)

Comment (0)