ב-26 ביוני, מומחי קספרסקי הודיעו על גילוי תוכנת ריגול חדשה בשם SparkKitty, שנועדה לתקוף סמארטפונים המשתמשים במערכות ההפעלה iOS ואנדרואיד, ולאחר מכן לשלוח תמונות ומידע על המכשירים מטלפונים נגועים לשרת של התוקף.

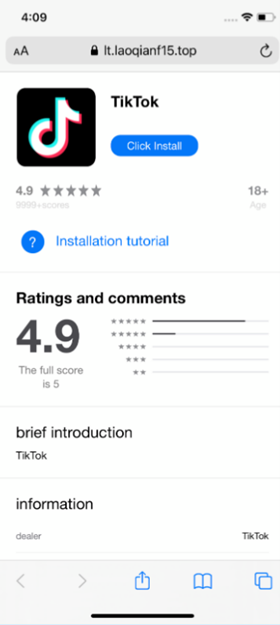

SparkKitty מוטמע באפליקציות עם תוכן הקשור למטבעות קריפטוגרפיים והימורים, כמו גם בגרסה מזויפת של אפליקציית טיקטוק. אפליקציות אלו מופצות לא רק דרך App Store ו-Google Play, אלא גם באתרי פישינג.

על פי ניתוח מומחים, מטרת הקמפיין הזה עשויה להיות גניבת מטבעות קריפטוגרפיים ממשתמשים בדרום מזרח אסיה ובסין. משתמשים בווייטנאם נמצאים גם הם בסיכון לאיום דומה.

קספרסקי הודיעה לגוגל ולאפל לטפל ביישומים הזדוניים שהוזכרו לעיל. מספר פרטים טכניים מצביעים על כך שקמפיין התקיפה החדש קשור ל-SparkCat - סוס טרויאני שזוהה בעבר. SparkCat היא הנוזקה הראשונה בפלטפורמת iOS הכוללת מודול זיהוי תווים אופטי (OCR) משולב לסריקת ספריות תמונות של משתמשים, תוך גניבת צילומי מסך המכילים סיסמאות או ביטויי שחזור של ארנקי מטבעות קריפטוגרפיים.

בעקבות SparkCat, זו הפעם השנייה השנה שחוקרי קספרסקי זיהו תוכנות זדוניות לגניבת טרויאנים בחנות האפליקציות.

בחנות האפליקציות, נוזקה טרויאנית זו מוסווית לאפליקציה הקשורה למטבעות קריפטוגרפיים בשם 币coin. בנוסף, באתרי פישינג שנועדו לחקות את ממשק האפליקציות של אייפון, פושעי סייבר מפיצים נוזקה זו במסווה של טיקטוק וכמה משחקי הימורים.

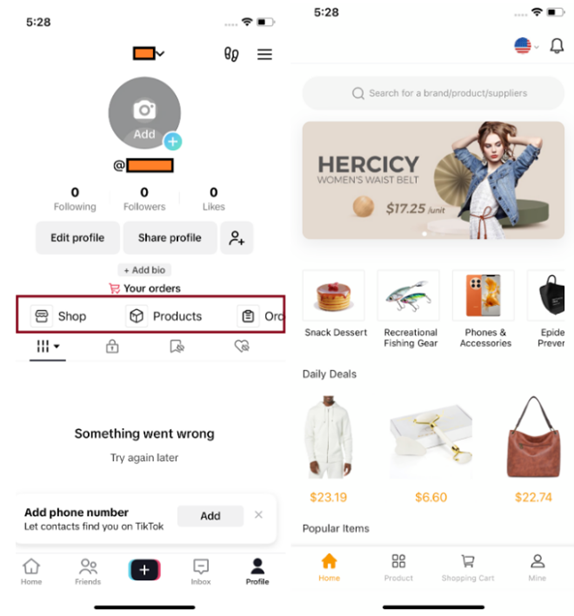

סרגיי פוזאן, אנליסט תוכנות זדוניות בקספרסקי, הצהיר: "אתרים מזויפים הם אחד הערוצים הנפוצים ביותר להפצת תוכנות זדוניות טרויאניות, שבהן האקרים מנסים להערים על משתמשים לגשת ולהתקין תוכנות זדוניות באייפונים שלהם. במערכת ההפעלה iOS, עדיין ישנן כמה שיטות לגיטימיות עבור משתמשים להתקין אפליקציות מחוץ לחנות האפליקציות. במתקפה זו, האקרים ניצלו כלי פיתוח - שנועד להתקין אפליקציות באופן פנימי בתוך עסקים. בגרסת TikTok הנגועה, מיד לאחר שהמשתמש התחבר, התוכנה הזדונית גנבה תמונות מגלריית הטלפון והכניסה בסתר קישור מוזר לדף הפרופיל של הקורבן. מה שמדאיג הוא שקישור זה הוביל לחנות שמקבלת רק תשלומי קריפטו, מה שמגביר עוד יותר את החששות שלנו לגבי קמפיין זה."

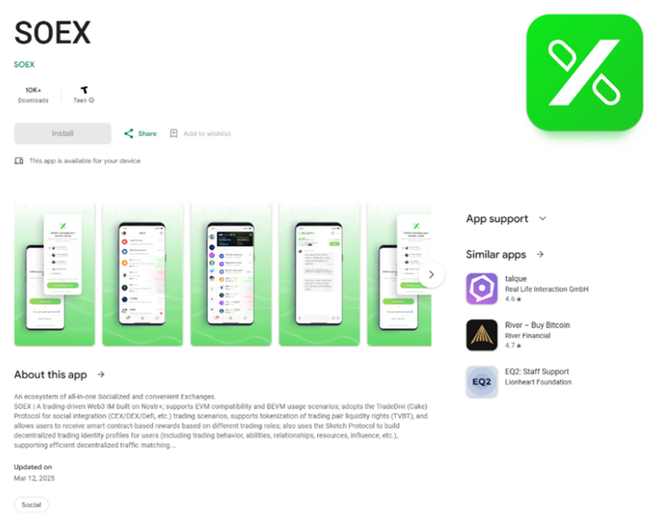

במערכת ההפעלה אנדרואיד, תוקפים מכוונים למשתמשים הן ב-Google Play והן באתרי צד שלישי על ידי הסוואת תוכנות זדוניות כשירותים הקשורים למטבעות קריפטוגרפיים. דוגמה אחת לאפליקציה נגועה היא SOEX - אפליקציית מסרים עם פונקציונליות משולבת של מסחר במטבעות קריפטוגרפיים, אשר הורידה מעל 10,000 פעמים מהחנות הרשמית שלה.

בנוסף, מומחים גילו גם קבצי APK (קבצי התקנה של אפליקציות אנדרואיד, שניתן להתקין ישירות מבלי לעבור דרך Google Play) של אפליקציות נגועות אלו באתרי צד שלישי, הנחשבים קשורים לקמפיין ההתקפה הנ"ל.

אפליקציות אלו מקודמות כפרויקטים של השקעה במטבעות קריפטוגרפיים. ראוי לציין כי אתרי האינטרנט המפיצים את האפליקציות מקודמים באופן נרחב גם ברשתות החברתיות, כולל יוטיוב.

דמיטרי קלינין, אנליסט תוכנות זדוניות בקספרסקי, הצהיר: "לאחר ההתקנה, יישומים אלה פועלים כמתואר בתחילה. עם זאת, במהלך ההתקנה, הם חודרים בשקט למכשיר ושולחים אוטומטית תמונות מגלריית הקורבן לתוקף. תמונות אלה עשויות להכיל מידע רגיש שהאקרים מחפשים, כגון קודי שחזור ארנקי מטבעות קריפטוגרפיים, המאפשרים להם לגנוב את הנכסים הדיגיטליים של הקורבן. ישנם סימנים עקיפים רבים לכך שקבוצת התוקפים מכוונת לנכסים הדיגיטליים של המשתמשים: יישומים נגועים רבים קשורים למטבעות קריפטוגרפיים, והגרסה הנגועה במטבעות זדוניים של טיקטוק משלבת גם חנות שמקבלת רק תשלומים במטבעות קריפטוגרפיים."

כדי להימנע מלהפוך לקורבן של תוכנה זדונית זו, קספרסקי ממליצה למשתמשים לנקוט באמצעי הבטיחות הבאים:

- אם התקנתם בטעות אחת מהאפליקציות הנגועות, הסירו אותה במהירות מהמכשיר שלכם ואל תשתמשו בה שוב עד שייצא עדכון רשמי שיסיר לחלוטין את התכונות הזדוניות.

- הימנעו משמירת צילומי מסך המכילים מידע רגיש בספריית התמונות שלכם, במיוחד תמונות עם קודי שחזור לארנקי מטבעות קריפטוגרפיים. במקום זאת, משתמשים יכולים לאחסן פרטי התחברות באפליקציות ייעודיות לניהול סיסמאות.

- התקינו תוכנת אבטחה אמינה כדי למנוע את הסיכון להדבקה בתוכנות זדוניות. עבור מערכת ההפעלה iOS עם ארכיטקטורת האבטחה הייחודית שלה, הפתרון של קספרסקי יזהיר אתכם אם יזהה שהמכשיר משדר נתונים לשרת פיקוד ובקרה של האקר, ויחסום את העברת הנתונים הזו.

- כאשר אפליקציה מבקשת גישה לספריית התמונות, על המשתמשים לשקול היטב האם הרשאה זו אכן נחוצה לתפקוד העיקרי של האפליקציה.

מקור: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[תמונה] תמונות שדלפו לקראת טקס פרסי הפעולה הקהילתית 2025.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765882828720_ndo_br_thiet-ke-chua-co-ten-45-png.webp&w=3840&q=75)

![[חי] טקס פרסי פעולה קהילתית 2025](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765899631650_ndo_tr_z7334013144784-9f9fe10a6d63584c85aff40f2957c250-jpg.webp&w=3840&q=75)

![[תמונה] ראש הממשלה פאם מין צ'ין מקבל את פניה של שרת החינוך והספורט של לאוס, תונגסלית מנגנורק](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765876834721_dsc-7519-jpg.webp&w=3840&q=75)

![[תמונה] ראש הממשלה פאם מין צ'ין מקבל את פני מושל מחוז טוצ'יגי (יפן)](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F16%2F1765892133176_dsc-8082-6425-jpg.webp&w=3840&q=75)

תגובה (0)