システムを麻痺させたサイバー攻撃から5日が経過した本日3月29日、VNDIRECT社は4月1日から業務を再開する予定であると発表しました。アクセス不能インシデントは最大7日間続き、攻撃の深刻さを示すとともに、組織や企業の情報技術システムにおける潜在的な未検出のセキュリティ脆弱性によるリスクに対する懸念を引き起こしています。

SCSスマートサイバーセキュリティ社のCEO、ゴ・トゥアン・アン氏は、身代金要求型攻撃は目新しいものではないものの、ベトナムでは小規模にしか発生していないと述べた。「VNDIRECTを標的とした攻撃は、ベトナムで記録された史上最大のデータ暗号化攻撃と言えるでしょう。ユーザーに甚大な影響を与えています」とトゥアン・アン氏は評価した。

サイバー攻撃に対して 100% 安全な情報セキュリティ システムはありません。

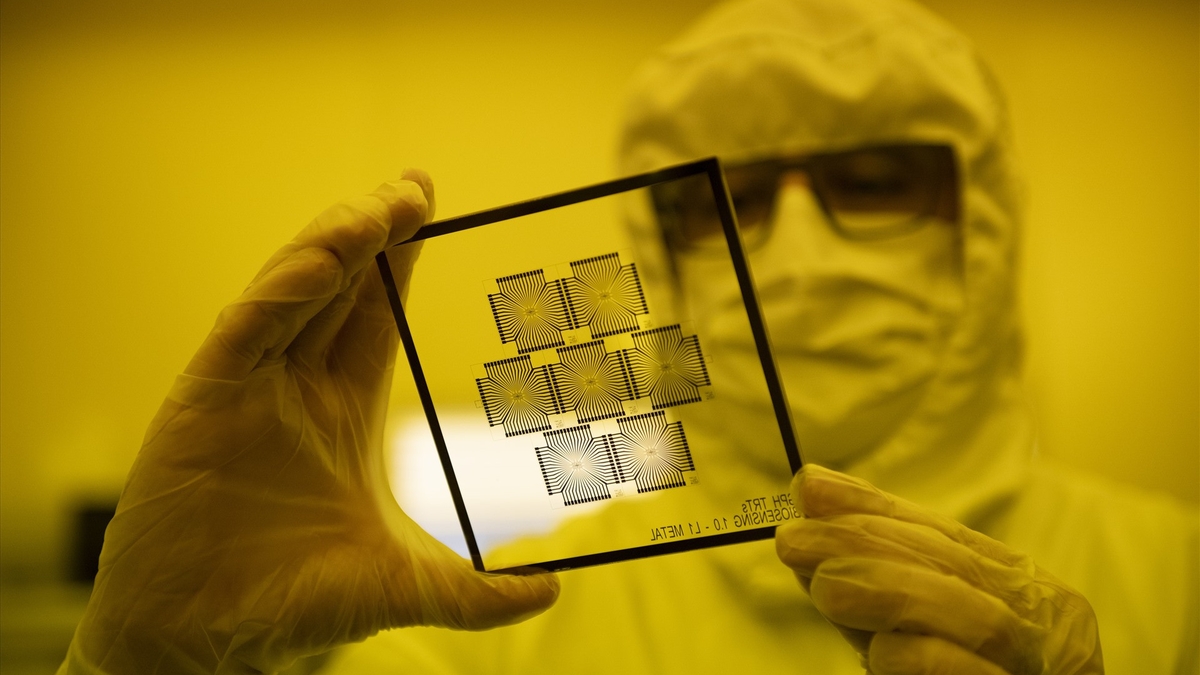

専門家はまた、セキュリティホールや脆弱性が日々出現する可能性があるため、今日の情報セキュリティシステムとネットワークセキュリティが100%安全であると断言することは「不可能」だと指摘した。ハッカーは攻撃の抜け穴を見つけるために、定期的に調査、テストを行い、グローバルスキャンツールを使用している。彼らは、パッチが適用されていない脆弱性のあるシステムやソフトウェアを探し出し、侵入することで破壊行為を実行したり、金銭的・政治的な目的に利用したりする。

SCSのCEOは、「今回の事件は、大量のデータを含む大規模な情報技術(IT)システムを導入する私たち全員への警告です。効率を最大限に高めるには、インテリジェントな安全監視、異常検知システム、そしてネットワークセキュリティへの高い優先順位を組み合わせた保護システムが必要です」と強調しました。

サイバーセキュリティ企業NCSの技術ディレクター、ヴー・ゴック・ソン氏も同様の見解を示し、企業や金融機関を標的としたサイバーセキュリティインシデントは常にユーザーと市場に大きなリスクをもたらすとコメントした。「今回のインシデントは教訓であり、企業や金融機関が今後このような不幸なインシデントが発生しないよう、システムを迅速に見直すための警鐘となる」と述べた。

NCSのリーダーは、ベトナムが世界と繋がっているため、ハッカー集団が国内の企業や組織を標的にするのは目新しいことではないと説明した。これらの集団の活動手法はますます洗練され、非常に高度な技術を駆使しているため、ベトナムが国際基準と水準を満たすサイバー防御システムを備えていなければ、攻撃を防ぐことは非常に困難になると同氏は述べた。

ハッカー集団は標的システムの脆弱性をスキャンして侵入口を見つけ出し、その後「溶け込んで」待ち伏せし、長期間にわたって情報を収集してから、被害をもたらす攻撃を実行することが多いと、ヴー・ゴック・ソン氏は述べた。「私たちの計算では、ほとんどの攻撃において、ハッカーは顧客が気付く前に侵入しています。その多くはソフトウェアの脆弱性を悪用したものです。攻撃が実際に発生して初めて、人々はセキュリティホールの存在に気づくのです」と、ヴー・ゴック・ソン氏は語った。

両サイバーセキュリティ専門家は、企業や組織は現状を踏まえ、バックアップや迅速な対応を含む情報セキュリティソリューションを構築する必要があると述べた。各部門は、メインシステムと同様のシステムを確保し、インシデント発生時に可能な限り迅速に、場合によっては数分以内に切り替えて被害を最小限に抑えられるよう、隔離する必要がある。

脆弱性は常に存在し、容易に検出できないため、継続的なネットワークセキュリティ監視も不可欠です。不正侵入が発生した場合は、早期に検知する必要があります。早期検知が実現すればするほど、攻撃の阻止率が向上し、企業、顧客、そして市場へのリスクと損害を最小限に抑えることができます。

ベトナムでは、 情報通信省が4層防御モデルを導入しています。これに従い、各企業は4層のセキュリティ防御体制を構築する必要があります。具体的には、専門のサイバーセキュリティ部隊の定期的な配置、独立した監視チームの雇用、定期的なシステムスキャンと評価の実施、そして国家サイバーセキュリティ監視システムへの接続です。

[広告2]

ソースリンク

![[写真] ダナン:数百人が嵐13号後の重要な観光ルートの清掃に協力](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/07/1762491638903_image-3-1353-jpg.webp)

コメント (0)