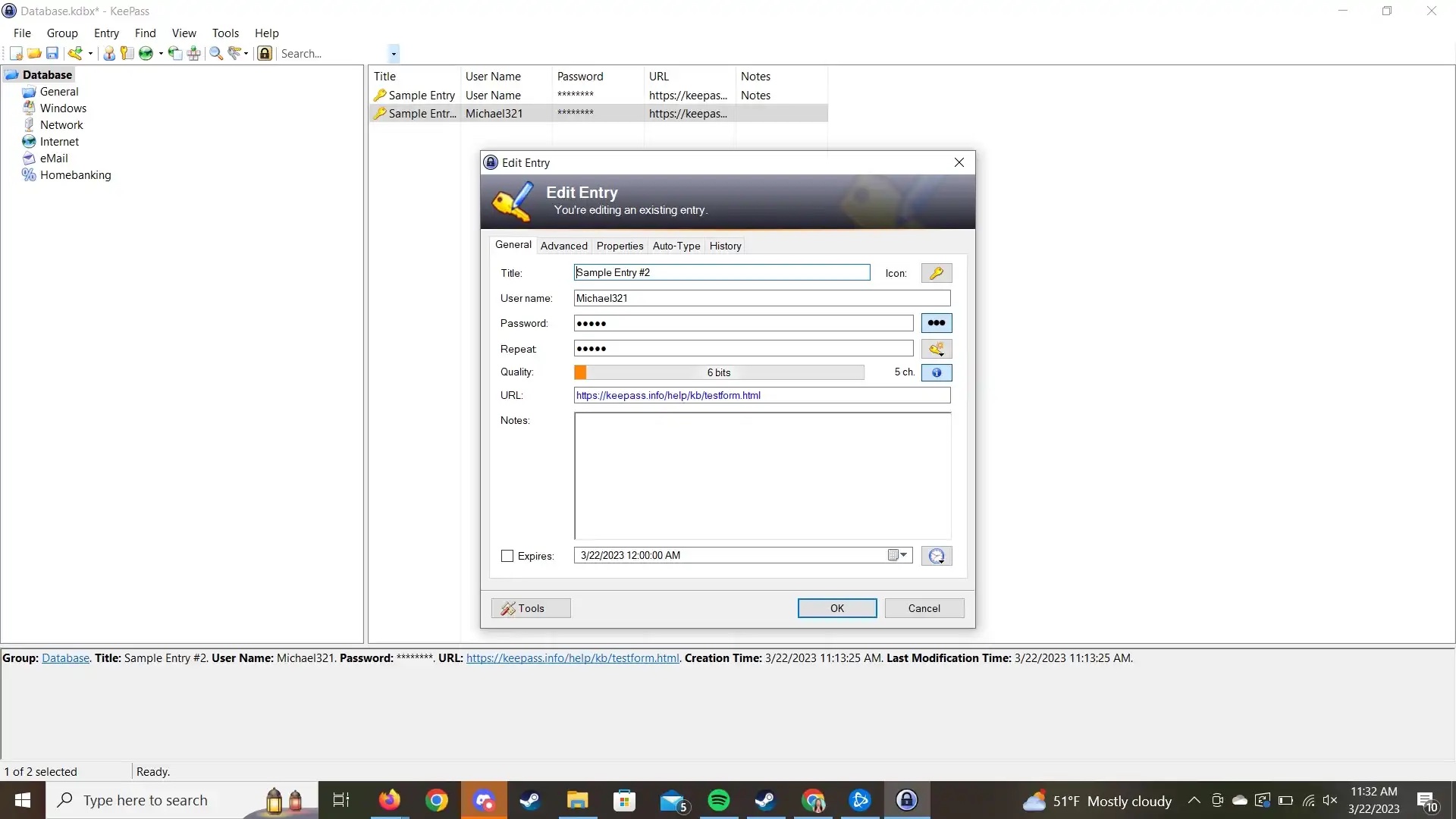

Bleeping Computerによると、KeePassアプリケーションに新たに発見されたメモリダンプ脆弱性により、データベースがロックされているかプログラムが終了している場合でも、攻撃者がマスターパスワードを平文で取得できる可能性があるとのことです。この重大な脆弱性に対するパッチは、早くても6月上旬まで提供されません。

セキュリティ研究者がこの脆弱性を報告し、概念実証エクスプロイトを公開しました。このエクスプロイトにより、攻撃者はメモリスクレイピングを実行してマスターパスワードを平文で取得することが可能になります。KeePassデータベースが閉じられている場合、プログラムがロックされている場合、あるいは開いていない場合でも可能です。メモリからパスワードを取得すると、最初の1~2文字が欠落しますが、文字列全体を推測することが可能になります。

このエクスプロイトはWindows向けに作成されましたが、LinuxとmacOSも脆弱性を抱えていると考えられています。これは、問題がオペレーティングシステムではなくKeePass自体に存在するためです。パスワードを悪用するには、攻撃者はリモートコンピュータ(マルウェア経由で取得)にアクセスするか、被害者のマシンに直接アクセスする必要があります。

セキュリティ専門家によると、KeePass 2.xの全バージョンが影響を受けます。ただし、KeePass 1.x、KeePassXC、Strongbox(KeePassデータベースファイルと互換性のある他のパスワードマネージャー)は影響を受けません。

この修正は、6月上旬にリリースされる可能性のあるKeePassバージョン2.54に含まれる予定です。

新たなセキュリティ欠陥によりKeePassが危険にさらされているが、パッチはまだ提供されていない

現在、KeePass には緩和策が講じられた不安定なベータ版が存在しますが、 Bleeping Computerの報告によると、セキュリティ研究者は脆弱性を利用したパスワード盗難を再現することができなかったとのことです。

ただし、KeePassを修正版にアップグレードした後でも、プログラムのメモリファイルからパスワードを閲覧することは可能です。完全な保護を実現するには、既存のデータを上書きしてコンピューターを完全に消去し、新しいオペレーティングシステムを再インストールする必要があります。

専門家は、優れたウイルス対策プログラムを使用すればその可能性を最小限に抑えられるとアドバイスしており、ユーザーは公式バージョンが利用可能になったら KeePass のマスター パスワードを変更する必要があるとのことです。

[広告2]

ソースリンク

![[写真] ホーチミン市の若者がよりきれいな環境を求めて行動を起こす](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762233574890_550816358-1108586934787014-6430522970717297480-n-1-jpg.webp)

![[写真] グエン・ズイ・ゴック同志がハノイ党委員会書記に就任](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/04/1762234472658_a1-bnd-5518-8538-jpg.webp)

コメント (0)