중국 공산당 제14차 전국대표대회에 제출할 초안문서에 대한 의견을 수집하는 활동을 악용하여 악의적인 행위자들이 악성 소프트웨어를 설치해 방해 활동을 벌이고 정보 데이터를 훔쳤습니다.

하노이 시 경찰 사이버보안 및 첨단범죄예방국은 상황 파악 작업을 통해 맬웨어 Valley RAT은 제어 서버 주소(C2)인 27.124.9.13, 포트 5689에 연결되며, "DRAFT RESOLUTION CONGRESSION.exe"라는 파일에 숨겨져 있습니다. 해커들은 의회에 제출된 초안 문서에 대한 의견을 수집하는 활동을 이용하여 사용자들을 속여 민감한 정보 도용, 개인 계정 도용, 문서 도용, 다른 컴퓨터에 악성코드 유포 등 위험한 행위를 설치하고 실행하도록 유도합니다.

분석 결과, 해당 악성코드는 사용자 컴퓨터에 설치된 후 컴퓨터가 시작될 때마다 자동으로 실행되어 해커가 제어하는 원격 제어 서버에 연결하여 위와 같은 위험한 활동을 계속 수행하는 것으로 나타났습니다. 분석 결과를 확장하여, 해커가 최근 유포한 C2 서버에 연결된 다른 악성코드 파일들을 탐지했습니다.

(1) FINANCIAL REPORT2.exe 또는 BUSINESS INSURANCE PAYMENT.exe

(2) 정부의 긴급 공식 파견.exe

(3) 세무신고 지원.exe

(4) 파티 활동을 평가하는 공식 문서.exe 또는 승인 양식.exe

(5) 3분기 보고서 회의록.exe

사이버보안 및 첨단범죄예방부는 사전 예방을 위해 하노이 경찰 사람들에게 추천해주세요:

- 주의하세요. 출처가 불분명한 파일(특히 .exe, .dll, .bat, .msi 등의 확장자를 가진 실행 파일)을 다운로드, 설치 또는 열지 마세요.

- 의심스러운 파일을 탐지하기 위해 해당 부서 및 지역의 정보 시스템을 점검하십시오. 사고가 기록되면 감염된 기기를 격리하고 인터넷 연결을 끊은 후 국가사이버보안센터에 신고하여 지원을 요청하십시오.

- 숨겨진 맬웨어를 탐지하고 제거할 수 있는 최신 보안 소프트웨어(EDR/XDR)로 전체 시스템을 검사하세요. 권장 사용 환경: Avast, AVG, Bitdefender(무료 버전) 또는 최신 Windows Defender를 사용하세요.

참고: 카스퍼스키 무료 버전은 아직 이 맬웨어를 감지하지 못했습니다.

- 수동 스캐닝:

+ 프로세스 탐색기에서 프로세스에 디지털 서명이 없거나 가짜 텍스트 파일 이름이 있는지 확인하세요.

+ tcpview를 확인하여 네트워크 연결을 확인하세요. IP 27[.]124[.]9[.]13에 대한 연결이 감지되면 즉시 처리해야 합니다.

- 관리자는 방화벽을 긴급히 차단하여 악성 IP 주소 27.124.9.13에 대한 접근을 방지해야 합니다.

출처: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[사진] 팜민친 총리, 우수교사 대표단과 만남](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

![[사진] 2025년 지역사회 행동 어워드 최종 라운드 파노라마](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

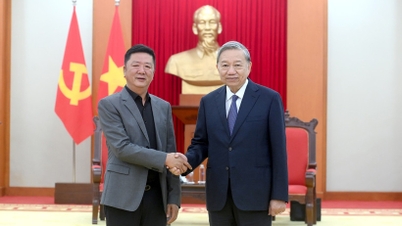

![[사진] 토람 사무총장, 럭스셰어-ICT 그룹(중국) 부사장 접견](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

댓글 (0)