베트남의 시스템들을 대상으로 하는 랜섬웨어 공격 그룹이 다수 활동하고 있습니다.

정보통신부 산하 정보보안국 소속 국가사이버보안모니터링센터(NCSC)와 공안부 산하 A05 국가사이버보안센터의 기술 시스템에서 기록된 데이터에 따르면 최근 랜섬웨어 공격 그룹들이 베트남 기업 및 단체를 집중적으로 공격하고 있는 것으로 나타났습니다.

3월 말 이후 베트남의 정보 시스템을 대상으로 한 랜섬웨어 공격이 증가하는 가운데, 사이버보안부는 4월 6일 베트남의 기관, 단체, 기업을 겨냥한 랜섬웨어 공격이 사이버 공간에서도 나타나고 있다고 발표했습니다.

국가보안센터(NCSC)의 모니터링 시스템에 따르면 랜섬웨어 공격 그룹들이 금융, 은행, 에너지 및 통신 분야에서 활동하는 기업들을 더욱 집중적으로 공격하고 있는 것으로 나타났습니다. 실제로 최근 며칠 동안 여러 베트남 기업 시스템에 대한 랜섬웨어 공격으로 자산 손실, 브랜드 이미지 손상, 특히 기업 운영 차질이 발생했습니다.

4월 5일 열린 "랜섬웨어 공격 예방" 세미나에 참석한 국가사이버보안센터(NCSC)의 팜 타이 손 부센터장은 최근 베트남 정보 시스템에 대한 공격의 원인과 대상을 분석한 결과, 록비트, 블랙캣, 말록스 등 다양한 공격 그룹이 국내 기업 및 단체의 시스템을 표적으로 삼고 있음을 확인했다고 밝혔다.

국가보안센터(NCSC) 관계자는 랜섬웨어 공격은 오래전부터 존재해 왔지만, 현재 공격 집단의 수법과 복잡성, 전문성은 과거보다 훨씬 높아졌다고 밝혔습니다. 한편, 베트남은 디지털 전환을 가속화하고 있으며 많은 활동이 디지털 환경으로 이동하고 있지만, 여전히 많은 국내 기관과 기업들이 정보 시스템 보안을 제대로 갖추지 못해 해커 집단의 쉬운 공격 대상이 되고 있다고 지적했습니다.

팜 타이 손 씨는 정보 보안 부서에서 기관, 단체, 기업들이 새로운 취약점과 공격 동향에 대해 정기적으로 지속적으로 경고하여 오류를 신속하게 수정하고 해결할 수 있도록 지원하고 있다고 밝혔습니다. 그러나 현실적으로 많은 기관과 기업들이 이러한 문제에 제대로 관심을 기울이지 않고 있으며, 정보 보안을 확보하기 위한 투자도 미흡한 실정입니다.

통계에 따르면 사이버보안법과 정보 시스템 보안 등급별 확보에 관한 시행령 85호가 시행된 지 7년이 넘었지만, 국가기관 정보 시스템의 33% 이상이 아직 정보 시스템 보안 등급 승인을 받지 못했으며, 제안된 보안 등급에 따라 보호 조치를 완전히 이행한 시스템의 비율은 이보다 훨씬 낮은 약 20%에 불과합니다.

국가사이버보안센터 A05부 관계자들도 같은 의견을 밝히며 다음과 같이 말했습니다. "베트남의 사이버보안 상황은 점점 더 복잡해지고 있으며, 공격 빈도와 피해 규모도 커지고 있습니다. 약 2~3년 전만 해도 해커들이 400억~500억 VND를 훔쳐가는 것이 상당한 금액으로 여겨졌지만, 지금은 최대 2,000억 VND에 달하는 피해를 입히는 사이버 공격이 발생하고 있습니다."

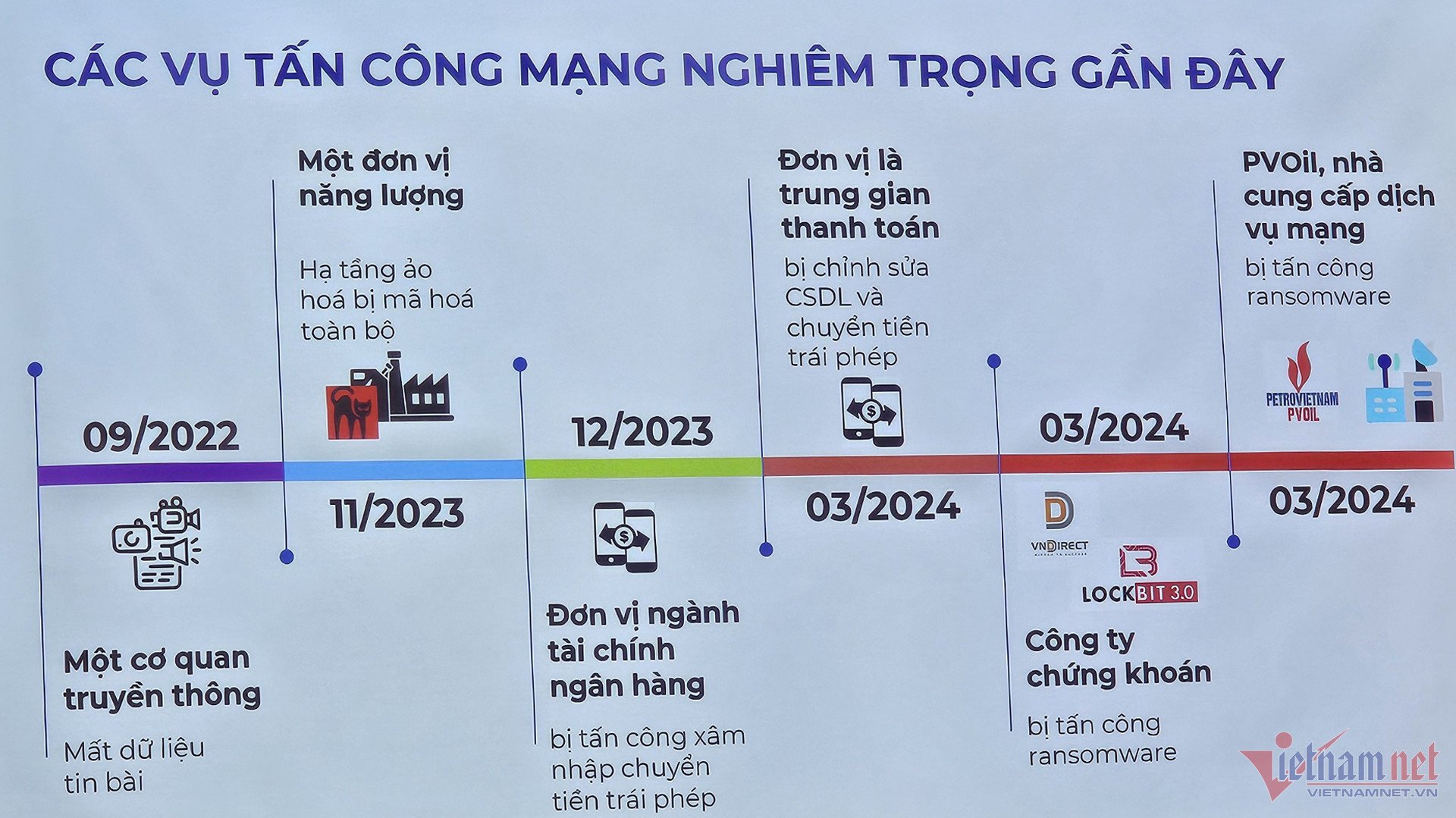

베트남이 적극적으로 디지털 전환을 진행하고 있지만 많은 조직들이 사이버 보안에 충분한 관심을 기울이지 않고 있다는 점을 강조하면서, 국가 사이버보안센터 관계자는 2022년 9월부터 2024년 4월까지 베트남 사이버 공간에서 미디어, 에너지, 금융, 은행, 결제 중개업체, 증권 부문의 여러 기관을 대상으로 한 심각한 공격이 발생했으며, 공격 규모와 빈도가 증가했다고 지적했습니다.

데이터 인출을 위해 몸값을 지불하는 것은 나쁜 선례를 남길 것입니다.

특히, 데이터는 한 번 암호화되면 복호화 가능성이 거의 없고 복구율이 0에 가깝다는 점에서 랜섬웨어 공격의 극심한 위험성에 대한 공통적인 평가에도 불구하고, 전문가들은 여전히 기관이나 단체가 암호화된 데이터를 얻기 위해 해커에게 돈을 지불하지 말 것을 권고합니다.

국가 사이버보안센터 관계자는 전 세계 랜섬웨어 방지 활동에 참여하는 모든 당사자들이 랜섬웨어 공격자들이 몸값을 지불하지 않도록 유도해야 한다는 데 동의한다고 밝혔습니다. 몸값을 지불할 경우 수요가 발생하여 사이버 공격 집단이 더욱 집중적으로 공격을 펼칠 수 있기 때문입니다.

"기업들이 사이버 공격에 대한 회복력을 유지한다면, 해커 집단의 공격 동기는 줄어들 것입니다. 지난 3월, 베트남의 한 기업이 시스템 복구를 위해 몸값을 지불했습니다. 우리는 이러한 사례가 해당 기업뿐 아니라 시장의 다른 기업들에게 나쁜 선례를 남길 수 있다고 경고했습니다. 현재로서는 구체적인 규정이 없기 때문에 데이터 복구를 위해 몸값을 지불할지 여부는 기업과 조직의 선택에 달려 있습니다."라고 국가 사이버보안센터 관계자는 밝혔습니다.

이 문제에 대해 베트남넷 기자와 인터뷰한 NCS사의 기술 이사인 부 응옥 손 전문가는 다음과 같이 말했습니다. "전 세계적으로 해커에게 몸값을 지불하지 않으려는 추세입니다. 이는 나쁜 선례를 남기지 않기 위함인데, 몸값을 지불하는 행위는 해커들이 국내 다른 목표물을 공격하도록 부추기거나, 몸값을 지불하는 기업이나 단체를 계속해서 공격하도록 다른 해커 집단을 부추길 수 있기 때문입니다."

당국과 전문가들은 기업과 조직이 랜섬웨어 공격에 직면했을 때 "싸우기보다는 예방하는 것"을 일반적인 조언으로 내세우고 있습니다. 4월 6일에 발표된 "랜섬웨어 공격 위험 예방 및 완화 핸드북"에서 사이버보안부는 기업이 이러한 위험한 공격을 예방하기 위해 선제적으로 취할 수 있는 9가지 조치를 권고했습니다.

[광고_2]

원천

![[사진] 팜민찐 총리가 산업무역 부문 2026년 과제 이행 회의에 참석하고 있다.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F19%2F1766159500458_ndo_br_shared31-jpg.webp&w=3840&q=75)

댓글 (0)