ໃນວັນທີ 7 ເດືອນມີນາ, ຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພທາງອິນເຕີເນັດຂອງ Bkav ກ່າວວ່າ malware ໄດ້ເຮັດການປັບປຸງທີ່ສັບສົນຫຼາຍ, ທັງໃນສະຖານະການການເຂົ້າລະຫັດແລະວິທີການເຜີຍແຜ່, ແລະມີຄວາມສາມາດທີ່ຈະຂ້າມຜ່ານການແກ້ໄຂຄວາມປອດໄພແບບດັ້ງເດີມ.

ໃນ 2 ເດືອນຜ່ານມາ, ຜູ້ຊ່ຽວຊານ Bkav ໄດ້ຮັບການຮ້ອງຂໍການຊ່ວຍເຫຼືອຢ່າງຕໍ່ເນື່ອງຈາກຫຼາຍທຸລະກິດໃນຫວຽດນາມ ດ້ວຍສະຖານະການທົ່ວໄປທີ່ຄອມພິວເຕີໃນເຄືອຂ່າຍພາຍໃນໄດ້ຖືກເຂົ້າລະຫັດໃນເວລາດຽວກັນ, ແລະຂໍ້ມູນບໍ່ສາມາດບັນທຶກໄດ້.

ເຊື້ອໄວຣັສ LockBit ransomware ກໍາລັງໂຈມຕີເຄື່ອງແມ່ຂ່າຍຂອງ Windows Domain ໃນຫວຽດນາມ

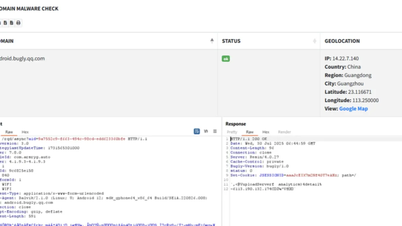

ຜົນການສືບສວນແລະການວິເຄາະຈາກຫຼາຍໆກໍລະນີສະແດງໃຫ້ເຫັນວ່າຜູ້ຮ້າຍຂອງການເຂົ້າລະຫັດຂໍ້ມູນແມ່ນ LockBit 3.0, ເຊິ່ງເອີ້ນກັນວ່າ LockBit Black - ransomware ຂອງແຮັກເກີ້ທີ່ມີຊື່ສຽງ, ຖືກທໍາລາຍໂດຍພັນທະມິດຕໍາຫຼວດສາກົນເມື່ອໄວໆມານີ້.

LockBit Black ມີການປັບປຸງທີ່ຊັບຊ້ອນກວ່າລຸ້ນກ່ອນໜ້າ. ພວກມັນຖືກອອກແບບໂດຍສະເພາະເພື່ອແນໃສ່ເຊີບເວີການຈັດການໂດເມນຂອງ Windows ໃນລະບົບພາຍໃນ.

ເມື່ອຖືກແຊກຊຶມເຂົ້າໄປ, ໄວຣັສຈະໃຊ້ເຊີບເວີເຫຼົ່ານີ້ສືບຕໍ່ແຜ່ລາມໄປສູ່ລະບົບທັງໝົດ, ປິດການໃຊ້ງານລະບົບຄວາມປອດໄພ (ປິດການຕ້ານໄວຣັສ, ໄຟວໍ), ການຄັດລອກ ແລະ ປະຕິບັດລະຫັດທີ່ເປັນອັນຕະລາຍ... ດ້ວຍວິທີນີ້, ໄວຣັສສາມາດເຂົ້າລະຫັດເຄື່ອງທັງໝົດໃນລະບົບພາຍໃນໄດ້ພ້ອມໆກັນ ໂດຍບໍ່ຕ້ອງທຳການໂຈມຕີແຕ່ລະເຄື່ອງຄືແຕ່ກ່ອນ.

ເພື່ອຫຼີກເວັ້ນການຖືກໂຈມຕີໂດຍ LockBit ເຊັ່ນດຽວກັນກັບໄວຣັສການເຂົ້າລະຫັດຂໍ້ມູນອື່ນໆ, ຜູ້ຊ່ຽວຊານ Bkav ແນະນໍາໃຫ້ຜູ້ໃຊ້ແລະຜູ້ບໍລິຫານລະບົບສໍາຮອງຂໍ້ມູນເປັນປົກກະຕິ; ຢ່າເປີດພອດບໍລິການພາຍໃນກັບອິນເຕີເນັດເມື່ອບໍ່ຈໍາເປັນ; ປະເມີນຄວາມປອດໄພຂອງການບໍລິການກ່ອນທີ່ຈະເປີດໃຫ້ເຂົາເຈົ້າກັບອິນເຕີເນັດ; ແລະຕິດຕັ້ງຊອບແວຕ້ານເຊື້ອໄວຣັສທີ່ເຂັ້ມແຂງພຽງພໍສໍາລັບການປ້ອງກັນປົກກະຕິ.

ທີ່ມາ: https://nld.com.vn/virus-ma-hoa-tong-tien-dang-tan-cong-nhieu-may-chu-tai-viet-nam-196240307171332334.htm

![[ວີດີໂອ] ອານຸສາວະລີ ເຫວ້ ເປີດຄືນໃໝ່ ເພື່ອຕ້ອນຮັບນັກທ່ອງທ່ຽວ](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

![ດົ່ງນາຍ OCOP transition: [Part 2] ເປີດຊ່ອງທາງການຈໍາໜ່າຍໃໝ່](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/09/1762655780766_4613-anh-1_20240803100041-nongnghiep-154608.jpeg)

(0)