Kwaadwillenden hebben misbruik gemaakt van de activiteiten van het verzamelen van opmerkingen over conceptdocumenten die ingediend moesten worden bij het 14e Nationale Congres van de Partij, en hebben schadelijke software geïnstalleerd om sabotageactiviteiten uit te voeren en gegevens te stelen.

Door de situatie in kaart te brengen, ontdekte de afdeling Cyberbeveiliging en Preventie van Hightechcriminaliteit van de politie van de stad Hanoi malware Valley RAT is verbonden met het adres van de controleserver (C2): 27.124.9.13, poort 5689, verborgen in een bestand met de naam "DRAFT RESOLUTION CONGRESSION.exe". De ondervraagden misbruiken het verzamelen van meningen over conceptdocumenten die aan het Congres zijn voorgelegd om gebruikers te misleiden tot het installeren en uitvoeren van gevaarlijke handelingen, zoals het stelen van gevoelige informatie, het toe-eigenen van persoonlijke accounts, het stelen van documenten en het verspreiden van malware naar andere computers.

De analyseresultaten laten zien dat de malware, na installatie op de computer van de gebruiker, automatisch wordt uitgevoerd telkens wanneer de computer wordt opgestart en verbinding maakt met de externe server die door de hacker wordt beheerd, waardoor de bovengenoemde gevaarlijke acties worden voortgezet. Als we de analyse uitbreiden, detecteren we andere malwarebestanden die zijn verbonden met de C2-server en die de hacker recent heeft verspreid:

(1) FINANCIEEL RAPPORT2.exe of BEDRIJFSVERZEKERINGEN BETALING.exe

(2) DRINGENDE OFFICIËLE VERZENDING VAN DE REGERING.exe

(3) BELASTINGAANGIFTE ONDERSTEUNING.exe

(4) OFFICIEEL DOCUMENT VOOR HET EVALUEREN VAN PARTIJACTIVITEITEN.exe of AUTORISATIEFORMULIER.exe

(5) NOTULEN VAN HET DERDE KWARTAALVERSLAG.exe

Om proactief te voorkomen, heeft de afdeling Cyber Security en High-Tech Crime Prevention, Politie van Hanoi mensen aanbevelen:

- Wees waakzaam en download, installeer of open geen bestanden van onbekende oorsprong (vooral uitvoerbare bestanden met de extensies .exe, .dll, .bat, .msi,...).

- Controleer het informatiesysteem van de eenheid en de locatie om verdachte bestanden te detecteren. Als er een incident wordt geregistreerd, isoleer dan de geïnfecteerde machine, verbreek de internetverbinding en meld dit bij het Nationaal Cyber Security Centrum voor ondersteuning.

- Scan het volledige systeem met de nieuwste beveiligingssoftware (EDR/XDR) die verborgen malware kan detecteren en verwijderen. Aanbevolen gebruik: Avast, AVG, Bitdefender (gratis versie) of de nieuwste Windows Defender-update.

Let op: de gratis versie van Kaspersky heeft deze malware nog niet gedetecteerd.

- Handmatig scannen:

+ Controleer in Process Explorer of het proces geen digitale handtekening heeft of een valse tekstbestandsnaam.

+ Controleer tcpview om de netwerkverbinding te zien. Als er een verbinding met IP 27[.]124[.]9[.]13 wordt gedetecteerd, moet dit onmiddellijk worden afgehandeld.

- Beheerders moeten dringend de firewall blokkeren om toegang tot het schadelijke IP-adres 27.124.9.13 te voorkomen.

Bron: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Foto] Premier Pham Minh Chinh ontmoet vertegenwoordigers van uitmuntende leraren](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

![[Foto] Panorama van de finaleronde van de Community Action Awards 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

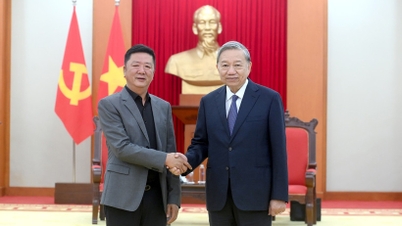

![[Foto] Secretaris-generaal van Lam ontvangt vice-president van Luxshare-ICT Group (China)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

Reactie (0)