Especialistas em segurança acabam de descobrir uma campanha maliciosa que rouba códigos OTP em dispositivos Android em todo o mundo, infectando-os com malware através de milhares de bots do Telegram.

Pesquisadores da empresa de segurança Zimperium descobriram a campanha maliciosa e a monitoram desde fevereiro de 2022. Eles relatam ter detectado pelo menos 107.000 amostras diferentes de malware relacionadas à campanha.

O malware rastreia mensagens contendo códigos OTP de mais de 600 marcas globais, algumas com centenas de milhões de usuários. A motivação dos hackers é financeira.

|

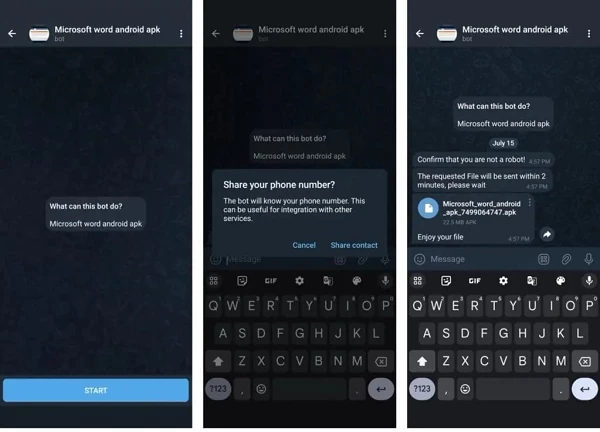

| Um bot do Telegram pede aos usuários que forneçam seu número de telefone para enviar o arquivo APK. |

Segundo a Zimperium, o malware ladrão de SMS é distribuído por meio de anúncios maliciosos ou bots do Telegram, que se comunicam automaticamente com as vítimas. Existem dois cenários que os hackers usam para atacar.

Especificamente, no primeiro caso, a vítima será enganada para acessar sites falsos do Google Play. No segundo caso, o bot do Telegram promete fornecer aplicativos Android pirateados, mas primeiro, os usuários devem fornecer um número de telefone para receber o arquivo APK. Esse bot usará esse número de telefone para criar um novo arquivo APK, permitindo que hackers rastreiem ou ataquem a vítima no futuro.

A Zimperium afirmou que a campanha maliciosa utilizou 2.600 bots do Telegram para promover diversos APKs de Android, controlados por 13 servidores de Comando e Controle. As vítimas estavam espalhadas por 113 países, mas a maioria era da Índia e da Rússia. Também houve vítimas nos EUA, Brasil e México. Esses números pintam um quadro preocupante da operação em larga escala e altamente sofisticada por trás da campanha.

Especialistas descobriram que o malware transmitia mensagens SMS capturadas para um endpoint de API no site 'fastsms.su'. Este site vende acesso a números de telefone virtuais no exterior, que podem ser usados para anonimizar e autenticar plataformas e serviços online. É provável que os dispositivos infectados tenham sido explorados sem o conhecimento da vítima.

Além disso, ao conceder acesso a SMS, as vítimas permitem que malwares leiam mensagens SMS e roubem informações confidenciais, incluindo códigos OTP durante o cadastro de contas e a autenticação de dois fatores. Como resultado, as vítimas podem ver suas contas telefônicas dispararem ou serem envolvidas involuntariamente em atividades ilegais, rastreadas até seus dispositivos e números de telefone.

Para evitar cair em armadilhas de pessoas mal-intencionadas, os usuários do Android não devem baixar arquivos APK fora da Google Play, não devem conceder acesso a aplicativos não relacionados e devem garantir que o Play Protect esteja ativado no dispositivo.

Fonte: https://baoquocte.vn/canh-bao-chieu-tro-danh-cap-ma-otp-tren-thiet-bi-android-280849.html

![[Foto] Cortes em encostas para abrir caminho para o tráfego de pessoas na rota 14E, que sofreu deslizamentos de terra.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/08/1762599969318_ndo_br_thiet-ke-chua-co-ten-2025-11-08t154639923-png.webp)

![[Vídeo] Monumentos de Hue reabrem para receber visitantes](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/11/05/1762301089171_dung01-05-43-09still013-jpg.webp)

Comentário (0)