Aproveitando-se das atividades de coleta de comentários sobre os projetos de documentos a serem submetidos ao 14º Congresso Nacional do Partido, agentes mal-intencionados instalaram softwares maliciosos para realizar atividades de sabotagem e roubar dados.

Por meio do trabalho de análise da situação, o Departamento de Segurança Cibernética e Prevenção de Crimes de Alta Tecnologia da Polícia da Cidade de Hanói descobriu malware O grupo Valley RAT utiliza o endereço do servidor de controle (C2): 27.124.9.13, porta 5689, oculto em um arquivo chamado “DRAFT RESOLUTION CONGRESSION.exe”. Os criminosos se aproveitam da atividade de coleta de opiniões sobre projetos de documentos submetidos ao Congresso para enganar usuários e levá-los a instalar e executar programas maliciosos, como roubar informações confidenciais, apropriar-se de contas pessoais, roubar documentos e disseminar malware para outros computadores.

Os resultados da análise mostram que o malware, após ser instalado no computador do usuário, é executado automaticamente sempre que o computador é iniciado, conectando-se ao servidor de controle remoto controlado pelo hacker, continuando assim a realizar as ações perigosas descritas anteriormente. Ampliando a análise, foram detectados outros arquivos de malware conectados ao servidor C2 que o hacker disseminou recentemente:

(1) RELATÓRIO FINANCEIRO2.exe ou PAGAMENTO DE SEGURO EMPRESARIAL.exe

(2) DESPACHO OFICIAL URGENTE DO GOVERNO.exe

(3) SUPORTE PARA DECLARAÇÃO DE IMPOSTO.exe

(4) DOCUMENTO OFICIAL DE AVALIAÇÃO DAS ATIVIDADES DO PARTIDO.exe ou FORMULÁRIO DE AUTORIZAÇÃO.exe

(5) ATA DO RELATÓRIO DO TERCEIRO TRIMESTRE.exe

Para prevenir proativamente, o Departamento de Segurança Cibernética e Prevenção de Crimes de Alta Tecnologia, Polícia de Hanói Recomendar às pessoas:

- Seja vigilante, não baixe, instale ou abra arquivos de origem desconhecida (especialmente arquivos executáveis com extensões .exe, .dll, .bat, .msi,...).

- Verifique o sistema de informação da unidade e da localidade para detectar arquivos suspeitos. Se um incidente for registrado, isole a máquina infectada, desconecte a internet e relate o ocorrido ao Centro Nacional de Segurança Cibernética para obter suporte.

- Analise todo o sistema com o software de segurança mais recente (EDR/XDR) que possa detectar e remover malware oculto. Recomendamos o uso de: Avast, AVG, Bitdefender (versão gratuita) ou a versão mais recente do Windows Defender.

Observação: a versão gratuita do Kaspersky ainda não detectou este malware.

- Digitalização manual:

+ Verifique no Process Explorer se o processo não possui assinatura digital ou se tem um nome de arquivo de texto falso.

+ Verifique o tcpview para ver a conexão de rede - se uma conexão com o IP 27[.]124[.]9[.]13 for detectada, ela precisa ser tratada imediatamente.

- Os administradores precisam bloquear urgentemente o acesso ao endereço IP malicioso 27.124.9.13 no firewall.

Fonte: https://quangngaitv.vn/canh-bao-ma-doc-nguy-hiem-loi-dung-viec-gop-y-du-thao-van-kien-dai-hoi-dang-toan-quoc-lan-thu-xiv-6510283.html

![[Foto] Panorama da rodada final do Prêmio de Ação Comunitária de 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763206932975_chi-7868-jpg.webp)

![[Foto] O primeiro-ministro Pham Minh Chinh se reúne com representantes de professores de destaque.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763215934276_dsc-0578-jpg.webp)

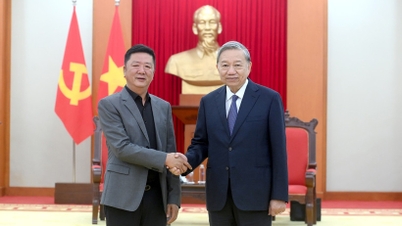

![[Foto] O Secretário-Geral To Lam recebe o Vice-Presidente do Grupo Luxshare-ICT (China)](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/15/1763211137119_a1-bnd-7809-8939-jpg.webp)

Comentário (0)