Um ataque de ransomware atingiu organizações de saúde , causando sérias consequências.

Segundo o site de notícias sobre segurança e tecnologia BleepingComputer, a vítima do ataque de ransomware foi a Radix Systems, uma parceira terceirizada que presta serviços a diversas agências federais.

Segundo um comunicado oficial do governo suíço, hackers publicaram 1,3 TB de dados roubados na Dark Web, contendo diversos documentos digitalizados, registros financeiros, contratos e comunicações. O Centro Nacional de Segurança Cibernética da Suíça (NCSC) está analisando ativamente os dados para avaliar o impacto do roubo e da criptografia das informações, bem como quais órgãos foram afetados.

A Radix é uma organização sem fins lucrativos sediada em Zurique, dedicada à promoção da saúde. Ela opera oito centros que executam projetos e serviços encomendados pelo governo federal suíço, governos provinciais e municipais, e outras organizações públicas e privadas.

Em um comunicado oficial da Radix, os sistemas foram atacados por um ransomware chamado Sarcoma em junho. De acordo com o Bleeping Computer, o Sarcoma é uma organização de cibercriminosos que vem desenvolvendo suas atividades desde outubro de 2024. Eles atacaram 36 alvos importantes em apenas um mês. O Sarcoma penetra nos sistemas por meio de phishing, explorando vulnerabilidades do sistema ou atacando a cadeia de suprimentos.

Anteriormente, em março de 2024, dados do governo suíço também foram vazados após um ataque semelhante a outra empresa contratada, a Xplain. O incidente de segurança cibernética expôs 65.000 documentos relacionados ao Governo Federal, muitos dos quais continham informações pessoais sensíveis.

Segundo os últimos comunicados, em junho, após uma investigação sobre o ataque de ransomware Qilin que interrompeu o sistema de serviços da Synnovis, afetou o fornecedor de sangue do NHS no Reino Unido e causou a morte de um paciente, ficou evidente que quadrilhas de cibercriminosos têm como alvo hospitais e organizações de saúde há anos, tornando-os alvos lucrativos para ataques de ransomware devido à urgência de restaurar sistemas e dados sensíveis.

Anteriormente, em 2020, o ransomware DoppelPaymer atingiu um hospital em Düsseldorf, interrompendo os serviços. Uma mulher de 78 anos morreu de um aneurisma da aorta, tendo o tratamento de emergência atrasado por ter sido obrigada a se deslocar para um hospital mais distante, enquanto o hospital mais próximo, o Hospital Universitário de Düsseldorf, foi atingido pelo ransomware.

Ransomwares como o Qilin continuam a atacar todos os tipos de organizações, incluindo as do setor de saúde. Em março, o Qilin lançou ataques contra uma clínica de tratamento de câncer no Japão e uma clínica de saúde feminina nos Estados Unidos.

Segundo o Sr. Ngo Tran Vu, Diretor da empresa de segurança NTS: “A maioria dos hospitais e organizações médicas são instituições importantes, mas seus sistemas ainda não estão devidamente protegidos. A realidade mostra que muitos computadores se conectam livremente à internet, acessam o sistema de gestão hospitalar e até mesmo utilizam softwares piratas, criando diversas brechas para que ransomware penetre na rede interna”.

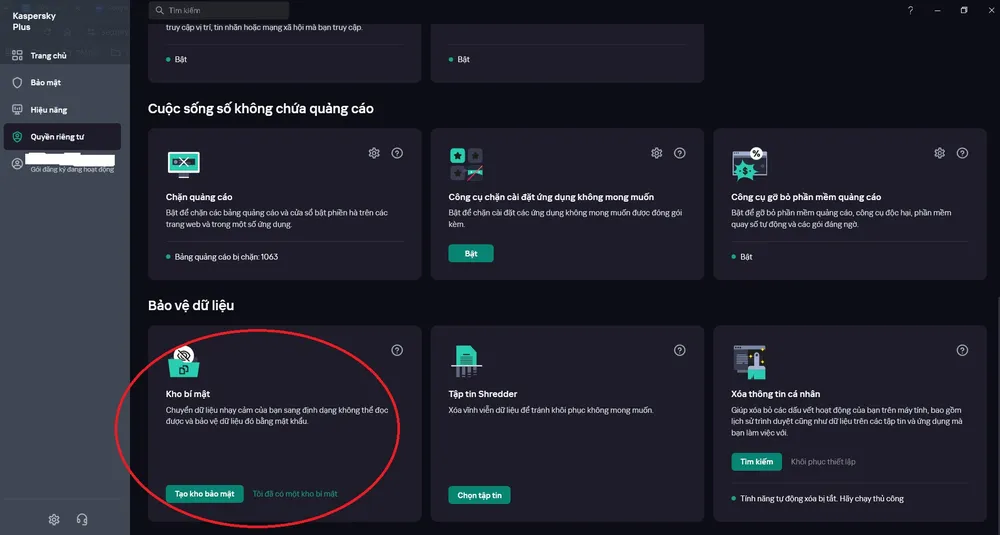

Portanto, usar soluções de segurança integradas, como o Kaspersky, que sincroniza dinamicamente entre dispositivos, é a maneira correta de simplificar. Além de múltiplas camadas de proteção eficazes, o Kaspersky Plus permite que os usuários criem arquivos protegidos de dados importantes, para restauração em caso de ataque de ransomware.

Através dos casos apresentados, fica evidente que a mentalidade subjetiva dos gestores, que acreditam que hospitais estão ligados a vidas humanas, os torna alvos fáceis para cibercriminosos. Na verdade, dados médicos sensíveis ou sistemas de emergência hospitalares fazem desses locais alvos prioritários para extorsão. Hospitais e organizações médicas precisam avaliar corretamente o nível de perigo dos ataques de ransomware para adotar políticas de investimento adequadas. É preciso evitar "fechar a porta do estábulo depois que o cavalo fugiu".

BINH LAM

Fonte: https://www.sggp.org.vn/du-lieu-co-quan-chinh-phu-va-benh-vien-cung-la-muc-tieu-cua-ma-doc-tong-tien-post803116.html

![[Foto] O primeiro-ministro Pham Minh Chinh recebe o presidente da Agência Latino-Americana de Notícias de Cuba.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F01%2F1764569497815_dsc-2890-jpg.webp&w=3840&q=75)

Comentário (0)