По данным BGR , эти вредоносные приложения происходят от вредоносной программы под названием Anatsa (также известной как TeaBot), особенно опасного банковского вредоносного ПО, которое при первоначальной установке выглядит безобидным, но затем загружает вредоносный код или сервер управления и контроля (C2), замаскированный под обновление приложения. Это позволяет вредоносной программе избегать обнаружения в магазине приложений Android.

Зафиксировано приблизительно 5,5 миллионов загрузок зараженного вредоносным ПО Anatsa приложения для Android.

Другими словами, приложения изначально кажутся безобидными. Они обманывают многих людей, заставляя их поверить в свою безопасность, прежде чем загрузить вредоносный контент, замаскированный под легитимные обновления приложений. После того, как вредоносная программа успешно заражает устройство и начинает взаимодействовать с сервером управления и контроля (C2), она сканирует устройство пользователя на наличие установленных банковских приложений.

Если будет обнаружена какая-либо информация, она будет отправлена на C2-сервер, который затем отправит поддельную страницу входа в систему обнаруженным приложениям. Если пользователь попадется на эту уловку и введет свои учетные данные, эта информация будет отправлена обратно на сервер, после чего хакер сможет использовать ее для входа в банковское приложение жертвы и кражи ее денег.

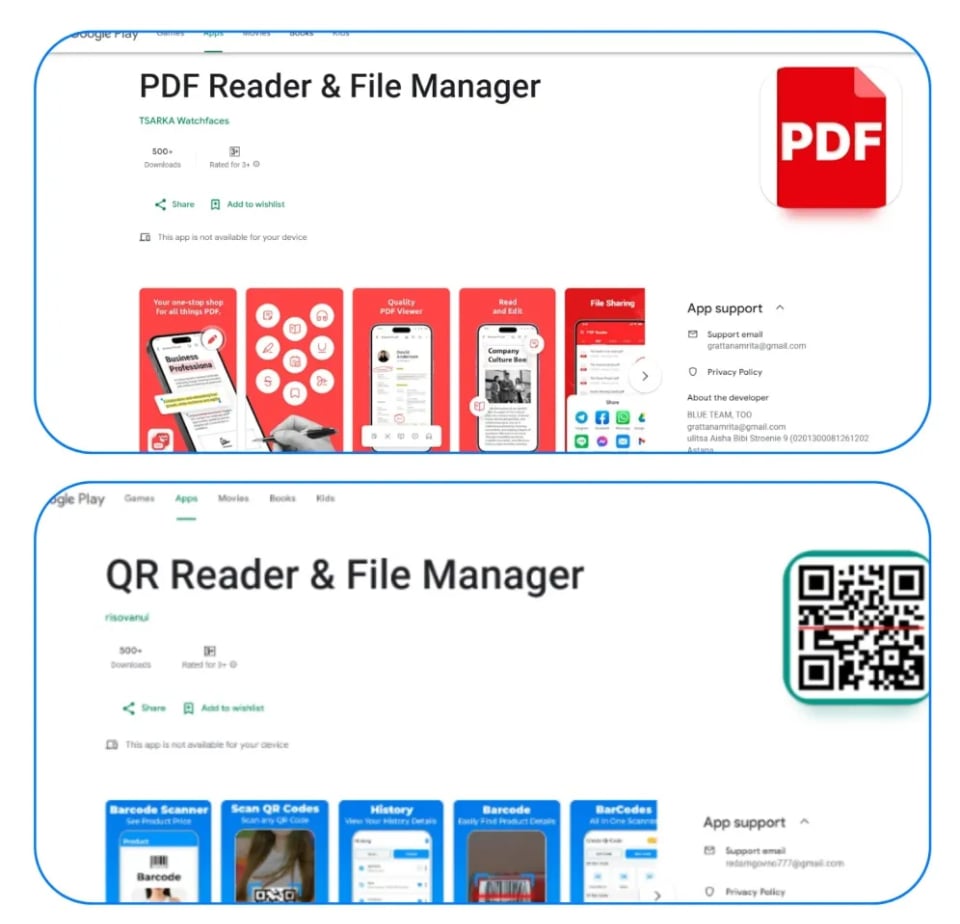

Компания Zscaler назвала два из вредоносных приложений для Android.

Два приложения, которые, по данным Zscaler, заражены Anatsa, — это PDF Reader & File Manager и QR Reader & File Manager. Исследователи утверждают, что Anatsa в основном нацелена на приложения финансовых учреждений Великобритании, но также затронула пользователей в США, Германии, Испании, Финляндии, Южной Корее и Сингапуре. Несмотря на это, эксперты советуют пользователям проявлять бдительность в отношении опасностей независимо от места проживания.

Хотя исследователи не раскрыли названия зараженных вредоносным ПО приложений для Android в магазине Google Play, оба приложения, приведенные в примере выше, больше недоступны. Возможно, Zscaler уведомил Google о других приложениях.

Источник: https://thanhnien.vn/hon-90-ung-dung-android-doc-hai-บน-google-play-duoc-phat-hien-185240530061227143.htm

![[Изображение] Центральный партийный офис подводит итоги работы в 2025 году](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F18%2F1766065572073_vptw-hoi-nghi-tong-ket-89-1204-jpg.webp&w=3840&q=75)

Комментарий (0)