Den 26 juni tillkännagav Kaspersky-experter upptäckten av ett nytt spionprogram som heter SparkKitty, utformat för att attackera smartphones med iOS- och Android-operativsystem och sedan skicka bilder och enhetsinformation från infekterade telefoner till angriparens server.

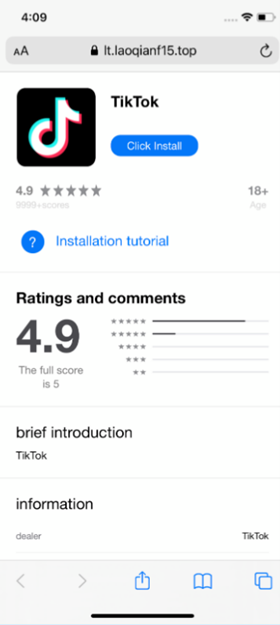

SparkKitty är inbäddat i appar med innehåll relaterat till kryptovaluta och spel, samt i en falsk version av TikTok-appen. Dessa appar distribueras inte bara via App Store och Google Play, utan även på nätfiskewebbplatser.

Enligt expertanalys kan målet med denna kampanj vara att stjäla kryptovaluta från användare i Sydostasien och Kina. Användare i Vietnam riskerar också att möta ett liknande hot.

Kaspersky har meddelat Google och Apple att de ska åtgärda de ovannämnda skadliga programmen. Vissa tekniska detaljer tyder på att den här nya attackkampanjen är relaterad till SparkCat – en tidigare upptäckt trojan. SparkCat är den första skadliga programvaran på iOS-plattformen som har en integrerad modul för optisk teckenigenkänning (OCR) för att skanna användares fotobibliotek och stjäla skärmdumpar som innehåller lösenord eller återställningsfraser för kryptovalutaplånböcker.

Efter SparkCat är detta andra gången i år som Kaspersky-forskare har upptäckt skadlig kod som stjäl trojaner i App Store.

På App Store är denna trojanska skadliga kod förklädd till en kryptovalutrelaterad applikation som heter 币coin. Dessutom distribuerar cyberbrottslingar denna skadliga kod under täckmantel av TikTok och vissa hasardspel på nätfiskewebbplatser som är utformade för att imitera iPhone App Store-gränssnittet.

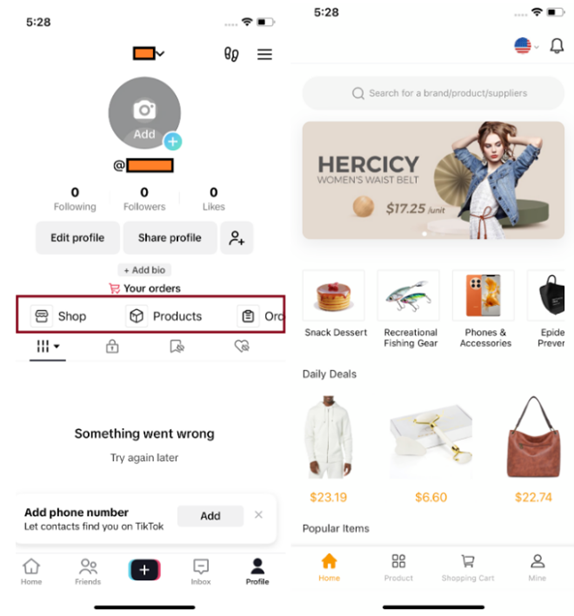

Sergey Puzan, en skadlig kodanalytiker på Kaspersky, sa: ”Falska webbplatser är en av de vanligaste kanalerna för distribution av trojansk skadlig programvara, där hackare försöker lura användare att komma åt och installera skadlig programvara på sina iPhones. På iOS-operativsystemet finns det fortfarande vissa legitima metoder för användare att installera appar utanför App Store. I den här attacken utnyttjade hackare ett utvecklarverktyg – utformat för att installera appar internt inom företag. I den infekterade TikTok-versionen, omedelbart efter att användaren loggat in, stal skadlig programvaran foton från telefonens galleri och infogade i hemlighet en konstig länk i offrets profilsida. Det som är oroande är att den här länken ledde till en butik som bara accepterar kryptovalutabetalningar, vilket ytterligare ökar vår oro över den här kampanjen.”

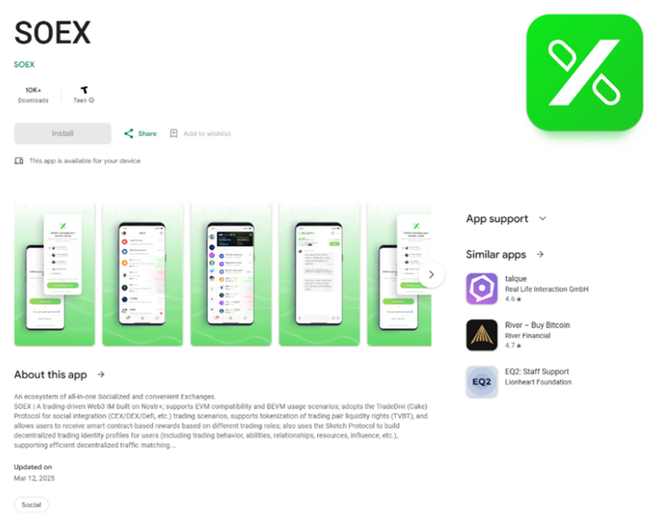

På operativsystemet Android riktar angripare in sig på användare på både Google Play och tredjepartswebbplatser genom att dölja skadlig kod som kryptovalutarelaterade tjänster. Ett exempel på en infekterad applikation är SOEX – en meddelandeapp med integrerad funktionalitet för kryptovalutahandel, som har över 10 000 nedladdningar från sin officiella butik.

Dessutom upptäckte experter även APK-filer (installationsfiler för Android-applikationer, som kan installeras direkt utan att gå via Google Play) av dessa infekterade applikationer på tredjepartswebbplatser, vilka tros vara relaterade till den tidigare nämnda attackkampanjen.

Dessa applikationer marknadsförs som kryptovalutainvesteringsprojekt. Det är värt att notera att webbplatserna som distribuerar applikationerna också marknadsförs i stor utsträckning på sociala medier, inklusive YouTube.

Dmitry Kalinin, en skadlig kodanalytiker på Kaspersky, sa: ”Efter installationen fungerar dessa applikationer som ursprungligen beskrivits. Under installationen infiltrerar de dock tyst enheten och skickar automatiskt bilder från offrets galleri till angriparen. Dessa bilder kan innehålla känslig information som hackare letar efter, till exempel återställningskoder för kryptovalutaplånböcker, vilket gör att de kan stjäla offrets digitala tillgångar. Det finns många indirekta tecken på att attackgruppen riktar in sig på användarnas digitala tillgångar: många infekterade applikationer är relaterade till kryptovaluta, och den skadliga versionen av TikTok integrerar också en butik som endast accepterar kryptovalutabetalningar.”

För att undvika att bli offer för denna skadliga programvara rekommenderar Kaspersky att användare vidtar följande säkerhetsåtgärder:

- Om du av misstag har installerat en av de infekterade apparna, ta snabbt bort den från din enhet och använd den inte igen förrän en officiell uppdatering släpps för att helt ta bort de skadliga funktionerna.

- Undvik att spara skärmdumpar som innehåller känslig information i ditt fotobibliotek, särskilt bilder med återställningskoder för kryptovalutaplånböcker. Istället kan användare lagra inloggningsinformation i dedikerade lösenordshanteringsprogram.

- Installera pålitlig säkerhetsprogramvara för att förhindra risken för infektion med skadlig kod. För iOS-operativsystemet med sin unika säkerhetsarkitektur varnar Kasperskys lösning dig om den upptäcker att enheten överför data till en hackares kommando- och kontrollserver, och blockerar denna dataöverföring.

- När en applikation begär åtkomst till fotobiblioteket bör användare noggrant överväga om denna behörighet verkligen är nödvändig för applikationens huvudfunktion.

Källa: https://www.vietnamplus.vn/phat-hien-phan-mem-gian-diep-moi-nham-vao-nguoi-tren-app-store-va-google-play-post1046585.vnp

![[Foto] Två flyg landade och lyfte framgångsrikt på Long Thanh flygplats.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F15%2F1765808718882_ndo_br_img-8897-resize-5807-jpg.webp&w=3840&q=75)

Kommentar (0)