ในยุคดิจิทัลปัจจุบัน การโจมตีทางไซเบอร์มีความซับซ้อนและอันตรายยิ่งกว่าที่เคย เมื่อไม่นานมานี้ พบการโจมตีทางไซเบอร์ที่ซับซ้อนพุ่งเป้าไปที่คอมพิวเตอร์ในยูเครน โดยมีเป้าหมายเพื่อติดตั้งมัลแวร์ Cobalt Strike และควบคุมเซิร์ฟเวอร์ที่ติดไวรัส การโจมตีนี้ไม่เพียงแต่ใช้เทคนิคขั้นสูงในการเจาะระบบเท่านั้น แต่ยังใช้มาตรการหลบเลี่ยงที่หลากหลายเพื่อหลีกเลี่ยงการตรวจจับโดยซอฟต์แวร์รักษาความปลอดภัย ในบทความนี้ เราจะเจาะลึกลงไปถึงวิธีการโจมตี เทคนิคที่แฮกเกอร์ใช้ และมาตรการง่ายๆ ที่คุณสามารถทำได้เพื่อป้องกันตัวเองจากภัยคุกคามที่คล้ายคลึงกัน

ส่วนที่ 1: เทคนิคการโจมตีของแฮ็กเกอร์ที่ซับซ้อน

ตอนนี้เราเข้าใจบริบทและความสำคัญของการเปิดเผยการโจมตีทางไซเบอร์ที่ซับซ้อนนี้แล้ว มาเจาะลึกกันเพื่อดูว่าแฮกเกอร์ดำเนินการโจมตีนี้ได้อย่างไร

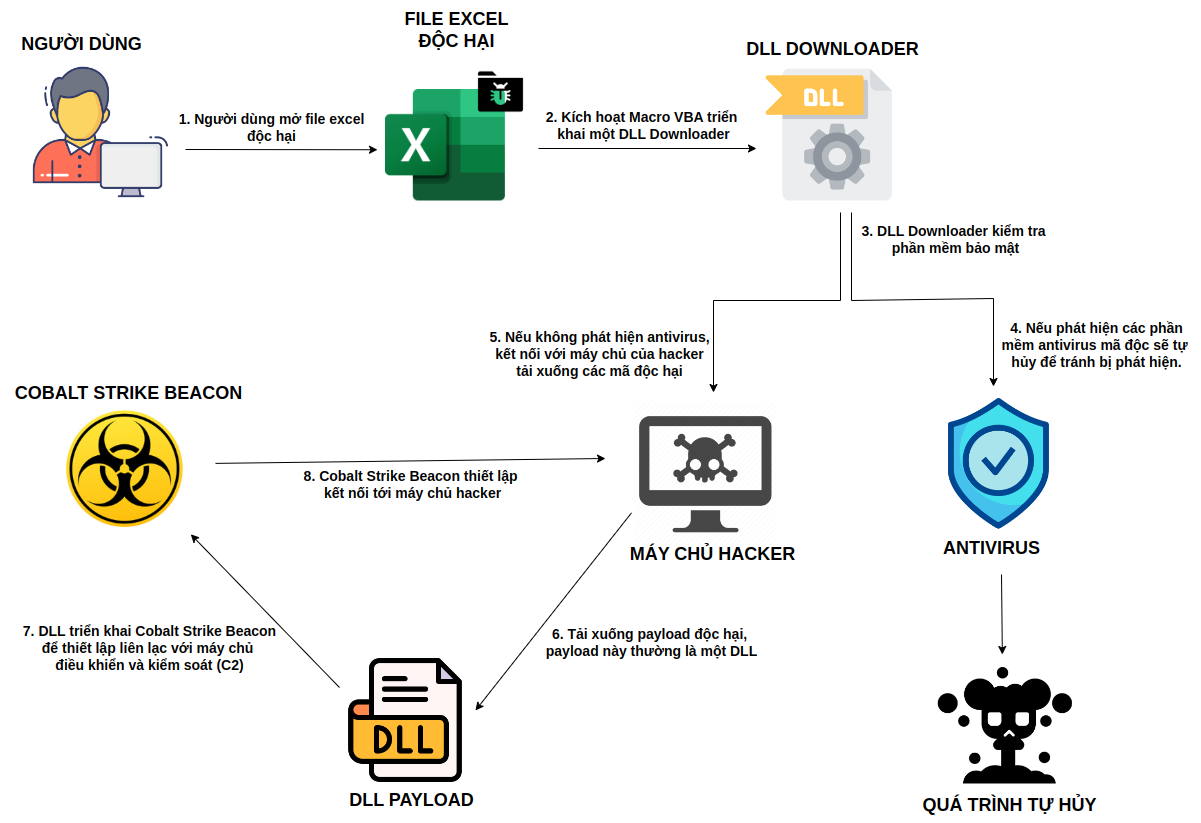

การโจมตีเกิดขึ้นตามกระบวนการพื้นฐาน 8 ขั้นตอนดังต่อไปนี้:

ขั้นตอนที่ 1: ผู้ใช้เปิดไฟล์ Excel ที่เป็นอันตราย

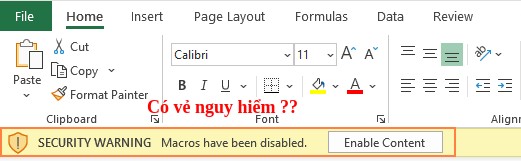

แฮกเกอร์ส่งไฟล์ Excel อันตรายไปยังเหยื่อผ่านทางอีเมลหรือช่องทางอื่นๆ เมื่อผู้ใช้เปิดไฟล์ ระบบจะแจ้งให้เปิดใช้งานเนื้อหาเพื่อเปิดใช้งานแมโคร

ขั้นตอนที่ 2: เปิดใช้งาน VBA Macro เพื่อปรับใช้ DLL Downloader

เมื่อผู้ใช้เปิดใช้งานแมโคร โค้ด VBA ที่ฝังอยู่ในไฟล์ Excel จะเริ่มดำเนินการและปรับใช้ DLL Downloader โดยใช้ยูทิลิตี้ระบบเซิร์ฟเวอร์ลงทะเบียน (regsvr32)

ขั้นตอนที่ 3: DLL Downloader ตรวจสอบซอฟต์แวร์ความปลอดภัย

DLL Downloader ตรวจสอบว่ามีซอฟต์แวร์ความปลอดภัย เช่น Avast Antivirus หรือ Process Hacker ทำงานอยู่บนระบบหรือไม่

ขั้นตอนที่ 4: หากตรวจพบซอฟต์แวร์ป้องกันไวรัส มัลแวร์จะทำลายตัวเองเพื่อหลีกเลี่ยงการตรวจจับ

หากตรวจพบซอฟต์แวร์ความปลอดภัย มัลแวร์จะทำลายตัวเองเพื่อหลีกเลี่ยงการตรวจจับและการกักกัน

ขั้นตอนที่ 5: หากไม่พบโปรแกรมป้องกันไวรัส ให้เชื่อมต่อกับเซิร์ฟเวอร์ของแฮ็กเกอร์และดาวน์โหลดโค้ดที่เป็นอันตราย

หากไม่ตรวจพบซอฟต์แวร์ความปลอดภัย DLL Downloader จะเชื่อมต่อกับเซิร์ฟเวอร์คำสั่งและการควบคุม (C2) ของแฮกเกอร์เพื่อดาวน์โหลดเพย์โหลดการเข้ารหัสขั้นถัดไป

ขั้นตอนที่ 6: ดาวน์โหลดเพย์โหลดที่เป็นอันตราย ซึ่งโดยปกติจะเป็น DLL

เพย์โหลดการเข้ารหัสขั้นถัดไปจะถูกดาวน์โหลด ซึ่งโดยปกติจะเป็นไฟล์ DLL ไฟล์นี้รับผิดชอบในการเริ่มขั้นตอนถัดไปในห่วงโซ่การโจมตี

ขั้นตอนที่ 7: DLL ปรับใช้ Cobalt Strike Beacon เพื่อสร้างการสื่อสารกับเซิร์ฟเวอร์คำสั่งและการควบคุม (C2)

ไฟล์ DLL ที่ดาวน์โหลดจะปรับใช้ Cobalt Strike Beacon ซึ่งเป็นเพย์โหลดพิเศษที่ใช้ในการสร้างการสื่อสารกับเซิร์ฟเวอร์ C2 ของแฮ็กเกอร์

ขั้นตอนที่ 8: Cobalt Strike Beacon สร้างการเชื่อมต่อกับเซิร์ฟเวอร์แฮ็กเกอร์

Cobalt Strike Beacon สร้างการสื่อสารกับเซิร์ฟเวอร์ C2 ช่วยให้แฮกเกอร์สามารถควบคุมคอมพิวเตอร์ที่ติดไวรัสได้อย่างสมบูรณ์และดำเนินกิจกรรมที่เป็นอันตราย เช่น การขโมยข้อมูล การควบคุมระยะไกล และการเฝ้าระวัง

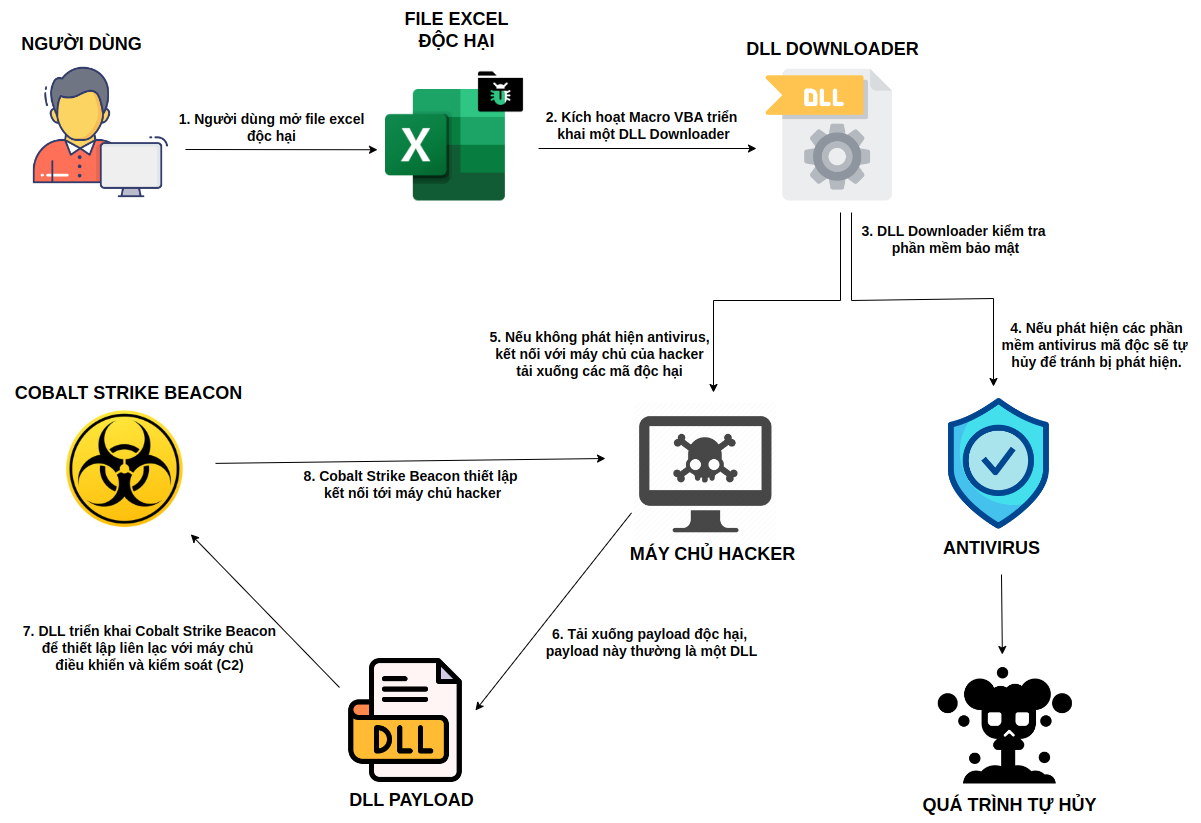

ส่วนที่ 2: เทคนิคการหลบเลี่ยงอันซับซ้อนของแฮกเกอร์

ตอนนี้เราเข้าใจแล้วว่าการโจมตีทำงานอย่างไร เราจึงต้องทราบเพิ่มเติมว่าแฮกเกอร์หลีกเลี่ยงการตรวจจับอย่างไรจึงจะประสบความสำเร็จในการโจมตีครั้งนี้

แฮกเกอร์ใช้เทคนิคการหลบเลี่ยงที่ซับซ้อนเพื่อให้มั่นใจว่าการโจมตีของพวกเขาจะประสบความสำเร็จโดยไม่ถูกตรวจจับ การทำความเข้าใจเทคนิคเหล่านี้ช่วยให้เราเข้าใจถึงอันตรายของการโจมตีทางไซเบอร์ในปัจจุบันได้ดียิ่งขึ้น และนำไปสู่การประยุกต์ใช้มาตรการป้องกันที่เหมาะสม

ส่วนที่ 3: มาตรการป้องกันที่ดีที่สุดสำหรับผู้ใช้

ด้วยการโจมตีทางไซเบอร์ที่ซับซ้อนที่เพิ่มสูงขึ้น การปกป้องระบบและข้อมูลของคุณจึงมีความสำคัญยิ่งกว่าที่เคย นี่คือเคล็ดลับสำคัญที่จะช่วยให้คุณยกระดับความปลอดภัยทางไซเบอร์ได้อย่างมีประสิทธิภาพ:

ด้วยการโจมตีทางไซเบอร์ที่ซับซ้อนที่เพิ่มสูงขึ้น การปกป้องระบบและข้อมูลส่วนบุคคลของคุณจึงเป็นสิ่งสำคัญ การไม่เปิดใช้งาน แมโคร จากแหล่งที่ไม่น่าเชื่อถือ การอัปเดตซอฟต์แวร์ให้ทันสมัยอยู่เสมอ การใช้โซลูชันความปลอดภัยที่แข็งแกร่ง และการตรวจสอบไฟล์ด้วยเครื่องมืออย่าง VirusTotal จะช่วยลดความเสี่ยงจากการติดมัลแวร์ได้ หมั่นเฝ้าระวังและปฏิบัติตามมาตรการรักษาความปลอดภัยเพื่อป้องกันตนเองจากภัยคุกคามทางไซเบอร์

ที่มา: https://www.misa.vn/147305/canh-bao-excel-macro-tinh-nang-cu-ky-thuat-tan-cong-moi/

![[ข่าวการเดินเรือ] กว่า 80% ของความสามารถในการขนส่งตู้คอนเทนเนอร์ทั่วโลกอยู่ในมือของ MSC และพันธมิตรการขนส่งรายใหญ่](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

การแสดงความคิดเห็น (0)