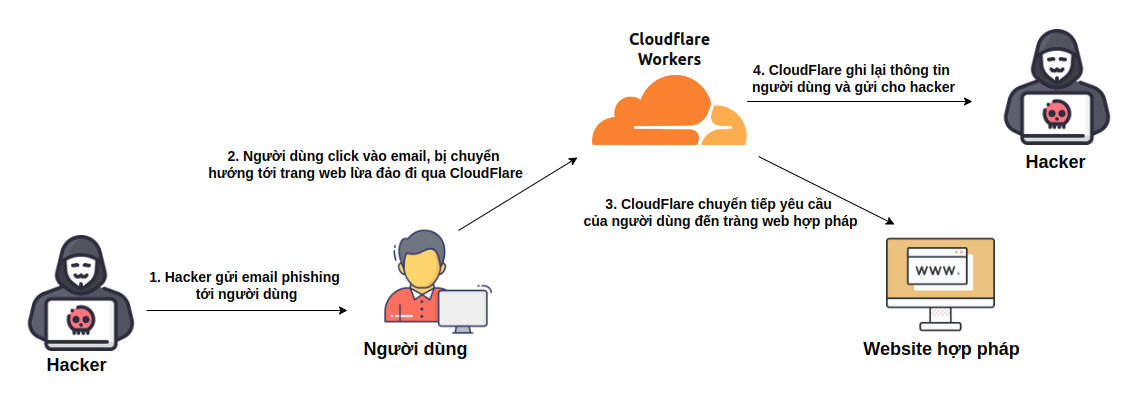

ส่วนที่ 1: แคมเปญฟิชชิ่งโดยใช้ Cloudflare Workers

นักวิจัยด้านความปลอดภัยไซเบอร์ได้เตือนถึงแคมเปญฟิชชิงหลายรายการที่ใช้ Cloudflare Workers เพื่อขโมยข้อมูลการเข้าสู่ระบบของผู้ใช้ เว็บไซต์ฟิชชิงเหล่านี้มุ่งเป้าไปที่ผู้ใช้บริการต่างๆ เช่น Microsoft, Gmail, Yahoo! และ cPanel Webmail

ในกรณีนี้ ผู้โจมตีใช้เทคนิคที่เรียกว่า “ Adversary-in-the- Middle” (AitM) ในการโจมตี ผู้โจมตีใช้ Cloudflare Workers เป็นเซิร์ฟเวอร์ตัวกลางปลอม เมื่อผู้ใช้เข้าสู่หน้าเข้าสู่ระบบที่ถูกต้อง Cloudflare Workers จะดักจับและส่งต่อข้อมูลระหว่างผู้ใช้และหน้าเข้าสู่ระบบจริง

โดยพื้นฐานแล้วการโจมตีนี้จะเกิดขึ้นผ่าน 4 ขั้นตอนต่อไปนี้:

- ขั้นตอนที่ 1: แฮกเกอร์ส่งอีเมลฟิชชิ่งไปยังผู้ใช้

ผู้โจมตีส่งอีเมลฟิชชิงที่มีลิงก์ไปยังเว็บไซต์ปลอม อีเมลดังกล่าวอาจดูเหมือนมาจากแหล่งที่เชื่อถือได้และมีข้อความที่ชักชวนให้ผู้ใช้คลิกลิงก์นั้น

- ขั้นตอนที่ 2: ผู้ใช้คลิกบนอีเมลแล้วเปลี่ยนเส้นทางไปยังเว็บไซต์ฟิชชิ่งผ่าน Cloudflare

ผู้ใช้ได้รับอีเมลและคลิกลิงก์ในอีเมล ซึ่งจะนำไปยังเว็บไซต์ปลอม เว็บไซต์ดังกล่าวโฮสต์อยู่บน Cloudflare Workers ดังนั้นคำขอของผู้ใช้จึงผ่าน Cloudflare Workers

- ขั้นตอนที่ 3: Cloudflare ส่งต่อคำขอของผู้ใช้ไปยังเว็บไซต์ที่ถูกต้องตามกฎหมาย

เมื่อผู้ใช้ป้อนข้อมูลเข้าสู่ระบบในเว็บไซต์ปลอม Cloudflare Workers จะบันทึกข้อมูลเข้าสู่ระบบ (รวมถึงชื่อผู้ใช้ รหัสผ่าน และรหัสยืนยันตัวตนแบบสองขั้นตอน หากมี) จากนั้น Cloudflare Workers จะส่งต่อคำขอไปยังเว็บไซต์ที่ถูกต้อง ผู้ใช้จะยังคงเข้าสู่ระบบในเว็บไซต์ที่ถูกต้องได้โดยไม่สังเกตเห็นความแตกต่างใดๆ

- ขั้นตอนที่ 4: Cloudflare บันทึกข้อมูลผู้ใช้และส่งให้แฮกเกอร์

Cloudflare Workers จะบันทึกข้อมูลการเข้าสู่ระบบของผู้ใช้และส่งไปยังผู้โจมตี จากนั้นผู้โจมตีสามารถใช้ข้อมูลนี้เพื่อเข้าถึงบัญชีผู้ใช้และดำเนินการที่เป็นอันตรายได้

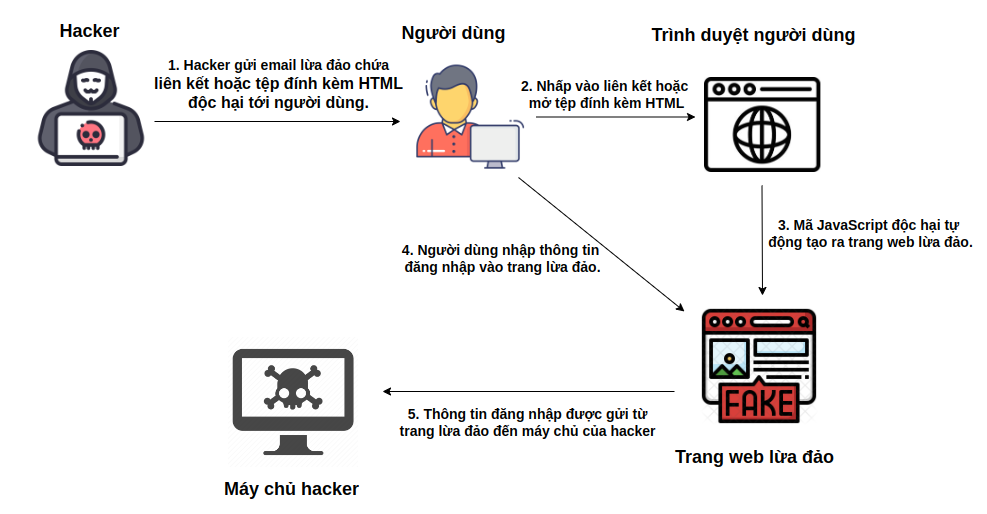

ส่วนที่ 2: เทคนิคการลักลอบนำข้อมูล HTML เข้ามาและกลยุทธ์การเก็บเกี่ยวข้อมูลประจำตัว

การลักลอบนำ HTML มาใช้เป็นวิธีการโจมตีที่ซับซ้อนซึ่งผู้โจมตีใช้เพื่อสร้างหน้าปลอมขึ้นมาอย่างเงียบๆ บนเบราว์เซอร์ของผู้ใช้

โดยพื้นฐานแล้วการโจมตี HTML Smuggling จะเกิดขึ้นใน 5 ขั้นตอนหลัก:

- ขั้นตอนที่ 1: ผู้โจมตีส่งอีเมลฟิชชิ่ง

ผู้โจมตีสร้างอีเมลฟิชชิงโดยแอบอ้างว่ามาจากแหล่งที่เชื่อถือได้ เช่น องค์กรหรือบริการที่เหยื่อใช้งานบ่อยๆ อีเมลดังกล่าวมีลิงก์หรือไฟล์แนบ HTML ที่เป็นอันตราย เนื้อหาอีเมลโดยทั่วไปจะมีข้อความชักจูงหรือข้อความเร่งด่วนที่ล่อลวงให้เหยื่อเปิดลิงก์หรือไฟล์แนบ เช่น การแจ้งเตือนเกี่ยวกับบัญชีที่ถูกล็อก หรือเอกสารสำคัญที่จำเป็นต้องเปิดดูทันที

- ขั้นตอนที่ 2: ผู้ใช้ได้รับอีเมลและเปิดลิงก์/ไฟล์แนบ

ผู้ใช้ได้รับอีเมลฟิชชิ่ง แล้วเผลอคลิกลิงก์หรือเปิดไฟล์แนบ HTML ขึ้นมา เบราว์เซอร์ของผู้ใช้จะโหลดและรันโค้ด JavaScript ที่เป็นอันตรายซึ่งอยู่ในไฟล์หรือลิงก์ HTML โค้ดนี้ออกแบบมาเพื่อรันโดยตรงในเบราว์เซอร์ของผู้ใช้ โดยไม่จำเป็นต้องดาวน์โหลดซอฟต์แวร์เพิ่มเติมใดๆ

- ขั้นตอนที่ 3: โค้ด JavaScript สร้างหน้าฟิชชิ่งบนเบราว์เซอร์ของผู้ใช้

โค้ด JavaScript ที่เป็นอันตรายจะสร้างหน้าฟิชชิ่งโดยอัตโนมัติและแสดงบนเบราว์เซอร์ของผู้ใช้ หน้าฟิชชิ่งนี้มักจะมีลักษณะคล้ายกับหน้าเข้าสู่ระบบที่ถูกต้องตามกฎหมายของบริการออนไลน์อย่าง Microsoft, Gmail หรือบริการอื่นๆ ที่เหยื่อใช้งานอยู่ทั่วไป ซึ่งทำให้เหยื่อไม่รู้ตัวว่ากำลังใช้หน้าปลอมอยู่

- ขั้นตอนที่ 4: ผู้ใช้ป้อนข้อมูลการเข้าสู่ระบบในเว็บไซต์ฟิชชิ่ง

ผู้ใช้จะป้อนข้อมูลเข้าสู่ระบบลงในเว็บไซต์ฟิชชิ่งโดยไม่แจ้งให้ทราบล่วงหน้า ซึ่งรวมถึงชื่อผู้ใช้ รหัสผ่าน และอาจรวมถึงรหัสยืนยันตัวตนแบบสองปัจจัย (MFA) หากมีการร้องขอ เว็บไซต์ฟิชชิ่งนี้ออกแบบมาเพื่อบันทึกข้อมูลทั้งหมดนี้ไว้เป็นความลับ

- ขั้นตอนที่ 5: ข้อมูลการเข้าสู่ระบบจะถูกส่งไปยังเซิร์ฟเวอร์ของแฮกเกอร์

เมื่อผู้ใช้ป้อนข้อมูลเข้าสู่ระบบในหน้าฟิชชิ่ง โค้ด JavaScript ที่เป็นอันตรายจะส่งข้อมูลนั้นกลับไปยังเซิร์ฟเวอร์ของแฮกเกอร์ ซึ่งทำให้ผู้โจมตีสามารถรวบรวมข้อมูลเข้าสู่ระบบของเหยื่อได้ ซึ่งรวมถึงชื่อผู้ใช้ รหัสผ่าน และรหัสยืนยันตัวตนแบบสองปัจจัย ข้อมูลนี้จะช่วยให้ผู้โจมตีสามารถเข้าถึงบัญชีของเหยื่อโดยไม่ได้รับอนุญาต

ส่วนที่ 3: คำแนะนำผู้ใช้เกี่ยวกับข้อควรระวัง

เพื่อป้องกันตนเองจากการโจมตีทางไซเบอร์ที่ซับซ้อนมากขึ้นดังที่กล่าวข้างต้น ผู้ใช้จำเป็นต้องใช้มาตรการป้องกันเพื่อลดความเสี่ยง ต่อไปนี้คือคำแนะนำสำคัญบางประการ:

- การสร้างความตระหนักรู้เกี่ยวกับความปลอดภัยทางไซเบอร์

ในสภาพแวดล้อมดิจิทัลปัจจุบัน การโจมตีทางไซเบอร์มีวิวัฒนาการอย่างต่อเนื่องและมีความซับซ้อนมากขึ้นเรื่อยๆ ดังนั้น การติดตามภัยคุกคามทางไซเบอร์ล่าสุดจึงเป็นสิ่งสำคัญอย่างยิ่ง ผู้ใช้ควรตรวจสอบแหล่งข้อมูลที่เชื่อถือได้และอัปเดตอยู่เสมอ เพื่อทำความเข้าใจความเสี่ยงและรู้วิธีป้องกัน

- ใช้การยืนยันตัวตนแบบสองปัจจัย (2FA):

การยืนยันตัวตนแบบสองปัจจัยช่วยเพิ่มระดับความปลอดภัยอีกขั้น แม้ว่าผู้โจมตีจะได้รับข้อมูลการเข้าสู่ระบบของคุณ แต่พวกเขาก็ยังต้องใช้รหัสยืนยันตัวตนที่สองเพื่อเข้าถึงบัญชีของคุณ

- ตรวจสอบและยืนยันเสมอก่อนดำเนินการ

ตรวจสอบสิ่งที่แนบมาและลิงก์ทั้งหมดอีกครั้งก่อนคลิก

คิดให้ดีก่อนคลิก!!!

- ใช้ซอฟต์แวร์ป้องกันไวรัส

ซอฟต์แวร์ป้องกันไวรัสสามารถสแกนและตรวจจับมัลแวร์ได้หลากหลายประเภท เช่น ไวรัส โทรจัน แรนซัมแวร์ สปายแวร์ และภัยคุกคามอื่นๆ เมื่อตรวจพบแล้ว ซอฟต์แวร์จะลบหรือกักกันมัลแวร์เพื่อปกป้องระบบของคุณ

ในยุคดิจิทัลปัจจุบัน การโจมตีทางไซเบอร์มีความซับซ้อนและตรวจจับได้ยากขึ้น สิ่งสำคัญคือต้องเข้าใจและป้องกันแคมเปญฟิชชิงโดยใช้ Cloudflare Workers และ HTML Smuggling เพื่อป้องกันตนเอง ผู้ใช้ควรอัปเดตความรู้ด้านความปลอดภัยทางไซเบอร์อย่างสม่ำเสมอ ใช้โปรแกรมจัดการรหัสผ่าน ติดตั้งซอฟต์แวร์ป้องกันไวรัส และใช้การยืนยันตัวตนแบบสองปัจจัย มาตรการเหล่านี้ไม่เพียงช่วยปกป้องข้อมูลส่วนบุคคลเท่านั้น แต่ยังช่วยยกระดับความปลอดภัยทางไซเบอร์ให้กับชุมชนโดยรวมอีกด้วย

— กรมความมั่นคงทั่วไป —

ที่มา: https://www.misa.vn/147167/giai-ma-cac-chien-thuat-tan-cong-phishing-hien-dai-tu-cloudflare-workers-den-html-smuggling/

![[ข่าวการเดินเรือ] กว่า 80% ของความสามารถในการขนส่งตู้คอนเทนเนอร์ทั่วโลกอยู่ในมือของ MSC และพันธมิตรการขนส่งรายใหญ่](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

การแสดงความคิดเห็น (0)