BleepingComputer'a göre, MikroTik yönlendiricilerindeki CVE-2023-30799 tanımlayıcısına sahip güvenlik açığı, mevcut bir yönetici hesabına sahip uzak bir saldırganın, cihazın Winbox veya HTTP arayüzü üzerinden ayrıcalıkları süper yöneticiye yükseltmesine olanak tanıyor.

Güvenlik firması VulnCheck'in daha önce yayınladığı bir raporda, güvenlik açığından yararlanmak için bir yönetici hesabı gerekmesine rağmen, güvenlik açığından yararlanmak için gereken girdinin varsayılan parolanın değiştirilmemiş olması olduğu belirtilmişti. Araştırmacılar, yönlendiricilerin parola tahminine karşı temel korumalardan yoksun olduğunu belirtti.

VulnCheck, kötü niyetli bilgisayar korsanları için bir eğitim kaynağı haline gelme korkusuyla istismar kanıtlarını yayınlamıyor. Araştırmacılar, MikroTik cihazlarının %60'ına kadarının hâlâ varsayılan yönetici hesabını kullandığını söylüyor.

MikroTik, Vietnam pazarında bulunan bir router markasıdır.

MikroTik, MikroTik RouterOS işletim sistemi üzerinde çalışan, ağ cihazları konusunda uzmanlaşmış Letonya merkezli bir markadır. Kullanıcılar, kullanım sırasında LAN veya WAN ağlarını yapılandırmak ve yönetmek için hem web arayüzünden hem de Winbox uygulamasından yönetim sayfasına erişebilirler.

Genellikle, ilk oturum açma hesabı üretici tarafından "admin" olarak ayarlanır ve çoğu ürün için varsayılan parola kullanılır. Bu, cihazın saldırılara karşı savunmasız kalmasına yol açan bir risktir.

CVE-2023-30799 güvenlik açığı ilk olarak Haziran 2022'de tanımlayıcı olmadan ortaya çıktı ve MikroTik, Ekim 2022'de RouterOS kararlı v6.49.7 ve 19 Temmuz 2023'te RouterOS uzun vadeli (v6.49.8) sürümüyle sorunu düzeltti.

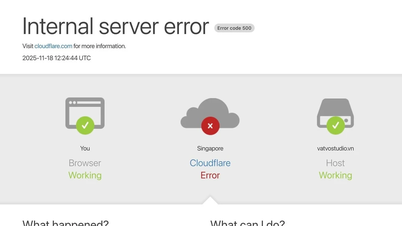

Araştırmacılar, web tabanlı yönetim sayfasına uzaktan erişim sağlandığında 474.000 savunmasız cihaz keşfetti. VulnCheck, Uzun Vadeli sürümün ancak ekip üreticiyle iletişime geçip MikroTik donanımına nasıl saldırılacağını paylaştığında yamalandığını bildirdi.

Güvenlik açığının Winbox uygulamasında da kullanılabildiğini belirten araştırmacılar, yaklaşık 926 bin cihazın yönetim portunun açıkta olduğunu ve etkinin çok daha geniş kapsamlı olduğunu söylüyor.

WhiteHat uzmanlarına göre, güvenlik açığının temel nedeni iki faktörden kaynaklanıyor: kullanıcılar ve üreticiler. Cihaz satın alan kullanıcılar genellikle üreticinin güvenlik önerilerini göz ardı ediyor ve cihazın varsayılan şifresini değiştirmeyi "unutuyor". Ancak şifreyi değiştirdikten sonra bile, üreticiden kaynaklanan başka riskler mevcut. MikroTik, MikroTik RouterOS işletim sistemine yönelik şifre tahmin (kaba kuvvet) saldırılarına karşı herhangi bir güvenlik çözümü sunmamış. Bu nedenle, bilgisayar korsanları erişim adlarını ve şifrelerini tahmin etmek için araçlar kullanabiliyor ve engellenmeden çalışabiliyorlar.

VulnCheck, MikroTik yönlendiricisindeki güvenlik açığından nasıl yararlanıldığını gösteriyor

Ayrıca MikroTik, boş yönetici parolası ayarlanmasına da izin vermiş ve bu sorunu Ekim 2021'de RouterOS 6.49'u yayınlayana kadar çözmemişti.

WhiteHat uzmanları, riskleri en aza indirmek için kullanıcıların RouterOS için en son yamayı derhal güncellemelerini öneriyor. Ayrıca uzaktan erişimi engellemek için yönetim arayüzünde internet bağlantısını kesmek ve yönetim sayfasının herkese açık hale getirilmesi gerekiyorsa güçlü parolalar belirlemek gibi ek çözümler de uygulayabilirler.

[reklam_2]

Kaynak bağlantısı

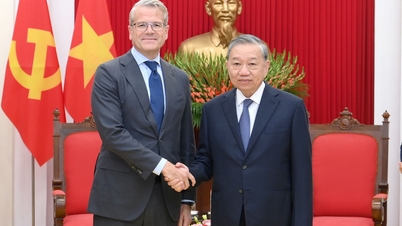

![[Fotoğraf] Genel Sekreter To Lam, Slovakya Başbakan Yardımcısı ve Savunma Bakanı Robert Kalinak'ı kabul etti](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/11/18/1763467091441_a1-bnd-8261-6981-jpg.webp)

Yorum (0)