Інформацію про програму-вимагач, яка шифрує дані та вимагає викуп, щойно поділився експерт Ву Нгок Сон, керівник відділу технологічних досліджень Національної асоціації кібербезпеки.

Зокрема, за словами пана Ву Нгок Сона, лише за останні два тижні поспіль сталася серія подвійних атак програм-вимагачів з метою вимагання, і це, ймовірно, буде основною тенденцією кібератак у 2024 році. Серед останніх жертв цього типу атак – Schneider Electric, Управління громадського транспорту Канзас-Сіті (США), Британська бібліотека та ESO Solutions (США).

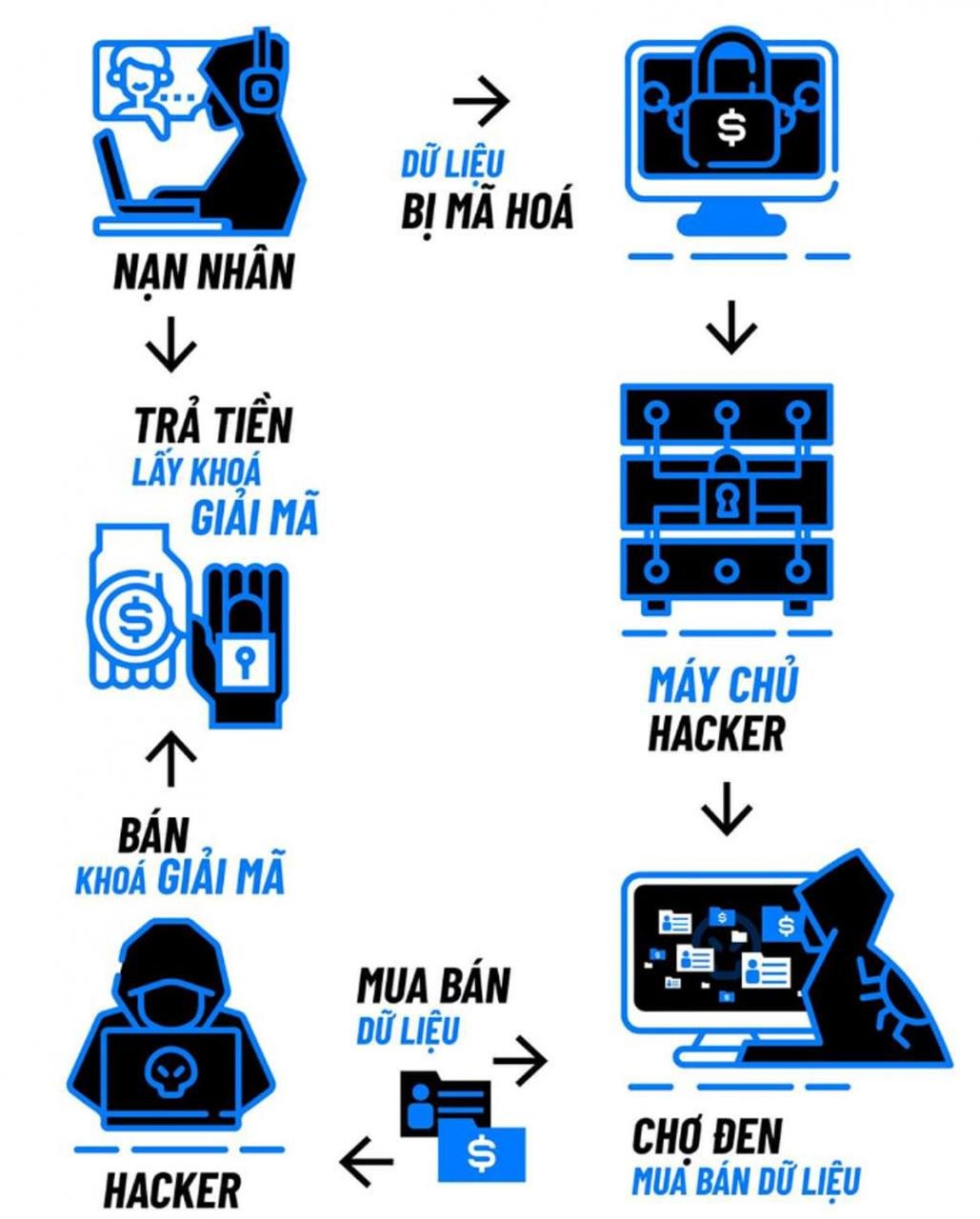

Далі пояснюючи цей тип кібератаки, експерти Національної асоціації кібербезпеки проаналізували, що програма-вимагач, яка шифрує дані та вимагає викуп, є формою «терористичної» атаки проти своїх жертв.

Відповідно, комп'ютерні системи жертви спочатку стануть млявими, оскільки всі дані будуть недоступні через шифрування. Жертва буде змушена сплатити викуп, щоб отримати ключ розшифрування. Далі хакер може продати ці дані на чорному ринку, створюючи ризик витоку даних. Продані дані можуть містити конфіденційну інформацію, яка може вплинути на бізнес та виробничі операції жертви.

У В'єтнамі, хоча останнім часом не було зареєстровано офіційних випадків подвійних атак програм-вимагачів, системним адміністраторам потрібно бути надзвичайно пильними, оскільки період перед святом Нового року за місячним календарем та під час нього завжди є улюбленим часом для хакерів. У цей час системи часто «не працюють» протягом тривалого часу, а адміністратори не постійно чергують, як зазвичай. Атаки важче виявити, а час реагування на інциденти довший через неможливість мобілізувати ресурси так швидко, як зазвичай.

Згідно зі звітом NCS, у 2023 році також відбулося багато атак програм-вимагачів із серйозними наслідками. Повідомлялося про атаки програм-вимагачів до 83 000 комп’ютерів та серверів, що на 8,4% більше, ніж у 2022 році.

Зокрема, у четвертому кварталі 2023 року кількість атак програм-вимагачів різко зросла, перевищивши середній показник за перші три квартали на 23%. Кілька критично важливих інфраструктур також повідомили про атаки програм-вимагачів протягом цього періоду. Кількість варіантів програм-вимагачів, що з'явилися у 2023 році, становила 37 500, що на 5,7% більше порівняно з 2022 роком.

Згідно з нещодавно опублікованим звітом про ризики інформаційної безпеки у В'єтнамі за 2023 рік, технічна система Viettel Cyber Security зафіксувала щонайменше дев'ять атак програм-вимагачів, спрямованих на великі компанії та організації у В'єтнамі. Ці атаки зашифрували сотні гігабайт даних та призвели до вимагання щонайменше 3 мільйонів доларів, що завдало значних збоїв та збитків цільовим компаніям та організаціям.

Тенденція «програм-вимагачів як послуги» зростає та зосереджується на бізнес-організаціях. Найбільше постраждали від програм-вимагачів у 2023 році сектори, особливо банківська справа, фінанси, страхування та енергетика, були великими організаціями та підприємствами.

Експерти Viettel Cyber Security також вважають, що збільшення кількості атак програм-вимагачів на підприємства та організації є однією з чотирьох ключових тенденцій у сфері технологій та інформаційної безпеки у В'єтнамі у 2024 році. Підприємства в усьому світі та у В'єтнамі можуть стати жертвами програм-вимагачів. Основні вразливості, що призводять до атак програм-вимагачів на організації, часто зосереджені на людських ресурсах, вразливостях програмного забезпечення та цифрових активах в Інтернеті, таких як веб-сайти та додатки.

Дії, які можуть вжити компанії для захисту своїх організацій від атак програм-вимагачів, включають: зосередження на навчанні співробітників, підвищення обізнаності про атаки через фішингові електронні листи, покращення виявлення фішингових шахрайств і вжиття початкових заходів проти підозрілих файлів; використання рішень для відновлення даних та резервного копіювання для забезпечення цілісності даних у разі атаки шифрування.

Крім того, компаніям необхідно розширити використання рішень для моніторингу інформаційної безпеки, таких як Threat Intelligence, для оперативного виявлення ситуацій атак та проактивного реагування; зосередитися на управлінні цифровими активами та вразливостями, забезпечуючи регулярне оновлення критично важливого програмного забезпечення та патчів для вразливостей, мінімізуючи поверхневі атаки; та впроваджувати рішення для захисту даних та доступу за допомогою кількох рівнів автентифікації.

Одночасно необхідно розробити загальносистемний план інформаційної безпеки, постійно контролювати інформаційну безпеку та готуватися до реагування на інциденти, включаючи рішення захисту на різних рівнях, процедури обробки та реагування на інциденти, а також рішення, коли система стає об'єктом атаки.

Джерело

![[Фото] Прем'єр-міністр Фам Мінь Чінь головує на зустрічі з питань економічного розвитку приватного сектору.](/_next/image?url=https%3A%2F%2Fvphoto.vietnam.vn%2Fthumb%2F1200x675%2Fvietnam%2Fresource%2FIMAGE%2F2025%2F12%2F20%2F1766237501876_thiet-ke-chua-co-ten-40-png.webp&w=3840&q=75)

Коментар (0)