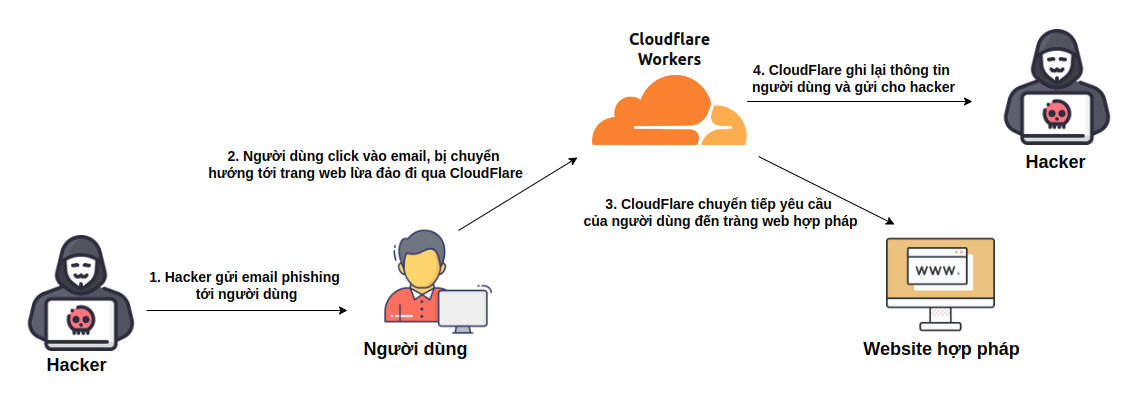

الجزء 1: حملة التصيد الاحتيالي باستخدام Cloudflare Workers

حذّر باحثو الأمن السيبراني من حملات تصيد احتيالي متعددة تستغلّ Cloudflare Workers لسرقة بيانات اعتماد تسجيل دخول المستخدمين. تستهدف هذه المواقع مستخدمي خدمات مثل Microsoft وGmail وYahoo! وcPanel Webmail.

هنا، استخدم المهاجم تقنية تُسمى " الخصم في المنتصف " (AitM). لتنفيذ الهجوم، استخدم المهاجم Cloudflare Workers كخادم وسيط وهمي. عندما يزور المستخدم صفحة تسجيل دخول شرعية، يعترض Cloudflare Workers البيانات ويمررها بين المستخدم وصفحة تسجيل الدخول الحقيقية.

في الأساس، سيتم تنفيذ هذا الهجوم من خلال الخطوات الأربع التالية:

- الخطوة 1: يرسل المخترق رسالة بريد إلكتروني احتيالية إلى المستخدم

يرسل المهاجم رسالة تصيد احتيالي تحتوي على رابط لموقع ويب مزيف. قد تبدو الرسالة وكأنها من مصدر موثوق، وتحتوي على رسالة تقنع المستخدم بالنقر على الرابط.

- الخطوة 2: ينقر المستخدم على البريد الإلكتروني، ويتم إعادة توجيهه إلى موقع ويب للتصيد الاحتيالي عبر Cloudflare

يتلقى المستخدم رسالة البريد الإلكتروني وينقر على رابط فيها، فينقله إلى موقع ويب مزيف. الموقع مُستضاف على Cloudflare Workers، لذا يمر طلب المستخدم عبر Cloudflare Workers.

- الخطوة 3: يقوم Cloudflare بإعادة توجيه طلب المستخدم إلى موقع الويب الشرعي

عندما يُدخل المستخدم معلومات تسجيل الدخول الخاصة به إلى الموقع الوهمي، يلتقط Cloudflare Workers معلومات تسجيل الدخول (بما في ذلك اسم المستخدم وكلمة المرور ورمز المصادقة الثنائية إن وُجد). ثم يُعيد Cloudflare Workers توجيه الطلب إلى الموقع الرسمي. ويبقى المستخدم مُسجلاً دخوله إلى الموقع الرسمي دون أن يُلاحظ أي فرق.

- الخطوة 4: يقوم Cloudflare بتسجيل معلومات المستخدم وإرسالها إلى المتسللين

يلتقط عمال Cloudflare معلومات تسجيل دخول المستخدم ويرسلونها إلى المهاجم. يستطيع المهاجم بعد ذلك استخدام هذه المعلومات للوصول إلى حساب المستخدم وتنفيذ عمليات خبيثة.

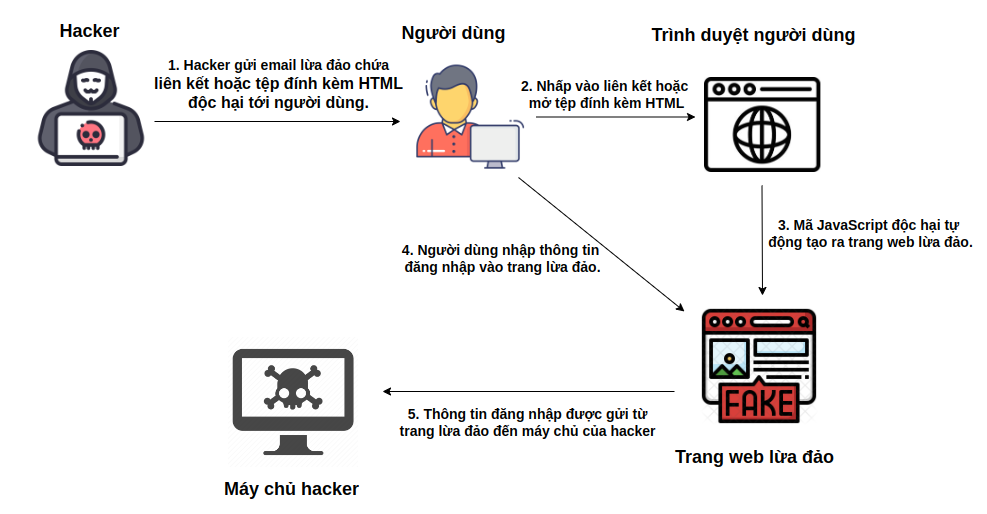

الجزء الثاني: تقنيات تهريب HTML واستراتيجيات جمع بيانات الاعتماد

تهريب HTML هو أسلوب هجوم متطور يستخدمه المهاجمون لإنشاء صفحات احتيالية خفية مباشرة على متصفح المستخدم.

بشكل أساسي، يتم تنفيذ هجوم تهريب HTML في خمس خطوات رئيسية:

- الخطوة 1: يرسل المهاجم رسالة بريد إلكتروني احتيالية

يُنشئ المهاجم رسالة تصيد احتيالي، متظاهرًا بأنها من مصدر موثوق، مثل مؤسسة أو خدمة يستخدمها الضحية باستمرار. تحتوي الرسالة على رابط أو مرفق HTML ضار. عادةً ما يتضمن نص الرسالة رسالة مقنعة أو عاجلة تحث الضحية على فتح الرابط أو المرفق، مثل إشعار بقفل الحساب أو مستند مهم يجب عرضه فورًا.

- الخطوة 2: يتلقى المستخدم البريد الإلكتروني ويفتح الرابط/المرفق

يتلقى المستخدم رسالة تصيد احتيالي، وينقر دون علمه على رابط أو يفتح مرفق HTML. عند القيام بذلك، يُحمّل متصفح المستخدم وينفّذ شيفرة JavaScript خبيثة موجودة في ملف HTML أو الرابط. صُمّمت هذه الشيفرة لتعمل مباشرةً في متصفح المستخدم دون الحاجة إلى تنزيل أي برامج إضافية.

- الخطوة 3: يقوم كود JavaScript بإنشاء صفحة تصيد مباشرة على متصفح المستخدم

يُنشئ كود جافا سكريبت خبيث تلقائيًا صفحة تصيد احتيالي ويعرضها في متصفح المستخدم. غالبًا ما تبدو هذه الصفحة مشابهة جدًا لصفحة تسجيل الدخول الرسمية لخدمة إلكترونية مثل مايكروسوفت أو جيميل أو أي خدمة أخرى يستخدمها الضحية عادةً. هذا يجعل الضحية لا يدرك أنه على صفحة مزيفة.

- الخطوة 4: يقوم المستخدم بإدخال معلومات تسجيل الدخول إلى موقع التصيد الاحتيالي

دون سابق إنذار، يُدخل المستخدم معلومات تسجيل الدخول الخاصة به في موقع التصيد الاحتيالي. تتضمن هذه المعلومات اسم المستخدم وكلمة المرور، وربما رمز مصادقة ثنائية (MFA) عند الطلب. صُمم موقع التصيد الاحتيالي لتسجيل جميع هذه المعلومات سرًا.

- الخطوة 5: يتم إرسال معلومات تسجيل الدخول إلى خادم المخترق

عندما يُدخل المستخدم معلومات تسجيل الدخول الخاصة به على صفحة التصيد الاحتيالي، تُرسل شفرة جافا سكريبت الخبيثة هذه المعلومات إلى خادم المخترق. يسمح هذا للمهاجم بجمع معلومات تسجيل دخول الضحية، بما في ذلك اسم المستخدم وكلمة المرور ورمز المصادقة الثنائية. باستخدام هذه المعلومات، يتمكن المهاجم من الوصول غير المصرح به إلى حساب الضحية.

الجزء 3: توصيات المستخدم بشأن الاحتياطات

لحماية أنفسكم من الهجمات الإلكترونية المتطورة المذكورة أعلاه، ينبغي على المستخدمين اتخاذ بعض الاحتياطات لتقليل المخاطر. إليكم بعض التوصيات المهمة:

- رفع مستوى الوعي بالأمن السيبراني

في البيئة الرقمية الحالية، تتطور الهجمات الإلكترونية باستمرار وتزداد تعقيدًا. لذلك، من الضروري للغاية مواكبة أحدث تهديدات الأمن السيبراني. ينبغي على المستخدمين متابعة مصادر المعلومات الموثوقة والمحدثة باستمرار لفهم المخاطر ومعرفة كيفية الوقاية منها.

- استخدم المصادقة الثنائية (2FA):

تُضيف المصادقة الثنائية طبقة أمان إضافية. حتى لو حصل أي مُخترق على معلومات تسجيل الدخول الخاصة بك، فسيظل بحاجة إلى رمز مصادقة ثانٍ للوصول إلى حسابك.

- تأكد دائمًا قبل اتخاذ أي إجراء

تأكد من جميع المرفقات والروابط قبل النقر عليها.

فكر جيدا قبل النقر!!!

- استخدم برنامج مكافحة الفيروسات

برنامج مكافحة الفيروسات قادر على فحص وكشف أنواع مختلفة من البرمجيات الخبيثة، مثل الفيروسات وأحصنة طروادة وبرامج الفدية وبرامج التجسس وغيرها من التهديدات. عند اكتشافها، يقوم البرنامج بإزالة البرمجيات الخبيثة أو عزلها لحماية نظامك.

في عصرنا الرقمي، أصبحت الهجمات الإلكترونية أكثر تعقيدًا وصعوبة في اكتشافها. من المهم فهم حملات التصيد الاحتيالي باستخدام Cloudflare Workers وتهريب HTML والحماية منها. لحماية نفسك، يجب على المستخدمين تحديث معلوماتهم المتعلقة بالأمن السيبراني بانتظام، واستخدام مدير كلمات مرور، وتثبيت برنامج مكافحة فيروسات، وتطبيق المصادقة الثنائية. هذه الإجراءات لا تساعد فقط في حماية المعلومات الشخصية، بل تُسهم أيضًا في تحسين الأمن السيبراني للمجتمع بأكمله.

— إدارة الأمن العام —

[إعلان 2]

المصدر: https://www.misa.vn/147167/giai-ma-cac-chien-thuat-tan-cong-phishing-hien-dai-tu-cloudflare-workers-den-html-smuggling/

![[أخبار الملاحة البحرية] أكثر من 80% من سعة شحن الحاويات العالمية في أيدي MSC وتحالفات الشحن الكبرى](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/7/16/6b4d586c984b4cbf8c5680352b9eaeb0)

تعليق (0)